Защита сайта на WordPress. Или как не дать себя взломать. Защита wordpress

от взлома, вирусов, спама и DDOS атак

Здравствуйте друзья. С вами на связи Александр Борисов и в сегодняшней статье я расскажу вам о том, как можно защитить свой wordpress блог от взлома раз и навсегда, расскажу из-за чего сегодня уже более 20% блогов рунета были взломаны или заражены и как собственно блог моей супруги Юки был взломан и похоронен.

Скажу даже больше. В статье я расскажу вам о том, как многие новички ведя свои блоги уже довольно давно, даже не подозревают о том, что их блоги не будут хорошо продвигаться в поисковых системах, потому что они изначально совершили несколько жестоких ошибок. Начнем.

Содержание статьи:

Вы уже под угрозой

Большинство начинающих блоггеров когда создают свои блоги они они о чем думают знаете? А я вам скажу. От том где и какой хостинг зарегистрировать, о том какой шаблон wordpress поставить на блог, о том, какие плагины установить, о том, как себя всего изрубленого или изрезанного в фотошопе воткнуть в шапку, какие кнопочки вставить на блог и прочие плюшки...

Но никто, абсолютно никто изначально вообще не думает о защите. Даже 1%. Мне даже статистика не нужна. Я это просто знаю. Если бы новички думали о защите изначально, то не были бы взломаны 20% всех сайтов рунета. Вы слышите? 20%. Это катастрофическая цифра.

Где-то я находил давно какую-то статейку в сети где приводилась эта статистика и вроде бы статейка то даже была на блоге Яндекса. Мол 20% всех известных им блогов рунета на wordpress ломались или заражались. Это капец...

Кстати вы в курсе сколько раз в день примерно вас пытаются взломать? 10-20. Вы скажете, — «Саша, не может быть, я тока тока начал(а) вести блог, он даже не проиндексирован ахахаха». Не смейтесь. Вас уже парсят роботы и долбят вашу админку и не только. Как и мою и всех остальных блоггеров.

У роботов парсеров нет выходных. Каждый день тысячи блогов ломают, заражают и заражать будут и дальше...

Две самые жестокие ошибки

Сейчас я вам хотел бы рассказать о двух самых жестоких ошибках новичков в плане защиты блога и даже ЕГО ПРОДВИЖЕНИЯ. И вроде бы эти ошибки ну такие безобидные, но все же они могут спустить все ваши старания в унитаз.

Ошибка №1: Выбор хренового хостинга да еще и без выделеного IP.

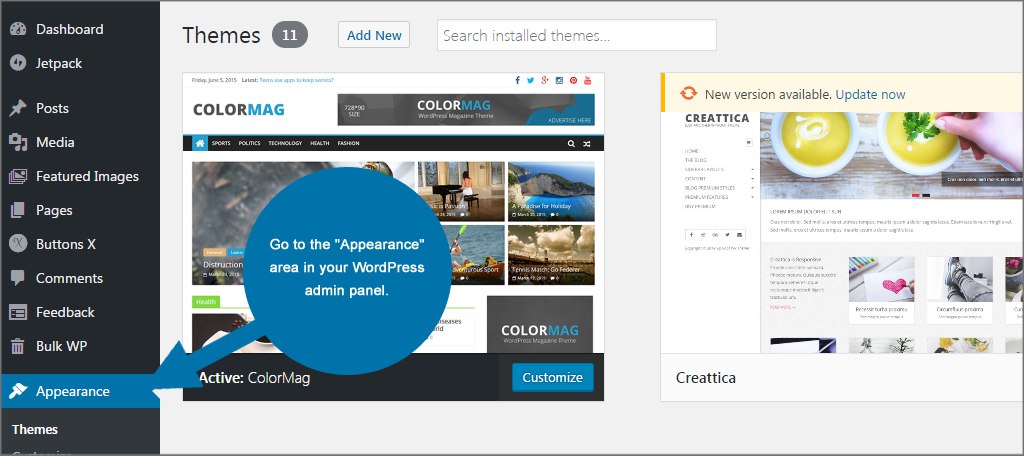

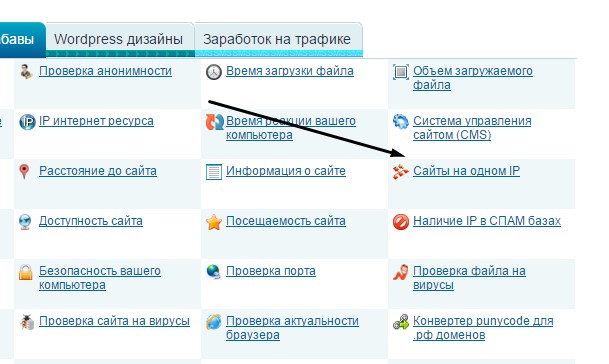

Если у вас бесплатный хостинг, то это беда. Но если у вас платный хостинг, то это тоже может быть беда. Долго объяснять, давайте сделаем так. Пройдите вот по этой ссылке. И нажмите на ссылку «сайты на одном IP»:

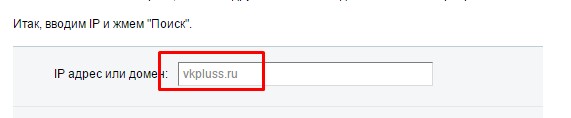

и введите адрес своего домена! ВАЖНО! Без http://. Вот я например взял зашел на свою прошлую статью и решил взять в пример самый первый блог человека, который у меня оставил комментарий к статье. Это блог vkpluss.ru. Ввожу:

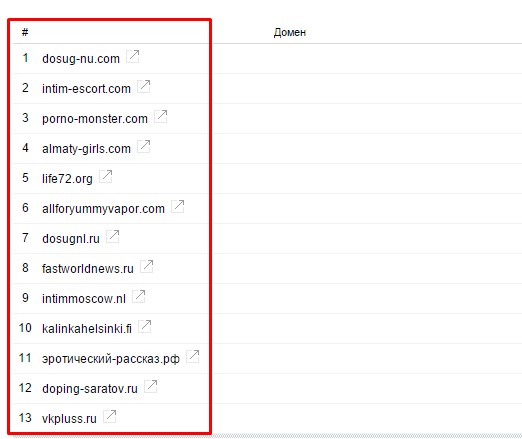

Вот что я вижу:

Что это значит вы знаете? А это значит, что на вашем IP адресе вашего домена паркуются еще и другие домены и у вас репутация на ШАРУ! Почему? Потому что вы используете для своего блога Shared хостинг без выделенного IP.

Следовательно. Если у какого-то любого из этих доменов будет плохая карма, репутация (от поисковых систем и почтовых сервисов), санкции роскомнадзора, США и т.д., то все это ОТРАЗИТСЯ И НА ВАС!

Если у любого из этих доменов будет плохая репутация от поисковиков, то это скажется и на вас. Если какой-то из этих доменов ведет свою почтовую рассылку с IP адреса и почтовые службы отправляют в спам его письма, потому что он мошенник или просто его рассылка нафиг ни кому не нужна, то ваши письма тоже полетят в спам.

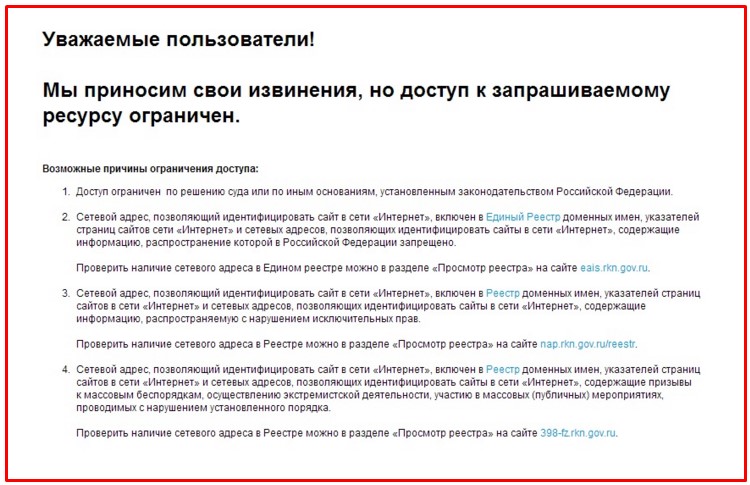

Если какой-то из этих доменов на уровне IP будет заблокирован роскомнадзором примерно вот так:

то все сайты на этом IP так же будут заблокированы Роскомнадзором. Вы рады?

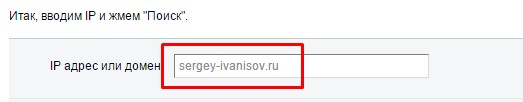

Давайте еще второй блог посмотрю из комментариев. Это блог Сергея Иванисова:

Вот что я вижу:

То же самое. И так друзья мои каждый второй блог, если не каждый первый! Ну да, я согласен, что у нас сейчас так, что 95% блогов в попе, а в 5% в ТОПе, потому что первые тупо не интересные, скучные и пишут о том, что 100500 раз написано переписано, но все же...

Сейчас такая статистика еще и потому что 95% блоггеров изначально уже себя похоронили... Да, они не виноваты, они же не знают базовых принципов защиты блога... Но увы, не знание закона сами понимаете... Ни от чего не освобождает...

Ошибка №2: Установка ненужных плагинов защиты из-за которых перекрывается кислород ботам поисковых систем.

Многие ребята любят устанавливать на свой блог различные плагины защиты. Вот к примеру есть такой плагин как IThemes Security. Знаете про такой? А знаете ли вы, что если этот плагин не правильно настроить, то вы просто тупо заблокируете доступ к блогу поисковым системам? Таким как Яндекс например.

Плагин то америкосовский, Google то он знает, а вот Яндекс не знает... Заблокируете и все. Потом сидите и думаете, а где же трафик с Яндекса )))

Как взломали блог моей Юки

Многие из вас знают, что как-то давно, моя любимая Юки завела себе блог, он находился на домене ykushek.ru. Сейчас он уже не работает. Юки заводила его не с какой-то там целью заработка, а просто для души. Но вы знаете, через несколько месяцев ее блог уже посещали почти 1000 человек в сутки.

В принципе можно было бы его довести до ума, апгрейдить и был бы хороший блог + источник дохода. Но увы. Блог взломали. А заметили взлом мы только через 2 недели.

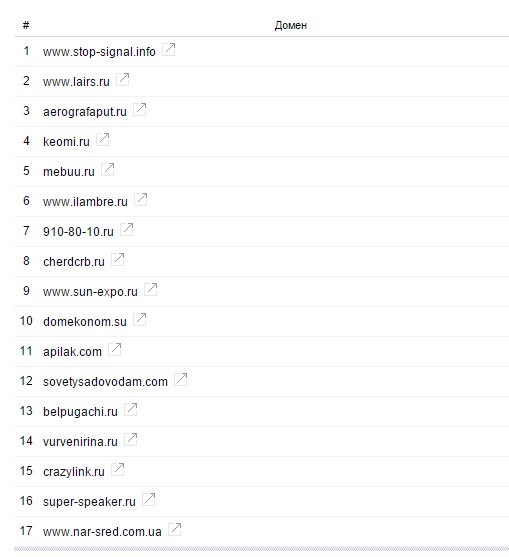

Юки ко мне подходит и говорит мол надо хостинг оплатить, так как отключили. Я говорю, так оплатили же на пол года, не может быть что отключили. Говорит, ну сам посмотри. Посмотрел. Реально, сайт не работает. Пишу в супорт и вот читайте:

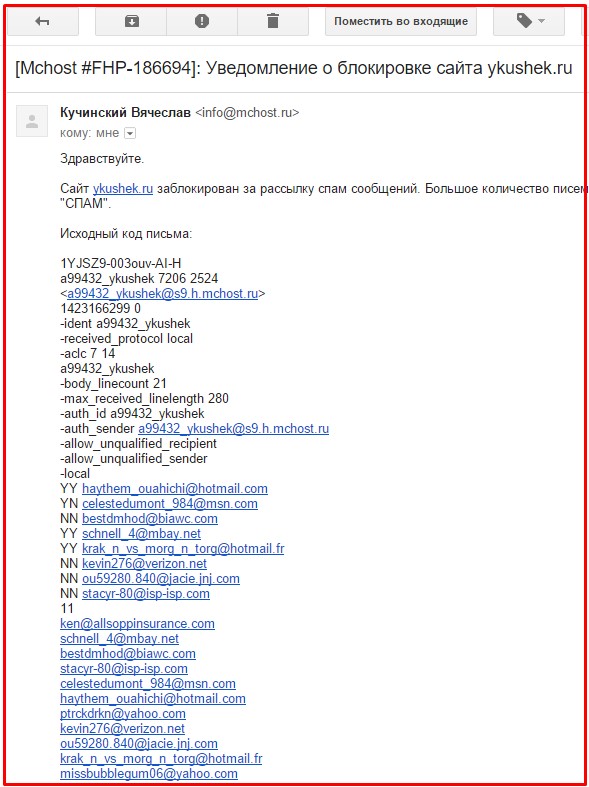

Короче какая-то сволочь получила доступ к хостингу и заказала услугу на удаление домена. Хорошо, что не основного. А основной блог тоже нам отключили. Спрашиваю у сапорта за что? Отвечают, что за рассылку спама:

Короче взломали блог, каких-то вирусов туда понапихали, начали рассылать спам и т.д. Мы конечно же сайт восстановили, но прошло то уже 2 недели. Поисковики о нашем блоге уже сделали все «хорошие» выводы, посещаемость упала до нуля со всеми вытекающими. Блог решили забросить...

Вот такая вот печальная история.

Как защитить блог от взлома?

После этого случая с блогом Юки я начал серьезно думать о безопасности каждого своего проекта. Ведь я же не в игрушки пришел играть в интернете. Правильно? Я стал собирать как можно больше информации о защите wordpress блогов по всем фронтам, провел кучу экспериментов, перепробовал кучу плагинов, протестировал их и т.д.

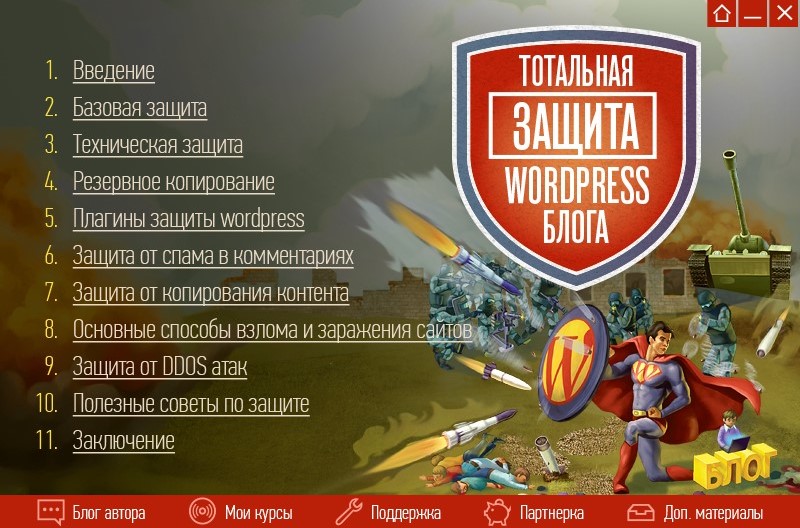

Нашел в сети интернет просто мега крутого специалиста по безопастности сайтов Юрия Колесова. Много с ним общался и в итоге мы совместно с ним создали мощный обучающий видеокурс "Тотальная защита WordPress":

ИМХО. Сегодня это лучший видеокурс по защите блога в рунете. Вы спросите, — «Ребята, а почему защите и ускорению?». Отвечаю. Потому что если вы внедрите у себя все те фишки из курса у себя на блоге, то та защита, которую вы ему дадите, придаст ему еще и хорошее ускорение в плане продвижения в поисковых системах и не только.

Посмотрите, что будет представлено в курсе:

Итак. Если вы хотите полностью и по максимуму защитить свой блог от взлома, то вам нужен этот курс. Поймите ребята, что безопасность блога это не шуточки. И кроме того, что нужно защищать блог на техническом уровне нужно знать еще и профилактику взлома и то, что делать если ваш блог вдруг уже взломали.

Изучив данное пособие вы узнаете как защитить свой блог от взлома, от спама, от кражи контента, от DDOS атак и т.д. Вы защитите свой блог раз и навсегда и не будете переживать за то, что его кто-то может взломать. Все. После применения рекомендаций курса ваш блог будет защищен на 99%. 1% оставим на конец света.

Стоимость видеокурса не большая. Всего 1490 рублей. Мы не стали ломить ценник, чтобы курс могли приобрести как можно больше людей. Но такая цена продержится только до 1 марта. Потом мы повысим стоимость. Но это еще не все друзья.

Так же БОНУСОМ к курсу мы положили 5 очень крутых PDF книг по блоггингу и инфобизнесу:

Названия книг:

С 0 до 30 000 рублей в месяц на блоге (пошаговая схема для новичка)7 страшных ошибок которые убьют блог новичкаОбратная сторона популярного блогаКак выбрать тематику для блогаКак правильно выбрать тему для создания инфопродукта

Книги не реально крутые. Прочтете, сами все поймете. В общем, делайте свой заказ прямо сейчас и прямо сейчас получите все это добро на свой e-mail. Сможете уже сегодня приступить к обучению, а завтра уже обезопасить себя и свой блог. Интересных фишек получите море.

Информация для партнеров

Комиссионные по этому курсу 500 рублей. Ссылка уже добавлена в аккаунт партнера. Там же есть и рекламные баннеры. Партнерская ссылка ведет на эту статью. То есть лендинга отдельного нет.

На этом у меня все. В заключение статьи хочу во-первых сказать спасибо Юрию Колесову, с которым мы собственно и делали данный курс. Спасибо, что нашел время на запись данного курса. А так же хочу поздравить всех мужчин с 23 февраля.

Мое поздравление, надеюсь, вы уже в рассылке прочитали. ))) Повторю, желаю всего вам самого доброго. Прокачиваем свои мозги, свое тело, свои профессиональные навыки. Не говорим про свою страну плохо, а гордимся ей. Не ноем перед своими женщинами, не обзываем их и тем более не поднимаем на них руки. Защищаем их. Тем более не ноем перед ними на кухне, что начальник сволочь и во всем виноват кто-то другой, только не я.

Любим своих детей, становимся примерами для них, чтобы потом им не стыдно было сказать кто их папа.

Рассказал про какого-то супермена? Не думаю... С чего начать прокачивать с себя? Ну начните хотя бы с того, что прекратите набивать живот на ночь. На завтрашний день энергии в таком случае будет в двое больше.

Вроде бы мелочь, а вот все таки если этим делом пренебрегать, так можно дойти и до того, что когда подходишь к писсуару, чтобы сделать свои дела по маленькому, так можно и не увидеть своего друга... Удачи...

С уважением, Александр Борисов

isif-life.ru

Подборка плагинов для защиты WordPress

В продолжении вчерашней темы о защите блога подготовил подборку полезных плагинов для защиты Вашего блога. Итак встречайте 22 плагина для защиты Вашего блога на WordPress.

В продолжении вчерашней темы о защите блога подготовил подборку полезных плагинов для защиты Вашего блога. Итак встречайте 22 плагина для защиты Вашего блога на WordPress.

AntiVirus WordPress - Плагин регулярно сканирует файлы вашего блога и уведомляет вас в случае найденных вирусов. Возможен запуск проверки вручную.

Anonymous WordPress Plugin Updates – Плагин для анонимной проверки обновления WordPress на сервере. При этом он не отсылает ссылки блога, его плагины и версию WordPress.

AskApache Password Protect - Плагин для ограничения доступа к административному интерфейсу блога, с помощью пароля, настроенного через файл конфигурации .htaccess. Очень полезный плагин, который спрашивает дополнительный пароль, при попытке попасть в админку блога.

Anti-XSS attack — предупреждение и защита от XSS-атак Вашего блога.

Bad Behavior - Проверяет IP посетителя по базе Project Honey Pot, чтобы узнать, не спамер ли это. Если данный IP есть в базе распространителей вредоносного кода, плагин может запретить ему доступ к сайту.

Belavir - Плагин, с помощью которого в «Панели управления» («Доска объявлений») вы будете видеть, какие файлы вордпресса изменились.

Force SSL - Плагин для работы с WordPress блогом, через зашифрованное SSL соединение. Все данные при работе с блогом будут зашифрованы и не могу быть перехвачены злоумышленником.

Iodized_salt — Плагин не позволяет злоумышленнику использовать ворованные cookies с другими IP – адресами.

Last Logins - Плагин поможет отследить кто, когда и с какого IP входил в админку. Также каждому пользователю сообщается с точностью до секунды, когда он последний раз логинился, а если были неудачные попытки входа с его логином — плагин сообщит об этом факте (IP, дата, сколько было попыток).

Limit Login Attempts - Этот плагин блокирует пользователя на 20 минут после того, как он четыре раза подряд вводит неверный пароль (четыре попытки установлены по умолчанию, этот параметр можно регулировать). Хороший способ обезопасить себя от атак по подбору паролей. (Аналог – Login LockDown)

Login LockDown - Аналог Limit Login Attempts.

Replace WP version — Злоумышленник может посмотреть версию WordPress на вашем блоге, что упростит поиск уязвимостей для совершения атаки на блог. Данный плагин подменяет или полностью удаляет строчку которая отображает версию WordPress.

Sabre - Если на вашем блоге открыта регистрация для всех пользователей, этот плагин поможет остановить фальшивые регистрации, которые осуществляются ботами. Он добавляет разные типы капчи в форму для регистрации.

Semisecure Login - Плагин увеличивает безопасность логина в WordPress, используя MD-5 шифрование на стороне клиента. Для работы плагина необходима поддержка скриптов Java. Если поддержка Java отключена, то пароль шифроваться не будет, и авторизация будет проходить обычным способом.

Secure WordPress - Этот плагин защищает файлы WordPress с помощью набора несложных функций. Он скрывает информацию о версии WordPress от всех, кроме администраторов, а также прячет директорию с плагинами.

Secure Files - Плагин который позволяет вам скачивать и закачивать файлы вне папки вашего блога, для повышения сохранности файлов. Также возможно настроить возможность скачивать файлы, только зарегистрированным пользователям.

TTC WordPress Security Tool - это плагин отслеживает и защищает блог от XSS атак, блокирует IP адреса людей, ботов, роботов которые жестоко себя ведут по отношению к Вашему блогу.

WordPress Hotlink protection - Запрещает другим сайтам использовать изображения с Вашего сайта.

WP Security Scan - сканирует настройки WordPress на уязвимости в системе безопасности и предлагает меры по исправлению данных дыр. Функций тьма, он позволяет создавать надежные пароли, проверяет файл базы данных безопасности, скрывает версию WP, защищает админ-панель и многое другое.

WordPress Exploit Scaner - Этот плагин ищет в файлах блога, постах, комментариях, таблицах Ваших баз данных что-либо подозрительное. Он также анализирует список активных плагинов.

WordPress Firewall - Этот плагин WordPress отслеживает веб-запросы с блога для выявления и предотвращения наиболее распространенных атак.

Два плагина, которые помогут Вам в случаи если не помогли все остальные 😉

WordPress Database Backup - С этим плагином все легко и просто, его необходимо устанавливать сразу же после того, как вы установили свой WordPress блог. Плагин может делать резервные копии базы данных WordPress, и отправлять на E-Mail администратору. Резервное копирование может производиться автоматически, нужно просто один раз, настроить этот плагин.

BackUpWordPress - В отличии от первого плагина, этот плагин делает полную резервную копию вашего блога, базы данных, плагины, файлы самого WP и файлы которые вы загружали в ваш блог. Есть множество настроек, касающихся автоматизации бэкапа, уведомления о сделанных бэкапах и восстановление из резервной копии. Еще много интересных и полезных функций.

Если Вы знаете еще плагины которые должны войти в эту коллекцию - пишите в комментах, обязательно добавлю!

www.wp-info.ru

Надежная защита сайта на WordPress | ТВОЙ ПОМОЩНИК

Написал Елена Молгачева в 13 февраля 2016, 11:43 Отредактировано: 27 апреля 2016, 09:14

Случилось так, что защита сайта на WordPress укреплялась у меня постепенно (по мере необходимости).

Случилось так, что защита сайта на WordPress укреплялась у меня постепенно (по мере необходимости).

Когда я сталкивалась с какими-то атаками на свой сайт, то сразу же искала способ, как этому противодействовать. И поэтапно усиливала безопасность.

Набравшись опыта, я хочу дать несколько советов новичкам по обороне своего блога. Все это протестировано на собственной шкуре.

Советы простые и не требуют особых навыков программирования и не изобилуют специфическими терминами, которые часто встречаются в статьях слишком грамотных авторов на эту тему.

Меняем логин admin на уникальный.

Это первое, что нужно сделать, если Вы начали вести сайт на CMS (Content management system) WordPress.

Сразу же придумайте и задайте свой неповторимый логин.

Срочно узнайте, как изменить логин admin администратора WordPress сайта.

Сделать это просто, если знать последовательность шагов. Не тяните с процедурой замены.

Если поменять логин на свой уникальный, то злоумышленникам придется подбирать методом перебора не только пароль, но и Ваш новый логин, что снижает риск взлома сайта.

Не забудьте и пароль усложнить.

Скрываем логин администратора.

Вторым обязательным шагом следует скрыть логин администратора сайта WordPress, чтобы в коде любой открытой для просмотра страницы его нельзя было отыскать.

Существуют, по крайней мере, два узких места, которые могут засветить и обнаружить Ваш логин. Это ссылка на все статьи автора (администратора), расположенная сразу под заголовком статьи, и ответы админа на вопросы читателей в комментариях к статье.

Закройте эти узкие места на своем сайте, чтобы усилить его безопасность.

Или узнайте, как их можно обойти. Например, можно отключить показ автора, а ответы на комментарии писать без захода в административную панель блога.

Если новичку еще сложно осилить самостоятельное редактирование шаблона Вордпресс, которое в этом случае необходимо, то, по крайней мере, установите плагин для защиты от перебора паролей.

Хотя сейчас многие хостинги, столкнувшись с постоянными атаками, автоматически предоставляют Вашему сайту такую защиту.

И для того, чтобы войти на сайт, как зарегистрированный пользователь, нужно каждый раз заново отрывать страницу для входа в случае какой-то ошибки при вводе логина или пароля. Это отсекает непрерывный перебор.

Отключаем доступ по XML-PRC.

Система WordPress обладает множеством замечательных функций, о которых многие пользователи даже и не догадываются.

Я тоже изучаю ее постепенно, сталкиваясь с реальными проблемами на своем сайте.

Обычно, мы начинаем читать инструкцию по эксплуатации только, когда что-то сломалось.

А более грамотные хакеры этим пользуются.

Поэтому мне пришлось закрыть доступ к сайту по интерфейсу XML-PRC для всякого рода оповещений с помощью специального плагина после очередной атаки на сайт с использованием этого канала.

Об этом в статье про скрытие логина автора, на которую я ссылалась выше.

Защита Вордпресс укрепляется, но и злоумышленники не дремлют.

Кому он нужен, этот Васька?

Или, кому он нужен этот Ваш бложек?

Обновляем Вордпресс и плагины.

Не обольщайтесь, что до Вас взломщики не доберутся.

Разработчики и грамотные пользователи советуют обязательно регулярно обновлять движок Вордпресс и все установленные на нем плагины до последних существующих версий для усиления безопасности.

Да, иногда могут возникнуть проблемы на сайте после очередного обновления WordPress.

Но они чаще всего некритические. О них можно заявить на форумах Вордпресс и дождаться новых версий движка с исправлениями.

Мой блог попадал в такие ситуации несколько раз, но благополучно их пережил.

Будет значительно хуже, если Ваш сайт столкнется с атаками злоумышленников, которые посылают запросы к файлам старых плагинов и несуществующим страницам на Вашем сайте. Или еще какие-нибудь запросы придумают.

Такого рода атаки отвлекают на себя все ресурсы, выделенные сайту на сервере, и обычным посетителям (и Вам в том числе) попасть на него будет уже затруднительно.

Вы увидите только табличку с объявлением, что сайт недоступен потому, что сильно перегружен.

Понятно, что подозрительные автоматические запросы идут непрерывным потоком, и вклиниться с доступом сложно.

Причем, вовсе не обязательно, что атаковать будут именно Ваш конкретный сайт.

«За что?» — будете думать Вы.

Возможно, что злоумышленники просто решили атаковать сервер, перебирая там все слабо защищенные сайты. И, если Ваш блог попал в их число, то достанется и ему.

А что делать?

В таком случае желательно обращаться в службу поддержки хостинга, чтобы специалисты проанализировали ситуацию и приняли адекватные меры для защиты или дали Вам полезные рекомендации.

Обычно они вычисляют вредительские IP-адреса и советуют запретить доступ для указанных IP-адресов с помощью специальных директив в файле htaccess в корневом каталоге сайта.

Я, таким образом, несколько адресов заблокировала.

Но умелые хакеры их постоянно меняют, и список плохих адресов разрастается. Да и ждать ответа с хостинга приходится некоторое время. Не очень быстро все получается.

Может, можно как-то самостоятельно вычислять такие IP-адреса?

А еще лучше сразу же автоматически блокировать их.

Фантастика! Скажете Вы.

Уже нет.

Сайт WordPress автоматически отбивает атаки.

Светлые силы, которые противодействуют темным, постоянно совершенствуются. И уже достигли небывалых успехов. Будущее точно принадлежит им!

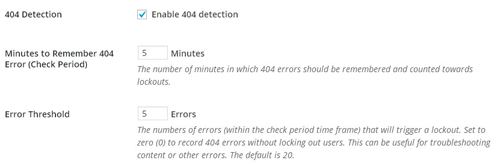

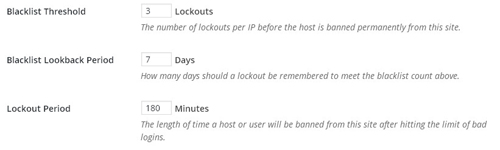

Умные программисты уже разработали плагин iThemes Security.

Он не только ведет статистику (logs) IP-адресов, с которых идут подозрительные запросы на Ваш сайт, но и автоматически блокирует их на заданное время.

А в случае повторных атак, записывает в черный список и помещает в файл htaccess совершенно без Вашего участия. Все автоматизировано.

Причем файл истории (logs) рассчитан на определенный объем информации и перезаписывается сверху, поэтому, вручную чистить его даже необязательно.

Для старта можно просто установить этот плагин с настройками по умолчанию.

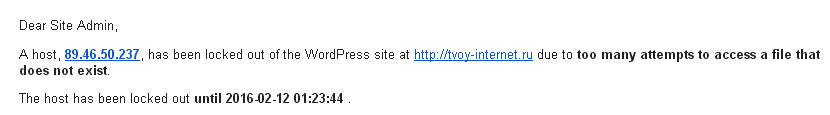

А в случае атаки он пришлет на Ваш электронный адрес письмо с информацией о блокировке подозрительного IP-адреса и указанием конкретного времени произведенной попытки.

После активации можно посмотреть видео про первичный запуск плагина для свободного использования. Оно, хоть и на английском, но простые действия вполне понятны и без перевода. Обратите на него внимание.

Подробнее про настройку плагина здесь.

Не зря этот плагин позиционирует себя, как самая надежная современная защита сайта WordPress.

Он предоставляет большое количество настроек, которые обеспечивают безопасность Вашего сайта по многим направлениям.

Что подтолкнуло меня к установке плагина iThemes Security?

А дело было так. Несколько дней я периодически натыкалась при обращении к собственному сайту на сообщение, что он перегружен.

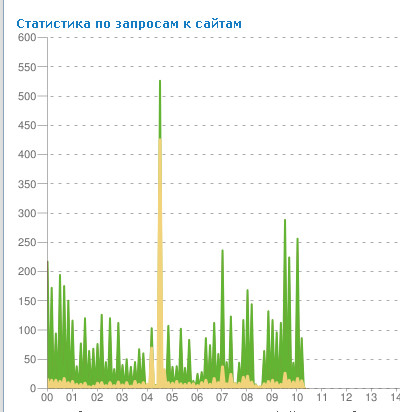

В административной панели моего хостинга Sprinthost есть возможность увидеть график потребления ресурсов сервера для своего аккаунта.

Зеленая область — запросы к статическим файлам, на обслуживание которых ресурсов практически не требуется. Бежевая область — запросы к скриптам сайта, для выполнения которых выделяются ресурсы сервера. Как правило статические запросы составляют 70% и более всех запросов к сайту. Если это не так, возможно, следует провести оптимизацию сайта на предмет обработки статических запросов.

График показал огромные пики возрастания нагрузки в некоторые моменты времени.

Я обратилась в техподдержку. Специалисты хостинга подсказали, что наблюдается большое количество подозрительных запросов к несуществующим страницам на моем блоге.

А в интернете давно ходят слухи, что появился такой новый вид атаки на WordPress.

Поэтому пришлось срочно установить плагин iThemes Security и изменить его настройки для страниц 404.

И поток подозрительных запросов в течение нескольких дней пошел на спад. А график потребления ресурсов сервера стал постепенно выравниваться.

При этом я получила несколько писем, что плагин заблокировал такой-то IP-адрес до такого-то времени. А задала я блокировку аж на 3 часа (180 минут). Это в общих настройках.

За неделю только один из IP-адресов автоматически прописался в файл htaccess для постоянной блокировки. С него пытались штурмовать несколько раз.

Но чаще всего адреса повторно не использовались и все время менялись. Это стратегия так называемой DDoS атаки.

А вот такие письма присылает плагин (можно увеличить).

Можно прямо из письма перейти и узнать, где находится IP-адрес, посылающий подозрительные запросы.

И тут обнаружилась обширная география по всему миру. Умеют хакеры скрывать места своей дислокации.Очень советую установить плагин iThemes Security для безопасности своего блога.

А при посещении административной панели сайта обязательно просматривать его файл logs.

И Вам не понадобится самостоятельно добавлять какие-то фрагменты кода при обнаружении очередной прорехи. Об этом позаботятся специалисты. Они учтут новые угрозы.

iThemes Security – это просто король безопасности для Вашего сайта на WordPress.

Тогда отдельные предыдущие шаги, о которых я писала в начале статьи, можно и не делать.

Плагин обеспечит все необходимые средства защиты. Нужно только внимательно изучить его настройки.Да, их довольно много. И придется потратить некоторое время, чтобы разобраться.Ссылку на подробную статью о настройках я указывала выше.

Если у Вас несколько сайтов, то не забудьте позаботиться о каждом из них.

Хорошо также, если вы будете периодически отслеживать нагрузку своего блога по графикам потребления ресурсов на хостинге.

И надежная современная защита сайта на WordPress будет Вам обеспечена.

Было бы здорово, чтобы и Ваш хост-провайдер обеспечивал хорошую защиту от DDoS атак и надежную работу своих серверов.

Елена и tvoy-internet.ru

tvoy-internet.ru

Защита WordPress от взлома и атак |

Здравствуйте уважаемые читатели блога inetmi.ru! Сегодняшняя тема – «Защита WordPress от взлома и атак» имеет высшую степень важности.

Речь пойдёт о комплексной защите WordPress блогов от атак и взлома, прошу отнестись к изложенному материалу со всей имеющейся серьёзностью.

Каково быть блоггером? Необходимо постоянно «вкалывать» не жалея сил, времени, а порою и денежных вложений, иногда пренебрегать семьёй, друзьями, выполнением каких-то важных дел и всё ради чего спрашивается. Став блоггерами, мы должны, нет, просто обязаны добиться поставленных целей, лично я хочу доказать своим родным и близким – всё то, чем я занимаюсь – это не напрасно, в будущем моё дело принесёт свои плоды и вот тогда… Ну всё, хватит лирики, нас миллионы, все мы хотим жить лучше, ярче, круче! И как обычно, а это в любой сфере деятельности, здесь есть одно «но» — нам стремятся помешать!

Отвлекитесь на минутку и задумайтесь вот над чем – возможно, пока Вы отдыхаете читая эту статью, или смотрите интересный фильм, или же находитесь на полпути в магазин, хотите прикупить себе чего ни будь вкусненького – а в это самое время ваш блог взламывают нехорошие людишки… Как думаете, возможно ли это!?

— Пускай обломятся, я же защитил(а) вход в админку – меня взломать не возможно, Вы автор ошибаетесь!

— Да, возможно я оговорился, на самом деле взлом произошел ещё вчера, или же случится завтра – что ещё сказать?.. Давайте подождём и посмотрим, что будет!

Мне стоит протереть кое –кому очки и внести ясность – защита админки wordpress дело необходимое, но это лишь защита от брутфорс атак (подбор логина и пароля к парадным дверям в админку), на самом деле, есть куда более хитрые способы перехвата данных, с последующим проникновением в самое сердце блога… Возможно, Вы этого не знаете, но поверьте мне (так как я это вижу), наши блоги ежедневно прощупываются на предмет уязвимостей, к нам пытаются пролезть, используя специальные методы.

Спокойно спатеньки по ночам и видеть сладкие сны уже не получится, смотрите на список угроз ниже. Меня атакуют каждый день, степень тяжести атак всегда разная.

XSS – атаки (выявление уязвимостей и кража данных),

DoS – атаки(отказ в обслуживании — Denial of Service),

SQL инъекции (нападение на базу данных),

Directory traversal и NULL byte – атаки

И ещё, ещё …

Без специального защитного механизма данные виды угроз невидимы и соответственно не блокируются!

Обнаружение взлома и его последствия

Один из оставленных комментариев на моём блоге:

Паренька взломали с целью – навредить! Что ж, у них получилось. Но скажу я Вам – это не самый страшный из вариантов. Из архива хостинга, или резервных копий можно восстановить потерянное – это не критично. Сам факт проникновения оставит неприятный осадок на долгое, долгое время.

Кто даст гарантии того, что это не повторится снова? Правильно — никто не даст! Вот поэтому, из человека целеустремлённого и уверенного, желающего горы свернуть, можно превратиться в «подозреваку», который с неохотой и опаской будет вести свой блог, или вообще махнёт рукой на блоггин, скажет – да ну его нафиг!..

Так и хочется добавить — не стоит вешать с десяток замков на двери, если черти лезут через дыры в стенах! Читаем далее и узнаём, как заколотить эти самые дыры…

Сейчас всё больше пытаются взломать так, что бы проникновение осталось незамеченным. Вопрос – зачем?.. Я уже как-то говорил об этом, но всё же повторюсь — на то есть своя выгода, к примеру, взломщик тайком может вставить «левые» ссылки на внутренних страницах блога, или в шаблон Вашей темы, а может и баннер какой прикрутит, такое уже было. Это далеко не все варианты, которые могут произойти, кто в теме, может дополнить меня в комментариях.

Не исключено, что после взлома могут известить об имеющихся уязвимостях, предложат за определённую плату «устранить проблему». Выходит, что Ваш блог так или иначе будет вечно «пахать на дядю». Запомните — хакер проникнув один раз, больше никуда не уйдёт, он всегда будет рядышком, дорожки протоптаны, лазейки оставлены, через них он будет пробираться на Ваш блог снова и снова.

Защита WordPress от взлома – комплексное решение

Теперь перейдём к делу! Я постоянно нахожусь в поиске решений обезопасить свой ресурс и прежде чем поделиться со своей аудиторией полезной информацией – провожу тщательное тестирование.

Примерно три месяца ушло на поиски и тестирование новых видов защиты, в итоге было отобрано четыре плагина, под которые создал отдельные тест-блоги. Но испытания прошел, причём великолепно только один!

Мои требования были следующими — защитный плагин должен быть:

- Лёгким и простым в работе

- Не создавать нагрузки на блог

- Не препятствовать индексации

- Блокировать наибольшее количество угроз

- Своевременно обновляться

Так вот, данный вид защиты полностью оправдал мои ожидания! Только за три дня было блокировано (130!) угроз, включая SQL injection, XSS, Bruteforce и NULL byte атаки, сканеры, Bad User-agent, боты, URL Grabber и прочее.

Встроенный журнал статистики показывает заблокированные угрозы и степень их тяжести, о некоторых «видах» я вообще ничего не знал…

Например:

URL Grabber – крадёт с Ваших блогов контактные данные комментаторов, для последующей спам рассылки – блокируется.

Ahrefsbot – частый гость у меня. Для молодых ресурсов он не опасен, а вот для зрелых с большим количеством контента – уже да, так как создаёт ощутимую нагрузку на сервер и замедляет работу ресурса. Аналогичных ему ботов много – они блокируются.

Итак, я повторюсь – 130 угроз заблокировано за 3 дня! Много это или мало не мне судить, главное то, что защита работает отлично.

Теперь хочу спросить – хотите, что бы и у Вас на блоге была установлена мощная защита wordpress от взлома, которая в состоянии отражать атаки разного характера? Если ДА, тогда выполняем несколько условий…

Для установки защиты проверьте технические характеристики:

- Только для WordPress. Версия 3.3 и выше.

- Тип сервера Apache, или Nginx, или Lite Speed.

- Версия PHP 5.3 и выше.

- Под управлением OS Linux, BSD

Большинство хостингов поддерживает данные характеристики, но не лишним будет перестраховаться.

У меня хостинг от Макхост — всё подходит. Если затрудняетесь с терминами, зайдите на свой хостинг и через техподдержку узнайте — подходит ли Вам.

Небольшая плата за большой труд. Мною было потрачено много времени на поиск, отбор, изучение и тестирование комплексной защиты для wordpress блога от взлома и атак. Сейчас, это новое решение позволяет обезопасить наши ресурсы от посягательств со стороны. Сколько бы Вы заплатили за него?..

В интернете очень часто завышают реальную стоимость товаров и услуг (Согласны!?), предлагают что то абсолютно не нужное нам и за немалые деньги и как правило, это тысячи рублей. Я же делюсь своим опытом, ведь защищая свой блог сейчас, мы свободно сможем двигаться вперёд! Моё предложение стоит всего 200 рублей. Чего так дёшево!? А почему бы и нет! Я когда то был «новичком» и покупать инфо продукты за десятки тысяч просто не желал, да и сейчас тоже. Мне хочется, что бы моя информация была доступна каждому!

Тот, кто хочет обезопасить себя и свой блог — получит полную видеоинформацию с пошаговой установкой и настройкой данного продукта, покажу принцип работы и срабатывание защиты на личном примере. После установки – ночами можно будет спать спокойно…

Как получить? Просто напишите мне или оставьте соответствующий комментарий, в котором будет нечто вроде «я хочу получить...». Видео инструкция уже записана и вскоре будет доступна Вам.

Для желающих получить скидку в 50% (тут, скоро появится информация!)

На этом всё, наша тема «Защита WordPress от взлома и атак » закончилась. Есть вопросы – задавайте! Буду рад ответить на них в комментариях.

До скорого друзья!

Обратите внимание на следующие статьи...

inetmi.ru

Тотальная защита WordPress от взлома и мошенников — Sprintsite

Вы купили хостинг, создали свой блог (сайт), постепенно наполняете его контентом, к вам начинаю приходить пользователи, вашим блогом начинаю интересоваться, что теперь? А теперь самое время подумать о защите вашего WordPress сайта от взлома и мошенников.

Содержимое статьи:

-

Что нам потребуется для тотальной защиты Wordpress?

-

Создание двойной авторизации от взлома админки

-

Ставим лимиты на попытки авторизации пользователей

-

Плагин Belavir полная информация о всех изменениях на блоге

-

Закрепляем Тотальную защиту нашего WordPress

Как защитить свой блог на WordPress от взлома без сложных настроек php кода. Сегодня для защиты сайта на ВордПресс существуют тысячи плагинов как выбрать необходимые из множества и нужно ли это делать… Давайте ответим на этот вопрос.

На самом деле для тотальной защиты блога на WordPress не нужно устанавливать кучу плагинов которые будут тормозить ваш блог и самое главное могут просто заблокировать вас самих так, что придется обращаться к специалистам. Совершенно ни к чему устанавливать множество мощных и тяжёлых плагинов для защиты сайта так же как и перерабатывать тонну php кодов.

В данном уроке мы с вами защитим наш сайт тотально, но при этом сделать это сможет каждый (даже чайник и возможно самовар) а займет это у нас не более 25-30 минут. Давайте преступим.

Что нам потребуется для тотальной защиты Wordpress?

Как правило, в 90% случаев взлом сайтов происходит через взлом пароля администратора сайта и вход через админку, так давайте её заблокируем от всех остальных кроме нас.

Для защиты нашего сайта мы будем использовать всего 4 легких плагина Limit Login Attempts Reloaded, TAC, Antivirus, Belavir и сервис Htaccesstools.

- Htaccesstools — создает двойную авторизацию для входа в административную панель.

- Limit Login Attempts Reloaded — позволит лимитировать попытки входа в админку.

- AntiVirus — проверяет наш сайт на наличие вирусов и подозрительных кодов.

- Belavir — все изменения в структуре сайта будут всегда на глазах.

- TAC — проверяет наличие скрытых ссылок в теме нашего сайта.

Давайте непосредственно к делу — начнем работу…

Создание двойной авторизации от взлома админки

Для создания двойной авторизации нам понадобится немного поработать с файлами нашего сайта через FTP или Hosting кому как удобнее. Нам будет необходимо создать несколько файлов в корневой директории нашего блога (если кто-то не знает это папочка public_html/):

- .htpasswd — в данном файле будет храниться наш дополнительный логин и пароль для доступа к главной страницы авторизации ВордПресс.

- Path.php — в данном файле находится (создается) код который поможет вам узнать путь до корневой директории сайта ВордПресс

Все необходимые файлы и коды для работы можете скачать одним архивом…

Итак, преступим. Создайте в корневой директории сайта пустой файл с названием .htpasswd, и файл path.php с кодом:

<2!—?php echo $_SERVER[2’DOCUMENT_ROOT’]2; ?—2> (при копировании данного кода необходимо удалить все цифры 2) или возьмите готовый файл из архива.

После того как мы создали оба этих файла — переходим на сервис «htaccesstools» нам необходима вот эта страница: www.htaccesstools.com/htpasswd-generator/ открываем её и производим регистрацию.

Создавайте изначально сложный и длинный пароль и Логин, и не забудьте сохранить эти данные!!! После ввода логина и пароля нажимаем кнопочку  .

.

Если все прошло нормально, вам откроется форма с кодом который необходимо скопировать.

Код который мы получили необходимо добавить в ранее созданный нами файл .htpasswd — открываем, вставляем, сохраняем.

Тотальная защита wordpress блога продолжаем. Теперь в браузере вводим адрес нашего сайта и название добавленного нами ранее файла path.php: http://Ваш сайт/path.php открываем и получаем полный путь до корневой директории нашего блога.

Далее нам необходимо найти файл .htaccess и создать в нем в самом начале (фото), подобный код:

AuthUserFile «путь_к_файлу/.htpasswd»AuthName «Private access»AuthType Basic<FilesMatch «wp-login.php»>Require valid-userгде вместо текста путь_к_файлу вставляем наш полный путь до корневой директории нашего блога и сохраняем. Готово. Теперь для того чтобы нам попасть на страницу авторизации нашего блога нам необходимо для начала авторизоваться в браузере.

Видео-инструкция (урок) «Как сделать двойной вход в админку блога WordPress?».

Ставим лимиты на попытки авторизации пользователей

Лучший плагин для тотальной защиты wordpress в принципе можно сказать что это в какой-то мере так, ну да ладно, давайте ближе к настройкам. Все, как обычно, скачиваем плагин из официального депозитария Плагины → Добавить новый, в поиске плагинов вставляем «Limit Login Attempts Reloaded» находим, устанавливаем, активируем.

Переходим в настройки, открываем плагин Limit Login Attempts.

В настройках плагина все предельно просто:

Статистика:

- Про этот пункт даже нет смысла что-то писать. Здесь просто cnfnbcnbxtcrbt статистические данные о всех неудачных попыток входа в административную панель блога.

Изоляция:

- Поле 1 «Разрешено дополнительных попыток»: количество попыток ввести пароль после которого пользователь будет заблокирован на время — лучше ставить 3 — 4 попытки защита сайта на wordpress при помощи ограничения попыток авторизации это очень эффективный способ от DoS атак на административную часть блога.

- Поле 2 «Изоляция в минутах»: определяем на какое время пользователь будет заблокирован после нескольких неудачных попыток входа — лучше вводить 60 минут.

- Поле 3 «Изоляция повысить время изоляции до»: если пользователь был заблокирован после нескольких попыток и через определенное время (поле 2) опять не смог войти он блокируется еще на дополнительное время — оптимальный вариант от 12 до 24 часов.

- Поле 4 «Часов до сброса количества попыток»: количество прошедшего времени после всех блокировок (поле 1, 2, 3) пользователя, время спустя которое вся информация по данному пользователю будет удалена из списка неудачных входов — достаточно 5 — 10 часов.

Сообщать об изоляциях

- Записывать IP: сохранение информации об IP-адресе пользователя пытавшегося войти на сайт.

- Отправить емейл админу: определение после какого числа полного круга блокировки на емейл владельца сайта придет сообщение о попытках входа в админ.панель.

Белый список IP

- Последний пункт Whitelist (IP): Белый список IP-адресов к которым не надо применять данные ограничения по попыткам войти, в данное поле стоит вписывать свои IP-адреса если они у вас статичные, если динамичны то смысла вписывать их сюда нет.

Данный плагин позволяет защитить вашу административную часть сайта от сотен попыток пробиться в административную часть сайта при попытках взлома. Данный плагин делает очень простую, но эффективную вещь. Плагин позволяет настроить максимально допустимое количество попыток ввести пароль и логин.

Плагин Belavir полная информация о всех изменениях на блоге

Плагин для защиты wordpress Belavir единственный плагин который нельзя скачать из официального репозитория WordPress, но при этом довольно популярный и известный в интернете. Для установки плагина нам необходимо скачать его на сайте создателя. Страница плагина: http://blog.portal.kharkov.ua/2008/06/27/belavir/ ← качайте только с этой страницы.Входим в наш ВордПресс. Далее: Плагины → Добавить новый → Загрузить плагин. Загружаем наш скаченный архив и жмем «Установить», активируем его.

Теперь на главной страницы административной панели (Консоль) у нас появилась скромная строчка «Целостность файлов не нарушена».

В принципе все, плагин установлен и работает. Теперь давайте поработаем с кодом, сделаем еще чуточку для тотальной защиты WordpRess. Открываем наш файловый менеджер через FTP или Hosting. Создаем в директории uploads (находится в папке wp-content) файл с название .htaccess, открываем его для редактирования, прописываем в нем такой код:

<FilesMatch «\.(gif|jpg|png)$»>Allow from all</FilesMatch>Deny from allДалее сохраняем. Все готово.

Теперь обратите внимание. Откройте вашу консоль, обновите страницу, вы увидите информацию вместо надписи «Целостность файлов не нарушена» будет стоять сообщение «Целостность файлов нарушена» и показан список файлов в которых произошли изменения. Эти изменения произвели мы, а не какой-то посторонний человек — смело сбрасываем кэш  . Теперь вы всегда будите в курсе где на вашем сайте произошли какие-то изменения и можете контролировать защиту сайта на wordpress при помощи плагина.

. Теперь вы всегда будите в курсе где на вашем сайте произошли какие-то изменения и можете контролировать защиту сайта на wordpress при помощи плагина.

Если вы на своем блоге используете плагин кэширования то вам постоянно будет сообщаться что целостность файлов нарушена, созданы новые файлы и далее приблизительно такой код: /wp-content/cache/blogs/akciyxyz/wp-cache-akciya-xyz1af8d5dfeg3423f324f42fb13.php это не страшно, не стоит пугаться, но, проблема в том что кэширование сайта работает постоянно и у вас каждый день будет появляться информация о десятках новых файлов, каждый раз сбрасывать кэш вручную это геморройно, поэтому давайте добавим папочку с фалами кэширования в исключения плагина.

Откройте редактор плагина, это можно сделать по этому пути: Плагины → Установленные в меню плагинов находим «belavir» нажимаем «изменить».

Нам необходимо в функциях плагина xdir() произвести небольшие изменения, для этого находим такую строчку (должна находиться внизу кода):

if ($file == ‘.’ or $file == ‘..’) continue;сразу под этой строчкой добавляем этот код:

if ($file == ‘Условное имя’) continue;вместо условного имени нам необходимо вписать имя той папки которую плагин должен игнорировать — Как это сделать? Открываем нашу консоль и смотрим список наших измененных файлов. Выглядит это приблизительно так:

Смотрим по какому пути все эти файлы находятся, вот тут у нас найдено 2 пути:

- /wp-content/cache/blogs/blog/

- /wp-content/cache/blogs/blog/meta/

То-есть во всех этих файлах путь один, он лежит через кэш (cache) либо путь идет до корня /blog/ либо до корня /meta/ но в любом случае оба эти пути проходят через имя которое стоит сразу после /wp-content/, это у нас /cache/ (в переводе с латинского произносится как: «кашэ́»). Тут становится понятно что все файлы и папки после кода /cache/ являются всего лишь файлами кэша, их то нам и надо проигнорировать.

Находим имя которое стоит после /wp-content/ копируем это слово «cache» (у вас может стоять другой путь до кэша — это зависит от плагина) и вставляем его вместо Условного имени, у вас должно получится так:

if ($file == ‘cache’) continue;

Сохраняем, все готово. Теперь у вас в консоли не будет появляться каждый день куча информации о десятках новых файлов, теперь будет появляться информация только после каких-то ваших действий с кодом: установка плагинов, обновление ВордПресса, редактирование кода и т. д.

К слову сказать наверное кто-то уже слышал что это «Лучший плагин защиты wordpress» в сети есть такие мнения, но данный плагин без использования других средств защиты ничего особо не дает.

Закрепляем Тотальную защиту нашего WordPress

Теперь давайте скачаем два плагина Theme Authenticity Checker (TAC) и Antivirus.

Для чего они нужны — суть данных плагинов проста, проверить ваш блог на наличие посторонних скрытых ссылок и подозрительных файлов в корне вашего сайта. Данные плагины достаточно запускать один раз в месяц.

Плагин TAC — позволяет вам узнать есть ли в вашей скаченной теме какие-то подозрительные и скрытые ссылки на сторонние ресурсы. Что позволяет найти такие ссылки и удалить их с сайта. Необходимо для того что поисковые роботы не индексировали данные ссылки, ведь мало куда они могут идти, хоть на сайты с вирусами хоть на порно-сайты для вашего блога это губительно. Этот плагин в основном необходим тем кто скачивает темы не из админки вордпресс, а с сайтов в интернете, обязательно проверьте свою тему на посторонние ссылки и удалите их если такие найдутся. В противном случае говорить о тотальной защите wordpress сайта нет смысла.

В плагине есть два типа сообщений это «Theme Ok» что означает с темой всё в порядке и «Encrypted Code Found» означает что в теме найдены какие-то зашифрованные коды и ссылки. Для просмотра подозрительных кодов и ссылок нажимаем на кнопку Details рядом с названием темы, нам откроется список всех найденных ссылок и кодов обнаруженных в теме. Также будет показан адрес по которому находятся эти коды и ссылки. Нам остается только разобраться с этим и удалить посторонние ссылки, либо просто лучше поменять шаблон если обнаружены какие-то опасные коды и вы не знаете как их удалить и для чего они нужны.

Antivirus — достаточно запускать хотя бы 1 раз в месяц или после того как вы попросили поработать с сайтом какого либо верстальщика. Данный антивирус проверяет php код вашего сайта на подозрительные и странные зашифрованные коды.

Принцип работы плагина для защиты wordpress блога прост: запускаем проверку кнопочкой Scan the theme templates now  . Плагин начинает сканирование всего кода нашего сайта, все точки где антивирус не обнаружил посторонних странных кодов окрашиваются зеленым цветом. Если в каком то раздели антивирус обнаруживает посторонний или подозрительный код этот раздел будет отображаться красным цветом и будет показан подозрительный код.

. Плагин начинает сканирование всего кода нашего сайта, все точки где антивирус не обнаружил посторонних странных кодов окрашиваются зеленым цветом. Если в каком то раздели антивирус обнаруживает посторонний или подозрительный код этот раздел будет отображаться красным цветом и будет показан подозрительный код.

Вам остается только разобраться что это за код обратившись к верстальщику или к хостинг-провайдеру ну или попробовать разобраться самостоятельно, но, помните, не все подозрительные и странные коды являются вирусами! Каждый конкретный случай индивидуален.

Если антивирус вам сообщает о подозрительном коде, но вы знаете что это за код и для чего он нужен сообщаем плагину что это не вирус нажав на кнопку There is no virus.

Данные два плагина для защиты wordpress они в первую очередь предназначены для того чтобы узнать есть ли в корне вашего сайта какие-то подозрительные ссылки или коды. Эти плагины все таки предназначены для сканирования, а не исправления таких кодов и ссылок. Мало вероятно что при обнаружении подобных проблем каждый вебмастер сможет самостоятельно решить и удалить данные коды и ссылки, тут если они обнаружились надо или самому очень аккуратно разбирать что это такое и зачем это надо, или попросить верстальщика проверить эти подозрительные коды. В любом случае для тотальной защиты wordpress блога эти плагины стоит использовать хотя бы изредка.

Используя данные методы защиты вашего блога вы можете быть уверенны в том что ни один злоумышленник не сможет пробиться в вашу административную часть через дыры в админке ВордПресс.

Смотрите также

Сохранить ссылку (анонимно) чтобы не потерять:

sprint-sait.ru

Защита сайта на Wordpress. Плагины и не только.

Как можно взломать блог, для чего нужно защищать свой блог, какие есть способы для этого, все это рассмотрим в сегодняшней статье.

Всем привет, друзья! Да, представьте себе, блог на нашей любимой платформе можно взломать. Или если быть точным, злоумышленник может спокойно получить доступ к странице входа в админку, которая находится по адресу http://адрес блога/wp-admin и попытаться подобрать логин и пароль.

Дело в том, что у всех блогов на WordPress, есть один маленький нюанс — это одинаковый и общедоступный адрес админ панели. Это значит что увидеть его и получить доступ может любой человек в том числе и какой-нибудь супостат.

Максим Ефимов «Фашист»

Конечно же, не использовать такую возможность злоумышленнику было бы просто грешно. Результат, друзья сами понимаете, может быть довольно неприятным.

Действия человека, у которого есть полный доступ к вашему блогу, могут быть весьма разнообразными, но в любом случае чего-то, хорошего и полезного для вашего ресурса они нести не будут.

Помимо защиты админ панели, я так же расскажу о базовых основах безопасности при ведении своего блога.

О том, Кому нужен взлом WordPress сайтов? расскажу в одной из следующих своих статей, так что рекомендую подписаться, дабы не проглядеть эту интересную информацию.

Сразу отвечу на вопрос по поводу — почему нельзя сделать авторизацию по типу банковского интернет клиент-банка, где доступ к вводу логина и пароля клиента такой же свободный, а авторизация проходит с помощью мобильного телефона. Насколько все просто и эффективно, скажете вы, почему бы не сделать такую же фишку в WordPress и не мучатся.

Так вот, такая фишка есть, точнее не совсем такая, но принцип примерно похожий.

Плагин называется iThemes Security и о нем поговорим немного позже. Это какой-то не плагин а целый секьюрити-комбайн. Тема отдельной статьи, ибо возможностей у него море. Количество скачиваний более 3,9 млн. говорит само за себя.

Немного отвлекся. Вернемся к нашим «баранам», т.е. основам безопасности в WordPress. Проще говоря, я расскажу о элементарных действиях, которые должен знать и делать любой вебмастер, для защиты своего драгоценного блога. Ну, поехали…

Основы защиты сайта на WordPress

Изменить стандартный логин

Итак, друзья, первое что необходимо сделать – это изменить логин, если он у вас стандартный типа admin, administrator и т.д. Если, вдруг, вы не сделали это при установке WordPress, то сделать это нужно обязательно сейчас. Для этого придется создать нового пользователя с правами администратора, зайти под этим пользователем, связать с ним весь существующий контент и удалить старого.

Изменить отображаемое имя

Если, не изменить отображаемое имя, то при публикации статьи или комментария, в поле автор, будет указан ваш логин администратора. Понятное дело, что если злодею будет известен логин, то ему останется подобрать только пароль т.е. работы по взлому админки у него поубавится ровно в половину. Кстати функционал некоторых шаблонов позволяет убрать отображение автора из статьи вообще. А если немножко разбираться в HTML и PHP можно и самому подправить код в этом направлении.

Использовать сложные пароли

Пароль ни в коем случае не должен быть простым. Типа vova, admin, privet и т.д. Пароль должен содержать не менее 6-ти символов. Пароль должен содержать цифры, заглавные и прописные буквы и символы. По сути это должна быть мешанина из всего того, что я перечислил. Например: ghy?45y) N. Только запишите где-нибудь свой пароль, дабы не забыть и никому не показывайте. Это хорошо когда память хорошая, а если нет….!

Обязательное обновление WordPress

WordPress постоянно совершенствуется. Разработчики постоянно выпускают обновления для улучшения функционала и обеспечения безопасности. Дело в том, что в процессе работы выявляются дыры в системе безопасности, кстати не без участия тех же хакеров, которые потом закрываются с помощью обновления системы. Так что, не побрезгуйте.

Изменение адреса входа в админ панель

Как по мне так это самый простой, удобный и эффективный способ защитить свою админ панель, от взлома. Суть метода заключается в замене имени файла wp-login.php, который находится в корневой директории вашего сайта на хостинге, на какое-нибудь другое. Ну, например, на rupor123. Т.е. файл будет называться rupor123.php. Для осуществления этой операции необходимо зайти по FTP на свой хостинг скачать файл wp-login.php себе на компьютер и переименовать его. Далее открываем этот файл, например, с помощью Wordpad и жмем кнопку «Замена». Далее, в поле «Что» пишем wp-login.php, в поле «Чем» rupor123.php. Далее жмем “Заменить все» и программка меняет во всем файле одно название на другое. Все готово! Заливаем новый файл обратно по FTP на хостинг, а старый удаляем. Но, предварительно, старый файл сохраните его где-нибудь, на всякий случай, вдруг он потом пригодится.

В результате наших манипуляций, любой кто попытается получить доступ к странице ввода логина и пароля по адресу http://адрес блога/wp-admin — увидит:

ОШИБКА 404.

Попасть же в админку можно лишь по адресу http://адрес блога/rupor123.php. Если нехороший человек этого нового названия файла не знает, соответственно доступ к админке он не получит. Что, собственно и требовалось доказать.

Использование антивируса

Необходимость использования антивируса в системе, я думаю сомнений ни у кого не вызывает. Поэтому не буду многословным. Просто скачайте себе нормальный антивирь, обновляйте базы и будет вам счастье. Использование антивируса, можно воспринимать как один из элементов, комплексной защиты блога на WordPress.

Не сохраняйте пароли в браузере

Функция хранения паролей в браузере, реализована по большому счету, для удобства ввода паролей, на форумах и сайтах, не слишком значимых для пользователя. Использовать эту возможность, в качестве хранилища паролей к важным ресурсам, не рекомендуется. К таким важным ресурсам можно отнести: платежные системы, хостинги, интернет-банкинг.

Бесплатные шаблоны могут содержать вирусы

Таки да, друзья, халява в интернете может быть с душком. В идеале необходимо брать бесплатные шаблоны с официальных ресурсов, либо покупать у известных фирм. Ну еще можно заказать индивидуальный шаблон, но, это опять же за деньги. Я не утверждаю, что все абсолютно бесплатные шаблоны содержат вирусы, нет! Но некоторые могут. Поэтому будьте внимательны.

Удаление файлов readme.html и license.txt

В обязательном порядке необходимо удалить вышеуказанные файлы из корневой директории блога на хостинге. Зачем? Объясняю. Если набрать в адресной строке браузера http://адрес блога/readme.html, мы увидим страницу, в которой помимо всего прочего, указана версия нашего WordPress. А знать эту информацию чужим людям совсем не обязательно. По той же причине удалению подлежит и файл license.txt.

Обращаю внимание, что после обновления движка, эти файлы надо удалять снова!

Использование плагинов

Существует масса разнообразных плагинов, которые облегчают задачу вебмастера для обеспечения безопасности. Например, тот же Rublon, довольно активно обсуждается, или вот Protected wp-login либо Lockdown WP Admin. Но следует помнить, что использование большого количества плагинов может замедлить работу сайта. А скорость загрузки, как известно, – это один из факторов ранжирования в Google.

Ставим ограничение на количество неверных входов

Вот еще, полезный способ для обеспечения безопасности. Реализуется с помощью плагинов. Суть метода заключается в определенном разрешенном количестве попыток неверной авторизации. После исчерпания разрешенных попыток входа, пользователь блокируется с последующем уведомлением администратора. Вот некоторые из плагинов, которые отвечают за это.

Limit Login Attempts

BruteProtect

Lockdown WP Admin

WP Fail2Ban

Admin Renamed Extended

Wordfence Security

All in one WP Security

Rename wp-login

Brute Force Login Protection

Сейчас на функционале каждого из этих плагинов я останавливаться не буду, подробный обзор будет в следующих статьях.

Вот и все что я могу сказать….

Фильм Форест Гамп.

Вот такая вот получилась, как мне кажется, обобщенная информация относительно безопасности. Я постарался, более или менее, все изложить сжато, но тем не менее, я считаю этого будет достаточно для начала. Все-таки, каждый раздел, это тема практически целой статьи. Над чем и буду дальше трудиться.

Итак, друзья, за сим разрешите откланяться, надеюсь статья оказалась полезной и у вас хотя бы в отдалении, появилось понимание основ защиты блога на WordPress.

blogstarter.ru

Защита блога. Как защитить wordpress блог |

Приветствую Вас дорогие друзья! Сегодня мы рассмотрим одну из важнейших тем под названием – «Защита блога. Как защитить wordpress блог».

Хорошая защита блога от атак и взлома — наличие мозгов + фаервол для wordpress блога – народная фашистcкая поговорка

Что такое фаервол, думаю итак известно, скажу лишь то, что он блокирует доступ хакеру к файлам блога – препятствует проникновению.

Зачем нужен хакеру Ваш блог? На то есть свои причины, поверьте мне, кстати, приведу несколько примеров для наглядности… Допустим, защита блога – не на «высоте», или вовсе ниже плинтуса…

1. Значимость или превосходство.

Ваш блог могут взломать ради спортивного интереса, причём ничего не тронув. А может будет так: Вы поймёте, что было проникновение, потому что на главной странице размещена статья от Вашего имени с ссылками ведущими на сайты для взрослых, или большущий баннер, или карикатура… Цель всех этих хулиганских действий – донести до Вашего сознания то, что блог имеет уязвимости, нужно над ним поработать… «Взломщик» может связаться с Вами и предложить устранить уязвимости – не за бесплатно конечно.

Худший из вариантов – желание навредить. Удалить важные файлы, внести немыслимые корректировки, разместить вредоносный код…

2. Чёрное СЕО или жажда наживы.

Тут вот какое дело: блог взломан, а проникновение Вы и не заметили… Защита блога – отсутствует. На это и был расчёт. Трудно выявить взлом обычному пользователю, а новичку и подавно. У данной категории людей и цели совершенно другие. В глаза не будут бросаться яркие вывески на пол-экрана с надписью «Ваш блог взломал Вася из 5го-Б» — нет.

Тут люди классом повыше. Основной задачей которых является – за счёт Вашего ресурса поднять авторитет своего (продвигаемого) сайта… На Вашем блоге могут появится скрытые разделы (страницы) с обилием «потусторонних» ссылок… Ссылки будут спрятаны в старых статьях блога, не видимые для человеческих глаз. А ещё, там, куда Вы редко заглядываете, вместо обычных ссылок разместят реферальные, прикрутят баннеры – таким образом за Ваш счёт хотят немного заработать. Вы позволите?

3. Конкуренция.

Возможно, Ваш ресурс стремительно развивается и для кого-то стал помехой. Тот кому Вы перешли дорогу, нанимает колдуна хакера, ну и он начинает действовать – «Dos Атаки, инъекции, и прочие фишки»

Это далеко не все варианты из перечисленных мною, сейчас так много всякой всячины от которой голова может закипеть. Пожалуй на этом остановимся.

Вы завели блог, значит будьте готовы в буквальном смысле – ко всему, как хорошему, так и не очень…

Думаю, Вы понимаете, от того как будет построена защита блога зависит многое, а теперь хотите получить ответы на свои вопросы : как защитить wordpress блог и с помощью чего!? Хорошо, тогда перейдём к делу…

Как защитить WordPress? Файервол для блога!

Чуть раньше это был просто фаервол, но вот разработчики шагнули дальше и внедрили дополнительные функции «Вирус Сканер» и «Антиспам» — в быту могут пригодиться

Что из себя представляет фаервол? Это плагин для wordpress блогов, регулярно обновляемый (важно!), всегда адаптирован под последние версии «WP». С установкой и пользованием никаких проблем, хоть он и на английском, но довольно прост в настройках и в обращении – сейчас сами увидите… Защита блога будет построена за несколько минут — готовы!?

Для начала скачаем и установим фаервол для блога, не выходя из админки. Перейдём на вкладку плагины – добавить новый – в поисковое поле вставляем «OSE Firewall» — жмём Поиск… В открывшемся окне выбираем «OSE фаервол», жмём «Установить». Всё, плагин уже на Вашем хостинге (в блоге), осталось только активировать…

Админка – плагины – находим «OSE Firewall» и жмём активировать.

Для настройки: вход в меню плагина теперь находится в левой боковой колонке (в самом низу).

Что нужно заполнить:

1) Email Address – вписываем свой почтовый ящик, на который будут приходить отчёты.

2) Проставить в чекбоксах (пустые квадраты) галочки от тех видов угроз, которые представлены левее.

3) Пункт «Other Setting» — там тоже ставим метку.

4) В строке «Maximum tolerance for an attack» в переводе – максимум терпимости к атаке, ставим число поменьше. Если поставим 3, тогда фаервол трижды отразит удары, после чего заблокирует нападавшего.

5) Пункт «Test your configuration». Нажмите на ссылку для того, чтобы протестировать работоспособность фаервола. Если появится в новом окне изображение, как на скриншоте ниже – тогда всё отлично работает!

6) Обязательно сохраняемся – нажав кнопку «Save Changes».

Защита блога построена и налажена. В первое время Вас удивит отчётность приходящая в почтовый ящик, скорее всего Вы даже не подозревали, что блог подвергается Dos Атакам, SQL- Инъекциям, прощупывается Java Script (ами), вредоносными агентами и прочей нечистью… С популярностью блога будет только увеличиваться соблазн взломать его!

Я описал лишь один из вариантов как защитить wordpress блог, а их куда больше. В дальнейшем будут выходить новые статьи по защите блога с описанием и применением новейших средств защиты. Подписавшись по E-mail, Вы не пропустите новых выпусков блога!

Читайте про эффективные методы — Защита админки WordPress

По теме «защита» могу предложить следующее... Если с Вашего ресурса регулярно воруют контент (статьи), не лишним будет знать, как обезопасить себя:

Защита текста от копирования часть 1.

Украли статью? Защита контента 2 часть.

Друзья, рассмотрев сегодняшнюю тему «Защита блога. Как защитить wordpress блог», возможно родились вопросы, или есть чем дополнить вышесказанное – комментарии к Вашим услугам!

А Вы чем всё это время защищали свой блог?

На этом всё, до скорого!

Минутку внимания! В данное время разработчики плагина сильно изменили свой продукт, описание и скриншоты более не актуальны. Мною был протестирован другой плагин, обладающий большими возможностями, пресекающий ещё больше угроз! Вышла новая статья — Защита wordpress от взлома — это лучшее решение в обеспечении безопасности! Читать обязательно!!!

Обратите внимание на следующие статьи...

inetmi.ru