В WordPress устранена опасная уязвимость, позволявшая осуществлять SQL-инъекции. Уязвимости wordpress

В WordPress устранена опасная уязвимость, позволявшая осуществлять SQL-инъекции

ИБ-специалист Энтони Феррара (Anthony Ferrara) рассказал в своем блоге, как на протяжении нескольких месяцев он пытался заставить разработчиков WordPress исправить серьезную уязвимость в составе CMS, а в итоге даже был вынужден пригрозить публичным раскрытием всей информации о проблеме и публикацией proof-of-concept эксплоита.

Феррара пишет, что впервые уязвимость перед SQL-инъекциями в WordPress попытались исправить еще прошлом месяце, в релизе 4.8.2. Исследователь объясняет, что не он исходно обнаружил проблему, сопряженную с работой $wpdb->prepare(), которая может приводить к появлению неожиданных и небезопасны запросов, в итоге допускающих SQL-инъекции.

К сожалению, попытка устранить баг в 4.8.2, привела лишь к тому, что на множестве сайтов, работающих под управлением WordPress, перестала нормально работать метрика. К тому же исправление «испортило» более 1,2 млн строк стороннего кода. Сама уязвимость при этом по-прежнему оставалась актуальной.

Обнаружив проблемы с патчем, Феррара обратился к разработчикам CMS, но исследователю потребовалось приложить немало усилий, чтобы убедить их в своей правоте.

«Я потратил пять недель, чтобы убедить хотя бы кого-нибудь, что это настоящая уязвимость. После этого мне пришлось угрожать им публично раскрыть данные о проблеме, чтобы команда разработчиков сосредоточила свое внимание на уязвимости, — пишет Феррара. — На протяжении шести недель я испытывал только разочарование. Теперь у меня появилась робкая надежда».

Теперь, когда вышел обновленный WordPress 4.8.3, оказалось, официальный бюллетень безопасности гласит, что уязвимость не затрагивала ядро CMS, но была связана исключительно с работой различных плагинов и тем, которые провоцировали появление бага. Феррара уже заявил, что это неправда и сообщил, что проблема крылась именно в ядре WordPress, а предоставленный разработчикам proof-of-concept эксплоит работал именно против ядра, хотя и требовал при этом привилегий редактора.

Как бы то ни было, версия 4.8.3 окончательно устранила опасную проблему, поэтому всем администраторам настоятельно рекомендуется обновиться как можно скорее.

xakep.ru

Более половины бесплатных шаблонов для wordpress заражены или уязвимы

На просторах интернета можно встретить множество статей, предупреждающих пользователей об опасности установки бесплатных темы, скачанных не с оригинальных сайтов. Говорят, что в этих шаблонах могут содержаться вирусы и другой вредоносный код. Мы решили это проверить, поэтому сделали анализ 2350 русифицированных шаблонов для Wordpress, которые блоггеры используют на своих сайтах.

Результат нас неприятно удивил. Более половины, а точнее 54%, оказались зараженными хакерскими веб-шеллами, бэкдорами, black hat seo (“спам”) ссылками, а также содержали скрипты с критическими уязвимостями.

Темы и шаблоны для Wordpress мы скачивали с популярных сайтов-каталогов, предлагающих русскоязычные премиум и тематические шаблоны:

- best-wordpress-templates.ru (99% зараженных или уязвимых тем)

- wordpress-ru.ru (99% зараженных или уязвимых тем)

- wpfree.ru (97% зараженных или уязвимых тем)

- wpfreethemes.ru (16% уязвимых тем)

- bestwordpress.ru (7% уязвимых тем)

- wordpresso.ru (3% зараженных тем)

Данные сайты были выбраны как наиболее популярные, поскольку находятся по запросу “бесплатные темы для wordpress” в первой десятке в результатах поисковой выдачи.

Обращаем внимание на то, что они не единственные. Существует огромное число сайтов-клонов, которые предлагают пользователям те же архивы с зараженными и уязвимыми темами. Например, если скачать тему blogdog с другого сайта, например, wp-templates.ru, то мы увидим тот же хакерский бэкдор в файле comments-popup.php.

С помощью данного бэкдора можно выполнять произвольный код на сайте (загрузить веб-шелл, удалить содержимое каталогов, вставить вирусный код в шаблоны и скрипты, получить доступ к базе данных и многое другое), в результате чего получить полный контроль над всеми сайтами аккаунта хостинга.

Только с сайта wp-templates.ru тему blogdog скачали 309 раз, а в результатах поиска по запросу “ тема wordpress blogdog ” находится несколько десятков сайтов-каталогов с шаблонами. По грубым оценкам, суммарное число скачанных зараженных тем – более 500 000.

Какой вред таят в себе зараженные шаблоны?

1. Спам-ссылки

Подавляющее большинство (около 97%) проверенных тем содержат код, размещающий чужой контент и спам-ссылки на страницах блога. Это так называемое “черное seo” – недобросовестный метод продвижения сайтов в поисковых системах и накручивания поисковых параметров тИЦ и PR. Как он работает? В момент открытия страницы код в файлах header.php, footer.php или functions.php выполняет загрузку списка спам-ссылок с внешнего сайта и размещает их на страницах блога в невидимом для посетителей блоке.

Более продвинутый вариант кода может выполнять кэширование загруженных ссылок в файле (обычно такой файл имеет расширение .png или .gif и размещается в каталоге images темы, чтобы не вызвать подозрение вебмастера). Кроме размещения спам-ссылок в невидимом блоке, код может вставлять чужой контент (текст и ссылки) на страницах блога, а также заменять отдельные слова в тексте на ссылку, ведущую на чужой сайт.

В шаблонах часто можно встретить и статические ссылки на чужие сайты. Но они будут также изначально закодированы с помощью base64 или функции str_rot13.

С учетом большой популярности бесплатных тем, данный метод “черного” продвижения достаточно эффективен, так как позволяет сформировать большую ссылочную массу, поэтому активно используется недобросовеcтными seo оптимизаторами и хакерами для продвижения сайтов клиентов или собственных проектов.

В результате работы вредоносного кода сайт превращается в линкферму, заспамленную “пластиковыми окнами”, “виагрой” и ссылками на сайты для взрослых, теряет лояльность со стороны поисковой системы и посетителей, а иногда попадает в бан или блокируется антивирусным программным обеспечением. Еще одним негативным моментом для сайта является также увеличение нагрузки на процессор и замедление открытия страниц блога, так как при открытии каждой страницы выполняется подключение к внешнему ресурсу.

Пример заражения шаблона:

После декодирования:

Список зараженных тем данных фрагментом (379):

111, 2011_New_Look, 3x3-beta, 9blue, ABCMag-1.0, absolutely-green, adult-vod-16, Adult01, aesthete, akira, Aller_au_Cinema, almost-spring, amler, anatomy, AnIrresistableDesire, aquaria_ru, arclite, artistic, Artwork, ASimpleMagazine, atlantia, auto, AutoInsurance-1.0, autopilot, auto_1, awp-dating, Ayumi, AzSands-theme, A_La_Mode_ru, Baseball_Japanese_Soul, beautiful-day, beauty-bling, BeautyEffect, beautypoem, BeautyStyle, benevolence, Bikini_Beauty, bizflare.1.0.1, Black_Pearl_1, blix, bloggers-cafe, Blogging_Delicious, blue-splash, BlueConcept, blue_flowers, Bouquet_of_Love, Brain_Storming, Broken_Heart_Crane, buick-10, Bulletin_Board, bullseye, Bunny and Teddy, business-wp-theme, business_simple, Business_Talk, Calculating, Call_a_Spade_a_Spade_10, celebrating_matrimony, Cheerful Blues, Chelsea_FC_Theme, Children_and_Toys, Christmas-Night, ChristmasGifts, christmas_bells, Christmas_in_My_Heart, christmas_tree, citrus, City_Journal, Clean Style Orange Black, clg-law, coffee-desk, CoffeeTime, Coffee_and_TV, cold-spring, Coliseum_Fever, college-theme-with-plugins, ColorBeauty, colorpaper, colourise, Commute_Reader, connections, cook-off, coolflower, CoolMag-1.0, cordobo-green-park, Craftwork, crash, CSSGallery_v1.10/CSSGallery_v1.10, Cute_Desire, Cute_Outfits, daily-digest, dance_through_the_music_r, darkforest, darkness, darkoOo, darkride, Deal, Deepest_Blue, DesignMag-1.0, Designora-theme, df_marine, diet, dining_travel, div_clear, DL2 media, doodles_and_swirls, Dream_Works, EachWeek, EchoPress-1.0, EducationBlog, eFinance-1.0, elegance-lite, elegant-grunge, enterium, erotic-black, estranged, euro-city-brown, Evo Dashboard, Ez_Cafe, facebooked, fancy, Fashion_Week, ff-follajes-verdes, field-of-dreams, FinancePress-1.0, FinanceSpot-1.0, firmness.1.0.3, football, forever-autumn, freshart_blue, freshart_orange, fullblown, fullsite, FunnySquares, funride, GeekVillage, Girls Fantasy-Land, girl_in_pink, glaciercar, glamour, Globus-1.0, Golden_Match_ru, googlechrome, gossipcity, Got_the_Mail, Go_for_Goals, Go_West, greenee-girl, greener-side, greenlight, Green_Breath, gridz.1.0.5, Group_Wedding, Guzel_MagazineNews, Happy_Shopping, hardpressed.1.0.2, healthystyle, healthystyle2, hemingway, holiday-wordpress, HostPro, Hue_Clash_in_Harmony, hypnotist.1.0.1.2, If_Love_Why_Wait, ImpreZZ, im_mr_fitness_r, Indie_Designer, iNews, insurance_ensure_safety_r, Interior_View, Into_The_Wild_r, invert-lite.1.0.2, isis.0.8, island-after-sunset, japan-style, Jasov_1, Josef_Says, Khaki, kiss, kukufall, lale-blog-pastel-tones, lavender_touch, leia-en, let_the_teeth_say_r, lexus, lizardbusiness.1.0.5, logistix, looki-lite.1.0.8.3, love-me-three, lover-paradise, Love_Cup, Love_is_Sharing, MagicalChristmas, Magic_Bean, MassiveNews, Medical-Blog_ru, Merry_Christmas, minimalist, minipress.1.3, mn-flow.0.9, MobileSite, mobius, MoneyTint_10, mons_montis, mountains, mouseit, multiflex, mushblue, mysterious-design, natural-health, navy_spiral, nav_spiral, neo-sapien, neon, newage, newdark.1.1.2, NewsGlobe-1.0, NewsPrompt-1.0, newsweek_ru, new_dad, new_mom, nightlight-idea, nightynight, nissan_gtr, nitrous, Nose_for_New, Note Guy, notepad_second, Note_of_Democracy, NovaMag, No_More_Promises, obscorp, oceanwide, Ocean_Kid_ru, olive, ondemand, oneinamillion, Online_Marketing, on_location, On_the_Road, openbook-en, options, overstand, Padangan, painted_life_r, Painters, pamphlet, PaperTrail, photoframe, photoframe2, photographicfilm, piedmont.1.0.2, pink, pink_float, Pink_Valentines, positie, ProFinance-1.0, Puppet, pushing-borders, Quality_Time, Quoting, r8, Radiale-1.0, radiant.1.0.0.9, rainonleaves, raze.1.8, real_estate_r, Real_Madrid_Retro, recipes-blog, redtime, red_city, regulus, rewind.1.0.5, rockinbizred, rockingreen-leaf-10, Rolling-1.0, route_66_road_trip, Say_You_Do, scruffy, see-you-at-the-beach, serious-business, shine/shine, shiny-green, shinyblue, simpla, Simple Blue, simplejojo, simplestyle, Simple_Pleasure, simple_red_grunge, simplism, sirius, Skateboard Hiking, skeptical, SmartTouch, snowman, snow_does_know_r, socolor-10, Socute, sodelicious_black, Southeast_Asia_View, spa, Spacerama, spacesphere, Speechless, SpringTime, ssss, star-press, starrynight, StartBiz, StartBusiness-1.0, StarTrek, steampunk, stitched, StoryPress-1.0, strips, structure, summer-flowers, Summertime, sunset, SuperTech-1.0, supposedly-clean, Sweet_Family_Shot, Sweet_Palace, s_lady_r, Tea_Time, Tech-Meteor, techlure, Technicolor_Wedding, Techrey1.2, Tembesi, template-green, TemplateMusical, Tender, that-music, think-me, Tick_tack, Time_for_Fun, Toggery_of_Mine, Tomorrow_Never_Dies, Travelist, Travelling_Logbook, typepress, unite.1.1, Vacation_Rentals_Fun, Vector_Flower, velocity, Vento-1.0, vertigo-red-3column, virality.1.0.5, virtual_recipes, vistalicious, vita, Vows, warmautumn, Weblog-magazine, whinwebworks, why-hello-there.1.0.6, Why_Travel_r, Winter_Fun, winter_stream, With_Pet, wordpress-brown, wordpress_emo, wordsmith-blog, World_through_Dew, wow, WP Pressident, wp-andreas06, WP-City-Vector, wp-story-theme, wp_christmas, WP_Premium, WWW_theme, yashfa, yellow-field, Yoga_Craze

2. Критические уязвимости в timthumb.php

Следующая по популярности проблема в шаблонах wordpress – это уязвимости в скрипте timthumb.php. Данный скрипт очень популярен среди разработчиков шаблонов и активно используется в темах для автоматического масштабирования изображений. В версии 2.8.13 и более ранних обнаружено несколько критических уязвимостей, позволяющих исполнять произвольный код на сайте и загружать произвольные файлы на хостинг (в том числе хакерские веб-шеллы). Если на вашем сайте установлена одна из старых версий, необходимо как можно быстрее обновить ее до актуальной из репозитория timthumb.googlecode.com/svn/trunk/timthumb.php. В противном случае все сайты на вашем аккаунте хостинга могут взломать.

3. Бэкдоры и веб-шеллы

И, наконец, переходим к самым опасным и явным признакам зараженной темы – это наличие бэкдоров и веб-шеллов.

Эти скрипты предоставляют хакеру полный контроль над файловой системой и базой данных аккаунта: можно управлять файлами и каталогами, размещать дорвеи, мобильные и поисковые редиректы, вирусный код в шаблонах и многое другое. Поскольку на большинстве виртуальных хостингов скрипты сайта могут получить доступ к файлам соседнего сайта, скопрометированными оказываются все сайты владельца, размещенные на том же аккаунте хостинга.

К счастью, веб-шеллов было обнаружено всего в 3% проверенных тем каталога wordpresso.ru (в шаблонах 3_PM, beautygames, blogdog, browntextures, edu_0, gamesstylish, gamingzone, grand-banquet, hostingsite, myfinance_0, pink-cake, PurpleStyle, refresh-your-taste). Тем не менее, необходимо быть на чеку и перед использованием проверять темы на наличие хакерских скриптов.

Revisium Wordpress Theme Checker

Мы написали небольшой сканер, который ищет вредоносные фрагменты в темах wordpress.

Проверьте свой сайт с помощью rwp_checker.php. Вдруг ваша тема содержит хакерский веб-шелл или уязвимость в timthumb?

Как уберечь свой блог от взлома через уязвимости в шаблонах

Скачивайте темы только из проверенных источников. Если вы скачиваете коммерческую премиум-тему с сайта, где она размещена бесплатно, скорее всего шаблон заражен. Поэтому в первую очередь от взлома блогов на wordpress страдают любители халявы. Коммерческие темы для wordpress нужно покупать на официальных сайтах. Это практически исключает вредоносные вставки в шаблонах.

Проверьте скачанные темы на наличие вредоносного кода и спам-ссылок. Это можно сделать скриптом AI-BOLIT. Все подозрительные файлы проверьте вручную. Для анализа тем на вредоносные вставки вы также можете обратиться к специалистам.

Для быстрой проверки можете воспользоваться сканером тем rwp_checker.php.

Не рекомендуем использовать десктопные антивирусы для проверки шаблонов. В большинстве случаев они не обнаружат ничего подозрительного, так как обнаружение вредоносного кода в php скриптах - не их профиль.

Если на вашем сайте используется скрипт для масштабирования изображений timthumb.php или его модификации (thumb.php, _img.php и пр), проверьте его версию и обновите до последней доступной: timthumb.googlecode.com/svn/trunk/timthumb.php

- Удалите все неиспользуемые шаблоны из директории wp-content/themes По нашим наблюдениям, пользователи устанавливают не одну, а сразу несколько бесплатных тем, тем самым увеличивая в разы вероятность взлома сайта. Если тема неактивна, она все равно позволяет открывать вредоносные скрипты из каталога wp-content/wp-themes/<имя темы>, поэтому не рекомендуем хранить коллекцию тем непосредственно на хостинге. Оставьте одну, активную, а остальные удалите.

Если у вас не достаточно квалификации для проверки шаблонов на наличие вредоносного кода, рекомендуем обратиться к специалистам по информационной безопасности или опытным вебмастерам.

Григорий Земсков, компания "Ревизиум", исследование опубликовано на портале securitylab.ru

Обсуждаем и комментируем

revisium.com

XSS уязвимость по-прежнему сохраняется для WordPress / Блог компании ua-hosting.company / Хабр

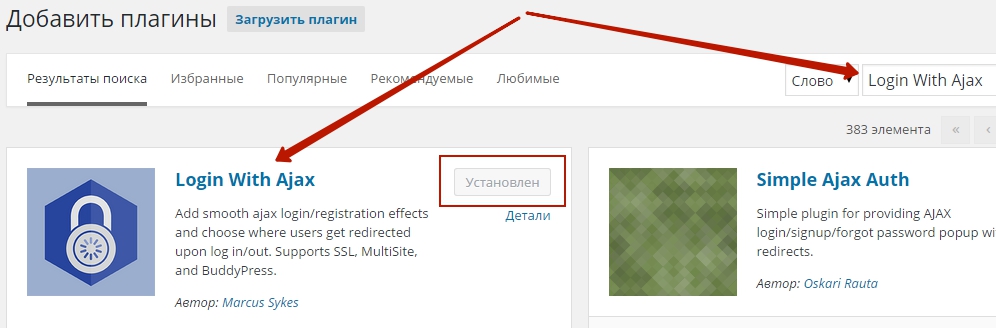

В ходе регулярных проверок и исследований была обнаружена сохранность XSS уязвимости, которая затрагивает плагин WordPress Jetpack, установленный на более чем миллион WordPress сайтов. Уязвимость может быть легко использована с помощью wp-комментариев, и поэтому рекомендуется обновить свой плагин как можно быстрее, если Вы этого еще не сделали.

Уязвимость безопасности находится в шорткоде встроенного Jetpack модуля, поэтому, если Вы не активировали его на сайте, Вас не затронет эта проблема. Атакующий может использовать данную уязвимость, оставив комментарий, подготовленный шорткод, чтобы выполнить вредоносный код Javascript на уязвимом сайте. Поскольку это Cross-Site Scripting (XSS) уязвимость, она может позволить злоумышленнику похитить учетные данные администраторов, вставить SEO спам на пораженную страницу и перенаправлять посетителей на вредоносные веб-сайты.

Подробнее

Эта уязвимость очень похожа на bbPress уязвимость, которая была описана на прошлой неделе, на сайте первоисточника другой экземпляр текста, небрежно заменяемого некоторыми HTML-тэгами.

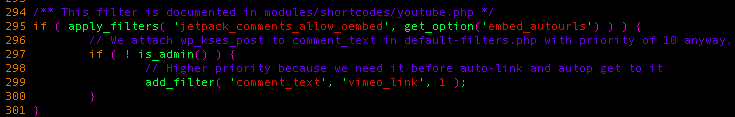

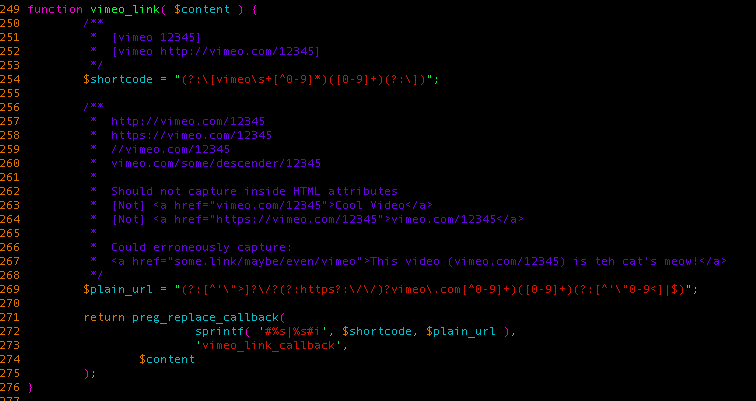

В данном случае расследование уязвимости начинается с comment_text, использующейся при выводе содержимого комментариев. Vimeo_link используется таким образом, что он может динамически изменять вывод комментариев.

Как Вы можете видеть из приведенных выше регулярных выражений, осуществляется поиск vimeo шорткода внутри комментариев. В случае обнаружения совпадений они будут переданы функции vimeo_link_callback

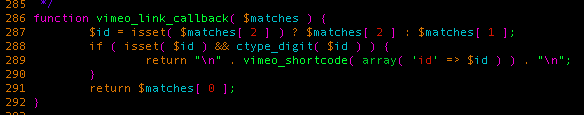

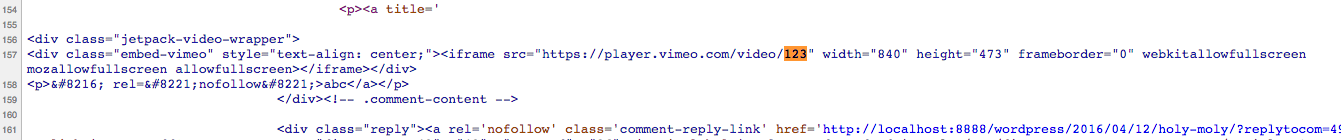

В результате, возвращается HTML — тег, содержащий встроенное видео Vimeo. Давайте посмотрим на что похож полученный результат, отправив комментарий содержащий <a title='[vimeo 123]’>abc:

Ого, что же там произошло? Похоже, атрибуты заголовка, окончание и одинарные кавычки исчезли. Все, что нужно было сделать — работающий пример, который должен был показать, что мы можем соответствующим образом закрыть наши атрибуты заголовка и вставить новые обработчики произвольного события для доказательства нашей концепции. Как мы уже говорили — это очень легко эксплуатируется.

Авторы исследования работали с командой Jetpack и они сразу же откликнулись, держали нас в курсе обновлений все это время.

Если Вы используете уязвимую версию этого плагина, обновитесь как можно скорее! Если по определенным сделать это невозможно, Вы можете использовать Sucuri Firewall или эквивалентную технологию для решения проблемы.

habr.com

Уязвимость в популярном плагине Wordpress позволяет захватить сайт

В All in One SEO Pack, одном из самых распространённых плагинов для WordPress, обнаружена опасная уязвимость. Она позволяет внедрять вредоносный код в панель администратора и похищать пароли за счёт межсайтового скриптинга. Хотя ошибка уже исправлена, огромное множество сайтов по-прежнему использует уязвимую версию плагина.

All in One SEO Pack добавляет в WordPress функции, которые делают сайт более привлекательным для поисковиков. Согласно официальному каталогу плагинов, количество сайтов, на которые он установлен, превышает миллион.

Проблема связана встроенным в All in One SEO Pack блокировщиком ботов (Bot Blocker). Блокировщик ботов следит за тем, как поисковые системы индексируют страницы сайта. Он сохраняет в специальном журнале информацию о каждом поисковом боте, заглянувшем на сайт. Пользователь может посмотреть этот журнал и запретить некоторым поисковикам индексировать сайт.

По умолчанию эта функция отключена.

Специалист по информационной безопасности Дэвид Ваартес заметил, что блокировщик ботов записывает в свой журнал параметры User Agent и Referrer делаемых ботами HTTP-запросов, но не проверяет их значения.

Для эксплуатации этой уязвимости злоумышленник должен сделать запрос от имени одного из заблокированных ботов и добавить в конце строк User Agent и Referrer произвольный HTML и Javascript. Когда пользователь откроет журнал блокировщика, добавленный злоумышленником код окажется встроен в страницу администраторской панели и будет исполнен браузером.

Воспользовавшись этим, злоумышленник может внедрить в администраторскую панель Javascript, похищающий содержимое cookie, которые WordPress использует для идентификации пользователей, и за счёт этого захватить сессию одного из администраторов сайта.

Уязвимость исправлена в All in One SEO Pack 2.3.7 и более поздних версиях плагина.

xakep.ru

Уязвимость WordPress. Как защитить сайт от заражения вредоносным js-скриптом с внешней ссылкой

В какой раз убеждаюсь, что всё гениальное — просто.

Пару дней назад я поделился на сайте о новой проблеме в уязвимости CMS WordPress, и как потом оказалось та же самая беда касается и CMS Joomla.

Не буду ещё раз всё пересказывать, подробно проблема описана здесь.

А суть её во взломе сайтов построенных на вышеуказанных CMS и не заметном внедрении js-скрипта с внешней ссылкой в файл header.php в случае с WordPress и в файл index.php в случае c Joomla.

В комментарии к предыдущему посту по этой проблеме мне подкинули полезную ссылку, по которой оказалась интересная статья на английском языке по сути этой проблемы, из неё я почерпнул некоторую полезную информацию.

Вот какую:

Наводчиком или приманкой, если можно так сказать, для хакерских ботов внедряющих этот скрипт служит закрывающий тег < / h e a d > (я специально написал с пробелами, так как хакерский бот вставляет скрипт даже в комментарии, если обнаружит там упоминание этого тега).

Так вот, робот обнаружив это закрывающий тег, тупо вставляет перед ним свой вредоносный js-скрипт (JavaScript).

Можно просто найти этот скрипт вручную и удалить, как я первоначально и сделал. Но это помогает не надолго, скрипт появится снова и достаточно скоро, единственное чем он будет отличаться — в нём будет новая внешняя ссылка, уже на другой сайт.

Я, к сожалению, пока не знаю по какой именно схеме взламываются сайты и роботу удаётся вносить изменения в код.

В вышеупомянутой статье на английском, к сожалению, кроме общих стандартных советов по защите и безопасности сайта никаких конкретных советов по решению данной проблемы не даётся. А решать надо, и чем быстрее тем лучше.

У меня возникла идея, как предельно просто избавить себя от появления вредоносного js-скрипта. Решение оказалось на поверхности.

Раз уж хакерский бот ориентируется на закрывающий тег < / h e a d >, то я решил, что его просто надо лишить этой поисковой цели. В моей памяти, что-то такое хранились, что < h e a d > это один из тех html — тегов, к которым закрывающий тег не требуется. На всякий случай, я ещё раз прочитал справочную литературу по языку HTML — и да, закрывающий тег абсолютно не обязателен! Вот, собственно и ответ на решение проблемы.

Просто удаляем в файле header.php (WordPress) или в файле index.php (Joomla) закрывающий тег < / h e a d > и проблема появления левого скрипта с внешней ссылкой на посторонний ресурс исчезнет.

Я проделал эту процедуру с одним из своих сайтов, оставив закрывающий тег на других. Прошло два дня: на сайте без закрывающего < / h e a d > скрипт больше не появлялся, тогда как на остальных появился вновь.

Я конечно понимаю, что это не самое кардинальное решение проблемы, хакеры могут усовершенствовать бот, настроить его на другой тег, вообще изменить скрипт и тд. Основная проблема — это всё же определённая уязвимость сайтов на WordPress и Joomla, и именно в этом направлении нужно искать решение.

Но пока, на данном этапе и такой вариант решения не будет лишним.

Буду рад любым вашим мнениям и мыслям по решению этой проблемы. Давайте вместе с ней разберёмся, пишите о ваших вариантах и идеях в комментах, обсудим.

Понравилось это:

Нравится Загрузка...

Похожее

nigil.ru

Более 100 000 сайтов на WordPress были атакованы через свежую критическую уязвимость

26 января 2017 года, разработчики одной из популярнейших CMS в мире выпустили WordPress 4.7.2, сообщив, что в новой версии платформы был исправлен ряд проблем. Как выяснилось неделю спустя, релиз WordPress 4.7.2 устранил крайне серьезную уязвимость, связанную с повышением привилегий. В конце января 2017 года брешь обнаружили специалисты компании Sucuri, и они описывают ее как неавторизованную эскалацию привилегий через REST API. Уязвимости подвержены версии 4.7.0 и 4.7.1.

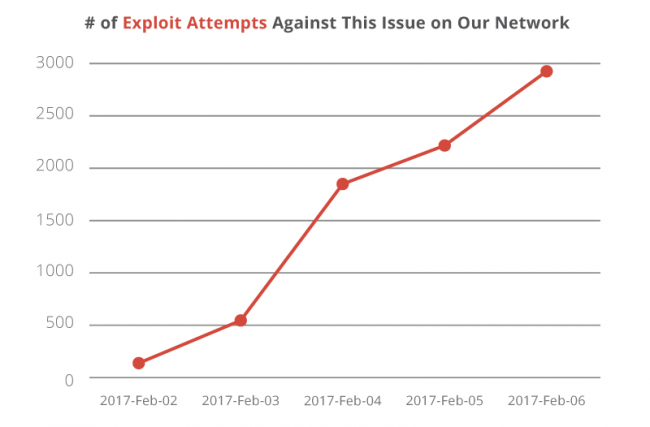

Тогда раскрытие данных об уязвимости сознательно отложили на неделю, чтобы как можно больше сайтов успели спокойно установить обновление, но, судя по всему, это не слишком помогло. Специалисты Sucuri сообщают, что первые попытки эксплуатации бага были замечены в тот же день, когда информация о проблеме была опубликована. В настоящий момент количество атак продолжает расти и уже превысило отметку 3000 дефейсов в день.

Напомню, что проблема позволяет неавторизованному атакующему сформировать специальный запрос, при помощи которого можно будет изменять и удалять содержимое любого поста на целевом сайте. Кроме того, используя шорткоды плагинов, злоумышленник может эксплуатировать и другие уязвимости CMS, которые обычно недоступны даже пользователям с высокими привилегиями. В итоге атакующий может внедрить на страницы сайта SEO-спам, рекламу, и даже исполняемый PHP-код, все зависит от доступных плагинов.

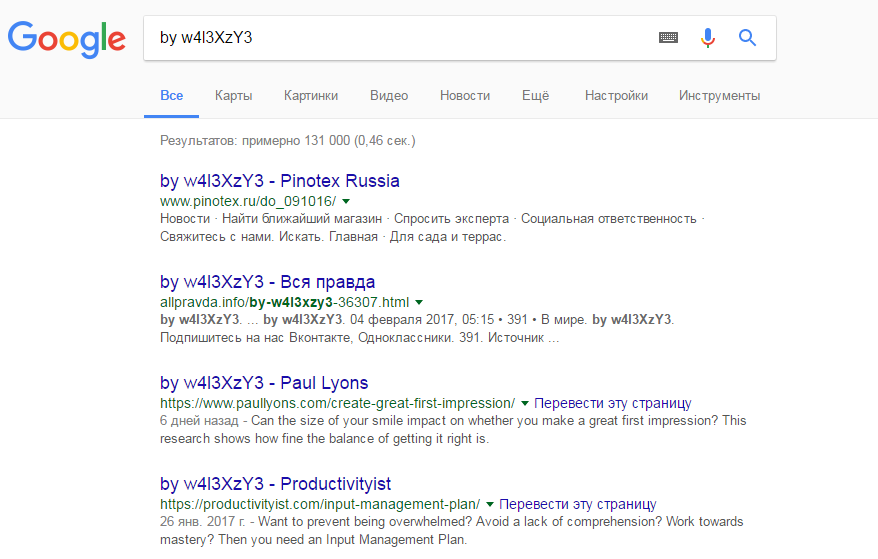

Аналитики Sucuri пишут, что их собственные серверы-ловушки (honeypot) обнаружили уже четыре группы атакующих, которые активно эксплуатируют свежую проблему WordPress. В блоге компании приведена следующая статистика:

| Название группы | IP-адреса | Число жертв |

| w4l3XzY3 | 176.9.36.102185.116.213.71134.213.54.1632a00:1a48:7808:104:9b57:dda6:eb3c:61e1 (IPv6) | 66 000 |

| Cyb3r-Shia | 37.237.192.22 | 500 |

| By+NeT.Defacer | 144.217.81.160 | 500 |

| By+Hawleri_hacker | 144.217.81.160 | 500 |

К сожалению, на данный момент ситуация ухудшилась. Так, простой поиск по названию группировки w4l3XzY3 показывает, что компрометации подверглись более 100 000 сайтов:

Исследователи пишут, что пока проблему эксплуатируют преимущественно скрипт-кидди, которые скорее развлекаются, чем пытаются нанести реальный вред. Однако специалисты ожидают, что в скором времени злоумышленники будут пытаться монетизировать баг.

«Мы уже наблюдали несколько попыток эксплуатации проблемы, в ходе которых [атакующие] пытались добавлять спамерские изображения и контент в посты. Учитывая возможность монетизации, скорее всего, это станет самым популярным вектором использования уязвимости», — пишут аналитики Sucuri.

xakep.ru

Обнаружена уязвимость WordPress REST API, затронувшая сотни тысяч сайтов

В конце января была выпущена новая версия WordPress 4.7.2, призванная исправить 4 проблемы безопасности, 3 из которых были выявлены на момент релиза. К таким проблемам относились:

- SQL-уязвимость в WP_Query

- XSS-уязвимость в таблице со списком записей

- Уязвимость в Press This, позволяющая пользователям присваивать термы таксономий без соответствующих прав доступа

Четвертая проблема касалась уязвимости в конечных точках REST API. Она была исправлена без лишнего шума, и сообщения об этом появились лишь спустя неделю после релиза.

Участники релиза решили задержать публикацию информации с целью снижения потенциала для массовой эксплуатации уязвимости, учитывая тот факт, что любой сайт, функционирующий на WP 4.7 и 4.7.1, находится под угрозой. Это дало пользователям время для установки обновлений.

«Мы считаем, что прозрачность всегда в интересах общественности», — говорит руководитель группы безопасности WordPress Core Security Team Аарон Кэмпбелл. – «Наша позиция такова: проблемы безопасности должны быть обязательно раскрыты. В данном случае мы намеренно задержали публикацию про уязвимость на одну неделю, чтобы обеспечить безопасность миллионов сайтов на WordPress».

WordPress взаимодействовала с Sucuri — компанией, которая раскрыла данную уязвимость, — а также с другими WAF-вендорами и хостинг-компаниями, чтобы добавить защиту перед публичным раскрытием уязвимости.

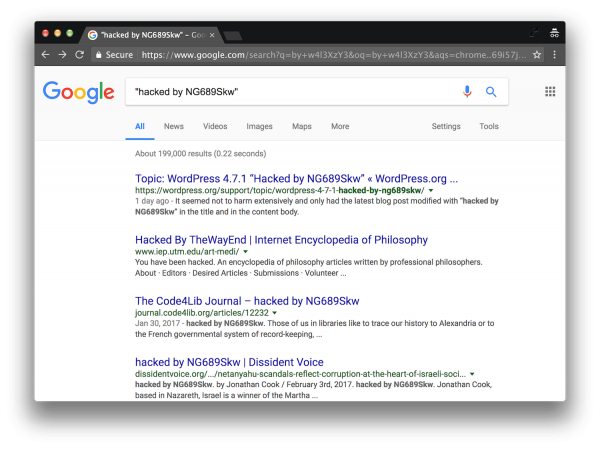

Уязвимость была публично раскрыта менее чем за неделю – в настоящий момент она активно эксплуатируется. Тысячи WordPress-сайтов были взломаны. На них публикуются сообщения по типу «Hacked by NG689Skw» или «Hacked by w4l3XzY3» и т.д. Если погуглить информацию по этим хакам, можно найти тысячи взломанных сайтов.

Основатель и технический директор Sucuri Дэниэл Сид отметил, что его команда заметила появление первого эксплойта менее чем за 24 часа после раскрытия уязвимости. Пока что все атаки сводились к простому дефейсу сайтов.

«Среди хакеров есть и «хорошие» парни, которые публикуют пост с сообщением: обновите WordPress или вы будете взломаны, что выглядит несколько странно», — говорит Сид. – «Однако в целом мы видим простые попытки дефейса с помощью модифицированных версий эксплойта, который был выложен в открытый доступ».

Дефейс коснулся сотен тысяч WordPress-сайтов

Sucuri следит за несколькими кампаниями по взлому сайтов, каждая из которых имеет разную степень успеха. Компания опубликовала обновление по поводу активных атак, а также IP-адреса, с которых эти атаки идут.

«В настоящее время мы следит за четырьмя группами хакеров, которые выполняют массовое сканирование и дефейс сайтов в сети», — рассказывает Сид. – «Мы видим одни и те же IP-адреса, и хакеры пытались взломать практически все наши приманочные сайты и сети».

Одна из кампаний по взлому сайтов, за которой следит Sucuri, в данный момент уже имеет более 68,000 проиндексированных страниц в Google. Если ознакомиться с форумами WordPress.org, то можно сделать вывод, что на самом деле охват гораздо шире. К примеру, запрос “Hacked by NG689Skw” возвращает более 200 тыс. индексированных результатов. “Hacked By SA3D HaCk3D” возвращает более 100 тыс. результатов. Есть и другие варианты дефейса. Далеко не все результаты этой хакерской кампании связаны именно с описываемой выше уязвимостью.

«Мы видим значительный рост попыток взлома, в частности дефейса», — отмечает Сид. – «Однако спамерское SEO растет тоже, пусть и медленнее».

Сид отметил, что уязвимость позволяет злоумышленникам внедрять контент в записи или на страницы. Дефейс – лишь первый шаг, как и SEO-спам. Если на сайте установлен плагин по типу Insert PHP или PHP Code Widget, то уязвимость также позволяет проводить удаленное выполнение кода. Эти два плагина имеют более 300 тыс. активных установок. К тому же есть и другие плагины, выполняющие подобные функции.

«Суть проблемы в том, что пользователи не хотят обновляться», — говорит Сид. – «Даже с вводом автоматических обновлений люди все равно не обновляют свои сайты».

Если вы до сих пор не обновились до версии 4.7.2, и ваш сайт работает на версиях 4.7.0 or 4.7.1, вы находитесь в опасности для контентных инъекций. Самое простое решение для сайтов, столкнувшихся с дефейсом – обновиться до последней версии WP и откатить измененные посты до прошлых версий (используя ревизии).

Источник: wptavern.com

oddstyle.ru