Адрес админки битрикс

Как зайти в админку битрикс?

- Авто и мото

- Автоспорт

- Автострахование

- Автомобили

- Сервис, Обслуживание, Тюнинг

- Сервис, уход и ремонт

- Выбор автомобиля, мотоцикла

- ГИБДД, Обучение, Права

- Оформление авто-мото сделок

- Прочие Авто-темы

- ДОСУГ И РАЗВЛЕЧЕНИЯ

- Искусство и развлечения

- Концерты, Выставки, Спектакли

- Кино, Театр

- Живопись, Графика

- Прочие искусства

- Новости и общество

- Светская жизнь и Шоубизнес

- Политика

- Общество

- Общество, Политика, СМИ

- Комнатные растения

- Досуг, Развлечения

- Игры без компьютера

- Магия

- Мистика, Эзотерика

- Гадания

- Сны

- Гороскопы

- Прочие предсказания

- Прочие развлечения

- Обработка видеозаписей

- Обработка и печать фото

- Прочее фото-видео

- Фотография, Видеосъемка

- Хобби

- Юмор

- Другое

- Военная служба

- Золотой фонд

- Клубы, Дискотеки

- Недвижимость, Ипотека

- Прочее непознанное

- Религия, Вера

- Советы, Идеи

- Идеи для подарков

- товары и услуги

- Прочие промтовары

- Прочие услуги

- Без рубрики

- Бизнес

- Финансы

- здоровье и медицина

- Здоровье

- Беременность, Роды

- Болезни, Лекарства

- Врачи, Клиники, Страхование

- Детское здоровье

- Здоровый образ жизни

- Красота и Здоровье

- Eда и кулинария

- Первые блюда

- Вторые блюда

- Готовим в …

- Готовим детям

- Десерты, Сладости, Выпечка

- Закуски и Салаты

- Консервирование

- На скорую руку

- Напитки

- Покупка и выбор продуктов

- Прочее кулинарное

- Торжество, Праздник

- Знакомства, любовь, отношения

- Дружба

- Знакомства

- Любовь

- Отношения

- Прочие взаимоотношения

- Прочие социальные темы

- Расставания

- Свадьба, Венчание, Брак

- Компьютеры и интернет

- Компьютеры

- Веб-дизайн

- Железо

- Интернет

- Реклама

- Закуски и Салаты

- Прочие проекты

- Компьютеры, Связь

- Билайн

- Мобильная связь

- Мобильные устройства

- Покупки в Интернете

- Программное обеспечение

- Java

- Готовим в …

- Готовим детям

- Десерты, Сладости, Выпечка

- Закуски и Салаты

- Консервирование

- образование

- Домашние задания

- Школы

- Архитектура, Скульптура

- бизнес и финансы

- Макроэкономика

- Бухгалтерия, Аудит, Налоги

- ВУЗы, Колледжи

- Образование за рубежом

- Гуманитарные науки

- Естественные науки

- Литература

- Публикации и написание статей

- Психология

- Философия, непознанное

- Философия

- Лингвистика

- Дополнительное образование

- Самосовершенствование

- Музыка

- наука и техника

- Технологии

- Выбор, покупка аппаратуры

- Техника

- Прочее образование

- Наука, Техника, Языки

- Административное право

- Уголовное право

- Гражданское право

- Финансовое право

- Жилищное право

- Конституционное право

- Право социального обеспечения

- Трудовое право

- Прочие юридические вопросы

- путешествия и туризм

- Самостоятельный отдых

- Путешествия

- Вокруг света

- ПМЖ, Недвижимость

- Прочее о городах и странах

- Дикая природа

- Карты, Транспорт, GPS

- Климат, Погода, Часовые пояса

- Рестораны, Кафе, Бары

- Отдых за рубежом

- Охота и Рыбалка

- Документы

- Прочее туристическое

- Работа и карьера

- Обстановка на работе

- Написание резюме

- Кадровые агентства

- Остальные сферы бизнеса

- Отдел кадров, HR

- Подработка, временная работа

- Производственные предприятия

- Профессиональный рост

- Прочие карьерные вопросы

- Работа, Карьера

- Смена и поиск места работы

- Собственный бизнес

- Трудоустройство за рубежом

- Семья и дом

- Воспитание детей

- Детские сады

- Домашний уют

- Организация быта

- Дом и семья

- Домашние животные

- Загородная жизнь

- Сад-Огород

- Мебель, Интерьер

- Семейное право

woprosi.ru

Как защитить панель администратора wordpress, joomla, bitrix, drupal.

Панель администратора — это командный центр сайта, через который можно получить доступ к файловой системе, базе данных, резервным копиям, т.е. практически ко всему сайту. Получив полный доступ к сайту, хакер может разместить вредоносный код, украсть конфиденциальные данные, контент сайта или полностью уничтожить его. Поэтому получение доступа к панели администратора сайта является, пожалуй, самым приоритетным в атаке хакера.

Владельцы сайта обычно не догадываются о том, насколько уязвима панель администратора, и насколько легко хакер может получить к ней доступ.

Подробно о том, как именно уязвима панель администратора и почему ее нужно защищать, читайте в отдельной статье. В этой статье рассмотрим варианты защиты.

Защита по IP

Для защиты панели администратора по IP нужно закрыть доступ к скриптам панели администратора всем, кроме тех, у кого IP адрес совпадает с указанным. Для этого нужно в каталоге админки создать .htaccess со следующим содержимым

Где 1.2.3.4 — это разрешенный IP адрес администратора сайта. Посмотреть свой IP адрес можно на сайте http://myip.ru/

Для Wordpress файл создается в каталоге /wp-admin/.htaccess, для Joomla — в /administrator/.htaccess, для 1С-Битрикс — в /bitrix/admin/.htaccess. Для DLE нужно закрыть доступ к файлу admin.php:

<Files "admin.php">Order deny,allowDeny from allAllow from 1.2.3.4</Files>Аналогично можно защитить любой скрипт или каталог, к которому не должен быть доступ у посторонних.

Если IP адресов несколько, то каждый можно указывать на отдельной строке

Order deny,allowDeny from allAllow from 1.2.3.4Allow from 1.2.3.5Allow from 1.2.3.9Если IP адреса динамические и меняются в рамках подсети, то можно указать диапазоны

Order deny,allowDeny from allAllow from 1.2.3.Внимание! Точка в конце обязательна.

Если IP адрес динамический и меняется в широком диапазоне, то попробуйте варианты защиты панели администратора, которые приведены ниже.

Защита панели администратора с помощью двойной авторизации

Идея в том, что кроме авторизации средствами CMS (в которой логин и пароль администратора хакер может достать из базы или создать новый эккаунт), выполняется авторизация средствами веб-сервера. То есть сначала выводится окно с вводом логина и пароля от веб-сервера, и при успешной авторизации, выводится страница админ-панели с вводом логина/пароля.

Как технически реализовать данную авторизацию можно посмотреть в статье про защиту файлов и директорий с помощью авторизации

Авторизация по кодовому слову

Данный метод основан на разрешении доступа к каталогу со скриптами или файлу на основе фрагмента, который содержится в поле User Agent браузера (что такое User Agent).

Принцип простой: вы добавляете некое секретное слово или фразу к стандартной строке User Agent браузера и в конфигурации веб-сервера разрешаете доступ в каталог админки только если данное секретное слово встречается в поле User Agent. Поскольку только вы знаете кодовое слово, никто другой не сможет открыть скрипты панели администратора.

Автору известны пока только два User Agent Spoofer плагина для FireFox и Chrome, поэтому описанный способ авторизации имеет смысл реализовывать, если вы пользуетесь этими браузерами.

Инструкция для пользователя Chrome

Шаг 1 — качаем и устанавливаем плагин User Agent Switcher для Chrome по ссылке

После установки на панели плагинов должна появится иконка с маской.

Шаг 2 — Открываем настройку плагина (клик по иконке (1) и в выпадающем меню клик по Настройки (2))

Шаг 3 — Задаем новую строку User Agent для вашего браузера. Добавляем ее к существующему.В поле 1 вводим «My auth user agent»В поле 2 вводим свой секретный код (любая последовательность символов, ваша собственная!)В поле 3 вводим группу (папку) для хранения данной настройки, например, «AUTH»В поле 4 выбираем Append (добавить)В поле 5 выбираем идентификатор, который будет выводится на иконке, например, «ADM»Нажимаем «Add» (6)

Шаг 4 — Проверяем введенные данные

Шаг 5 — Возвращаемся в окно браузера, выбираем новый User Agent (клик по иконке (1), клик по AUTH (2), клик по «my auth user agent» (3))

Шаг 6 — Проверяем, что иконка изменилась, теперь на ней буквы «ADM»

Шаг 7 — Идем на страницу с нашим IP адресом и User Agent и смотрим, что он выводит. Если вы все сделали правильно, то увидите в конце длинной строки ваше кодовое слово. Если это так, то браузер настроен. Теперь переходим к настройке сайта.

Шаг 8 — Создаем в каталоге панели администратора следующий файл .htaccess

SetEnvIfNoCase User-Agent .*secret123450code.* admins Order deny,allowDeny from allAllow from env=adminsВместо «secret123450code» вставьте свое кодовое слово.

Примечание:

Для Wordpress файл создается в каталоге /wp-admin/.htaccess, для Joomla — в /administrator/.htaccess, для 1С-Битрикс — в /bitrix/admin/.htaccess. Для DLE нужно закрыть доступ к файлу admin.php:

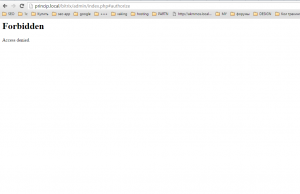

SetEnvIfNoCase User-Agent .*secret123450code.* admins <Files "admin.php">Order deny,allowDeny from allAllow from env=admins</Files>Теперь попробуйте открыть админку сайта. При выбранном User Agent с кодовым словом панель администратора должна открываться как ранее. Если вы переключите User Agent на оригинальный (Chrome->Default), то будет возвращаться страница 403 Forbidden (Доступ запрещен).

Инструкция для пользователя Firefox

Принцип тот же, что и для Chrome, только плагин используется для браузера Firefox.

Шаг 1 — скачиваем и устанавливаем плагин для Firefox

Шаг 2 — Заходим в настройки плагинов, выбираем User Agent Switcher (1), нажимаем New (Новый) и добавляем название (оно же "описание") User Agent (2) и свое секретное слово через пробел после основной строки User Agent (3).

Шаг 3 — Выбираем в меню Firefox новый User Agent

Шаг 4 — Идем на сайт https://revisium.com/ip/ (или любой другой, который показывает ваш User Agent) и смотрим, что он выводит. Если вы все сделали правильно, то увидите в конце длинной строки ваше кодовое слово. Если это так, то браузер настроен. Теперь переходим к настройке сайта (см Шаг 8 инструкции для браузера Chrome).

Примечание: совершенно не обязательно постоянно переключаться между User Agent по-умолчанию и вашим (с кодовым словом). Все сайты должны работать с новой строкой User Agent как раньше, поскольку вы не изменяли старую строку, а только добавили к ней еще одно слово.

---

По вопросам защиты сайтов от взлома и вирусов вы всегда можете обратиться к специалистам.

Обсуждаем и комментируем

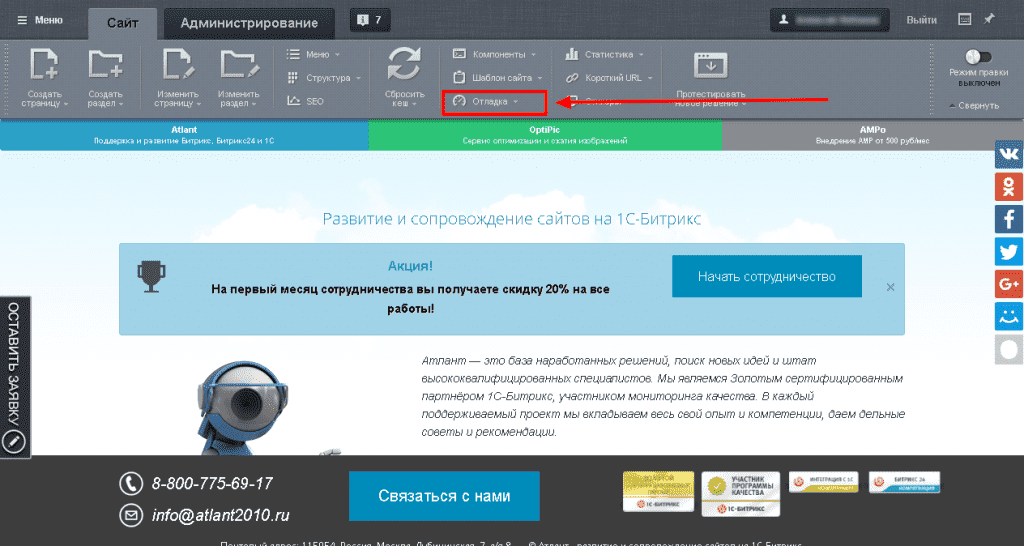

Битрикс — снимаем ограничение входа в админку по ip адресу

Битрикс — снимаем ограничение входа в админку по ip адресу

Битрикс — снимаем ограничение входа в админку по ip адресу

1. Откройте файл /bitrix/modules/security/admin/security_403.php удалите все или закомментируйте

![2016-02-01 10-25-08 princip.local - [C OpenServer domains princip.local] - ... bitrix admin security_403.php - PhpStorm 10](/800/600/http/1c8.pl.ua/wp-content/uploads/2016/02/2016-02-01-10-25-08-princip.local-C-OpenServer-domains-princip.local-...-bitrix-admin-security_403.php-PhpStorm-10-300x147.png)

2. Далее в админке переходим Рабочий стол / Настройки / Проактивная защита / Защита административного раздела = Выключить защиту3. Возвращаем содержимое /bitrix/modules/security/admin/security_403.php

БитриксСисадмин1c8.pl.ua