Защита от вредоносного кода на сайте своими руками. Joomla как удалить вредоносный код с сайта

Как удалить вредоносный скрипт рассылки с сайта?

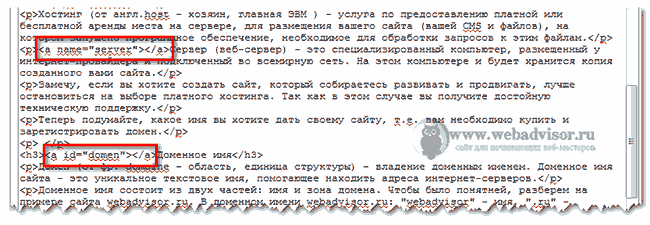

File: /home/devchata/domains/devchata.in.ua/public_html/components/com_jcomments/jcomments.ajax.php String:: $_POST[

File: /home/devchata/domains/devchata.in.ua/public_html/components/com_jcomments/tpl/default/tpl_comment.php String:: confirm(

File: /home/devchata/domains/devchata.in.ua/public_html/components/com_users/controllers/reset.php String:: confirm(

File: /home/devchata/domains/devchata.in.ua/public_html/libraries/joomla/environment/request.php String:: $_POST[

File: /home/devchata/domains/devchata.in.ua/public_html/libraries/joomla/html/toolbar/button/confirm.php String:: confirm(

File: /home/devchata/domains/devchata.in.ua/public_html/modules/mod_s5_quick_contact/mod_s5_quick_contact.php String:: $_POST[

File: /home/devchata/domains/devchata.in.ua/public_html/cache/page/ff3ef394081274b0703da2a64fd584ca-cache-page-81a4373b7108c46a6f4231f8b14f3a17.php String:: c99

File: /home/devchata/domains/devchata.in.ua/public_html/cache/page/ff3ef394081274b0703da2a64fd584ca-cache-page-671bf7da0585afb49f9e8c63f052b17b.php String:: c99

File: /home/devchata/domains/devchata.in.ua/public_html/cache/page/ff3ef394081274b0703da2a64fd584ca-cache-page-017c9a50c46d9d3d7a5588fc66b0d549.php String:: c99

File: /home/devchata/domains/devchata.in.ua/public_html/cache/page/ff3ef394081274b0703da2a64fd584ca-cache-page-e6ac35398995f368e8942eab501369b9.php String:: c99

File: /home/devchata/domains/devchata.in.ua/public_html/cache/page/ff3ef394081274b0703da2a64fd584ca-cache-page-0d4155c7b5bf805daca13b26636b8a27.php String:: c99

File: /home/devchata/domains/devchata.in.ua/public_html/cache/page/ff3ef394081274b0703da2a64fd584ca-cache-page-05cdb6f13ee00603b0a5ccdb2c593bb7.php String:: c99

File: /home/devchata/domains/devchata.in.ua/public_html/cache/page/ff3ef394081274b0703da2a64fd584ca-cache-page-69dfee8b3f54d6114daa6c1a066a6a31.php String:: c99

File: /home/devchata/domains/devchata.in.ua/public_html/cache/com_content/ff3ef394081274b0703da2a64fd584ca-cache-com_content-4d7f5bc9f4c7c6c5949ac3d38d071e2b.php String:: c99

File: /home/devchata/domains/devchata.in.ua/public_html/cache/com_content/ff3ef394081274b0703da2a64fd584ca-cache-com_content-9508bcbc0f125d909b88e68ba24a44a6.php String:: c99

File: /home/devchata/domains/devchata.in.ua/public_html/cache/com_content/ff3ef394081274b0703da2a64fd584ca-cache-com_content-0ed3d249ff68eb591e327393957cebe6.php String:: c99

File: /home/devchata/domains/devchata.in.ua/public_html/cache/com_content/ff3ef394081274b0703da2a64fd584ca-cache-com_content-549230c4230f5bb0188d2e38449b8735.php String:: c99

File: /home/devchata/domains/devchata.in.ua/public_html/cache/com_content/ff3ef394081274b0703da2a64fd584ca-cache-com_content-8d35213e2cfb91f402e97c78c3f0b897.php String:: c99

File: /home/devchata/domains/devchata.in.ua/public_html/administrator/templates/hathor/html/com_users/groups/default.php String:: confirm(

File: /home/devchata/domains/devchata.in.ua/public_html/administrator/templates/hathor/html/com_menus/menus/default.php String:: confirm(

File: /home/devchata/domains/devchata.in.ua/public_html/administrator/templates/bluestork/confgic.php String:: $_POST[

File: /home/devchata/domains/devchata.in.ua/public_html/administrator/components/com_swmenufree/ImageManager/Classes/ImageManager.php String:: $_POST[

File: /home/devchata/domains/devchata.in.ua/public_html/administrator/components/com_jcomments/admin.jcomments.html.php String:: confirm(

File: /home/devchata/domains/devchata.in.ua/public_html/administrator/components/com_jcomments/admin.jcomments.php String:: $_POST[

File: /home/devchata/domains/devchata.in.ua/public_html/administrator/components/com_users/views/groups/tmpl/default.php String:: confirm(

File: /home/devchata/domains/devchata.in.ua/public_html/administrator/components/com_menus/views/menus/tmpl/default.php String:: confirm(

joomla-support.ru

| Некоторые непорядочные веб-мастера, в целях продвижения сайта, используют на его страницах скрытые ссылки. Так происходит потому, что в Интернете от количества ссылаемых ресурсов на определенный сайт зависит его рейтинг у поисковых машин. Последние, в свою очередь, считают более полезным для пользователей сайт, на который ссылаются многие сторонние ресурсы. Если на сайте присутствуют не обнаруженные своевременно вредоносные ссылки, то ничем хорошим это не закончится. Последствием может стать то, что сайт легко вылетит из индекса. Ведь многие ссылки ведут на сайты с плохой репутацией. Для того чтобы вернуть его обратно, нужно будет немало потрудиться. Целью появления данных ссылок на сайте является спам или вредительство. Варианты их появления могут быть различны. Причиной появления вредоносных ссылок может быть sql-запрос, способный вызвать ошибку, взлом сайта через уязвимость в системе, недобросовестный хостер, некорректное назначение прав доступа к файлам и папкам, вирусы, находящиеся на компьютере, шаблон сайта или сборка джумла, скачанные не с официального сайта разработчика. Воспользовавшись помощью хостера, можно узнать ip-адрес человека, добавившего вредоносные ссылки. Для этого следует посмотреть лог-файлы через сервер статистики. Но, как правило, эта информация является бесполезной. Поэтому лучше, не теряя времени даром, начать лечить сайт, пока проблема не достигла более глобальных масштабов. Обнаружение скрытых ссылок Существует два способа обнаружения скрытых вредоносных ссылок. Первый способ потребует некоторое количество времени и внимания. Следует открыть и просмотреть исходный код всех страниц и ссылок. Второй способ – воспользоваться RDS Bar, являющимся замечательным дополнением интернет-браузера Mozilla Firefox. Нужно всего лишь установить его, и перед вами будет вся подробная информация об открытой странице. Если кликнуть на «Links», то можно просмотреть полный отчет обо всех ссылках на странице. Как только скрытые ссылки были обнаружены, сразу нужно проверить компьютер, с которого осуществляется доступ к ресурсу, на наличие вирусов и поменять пароли на доступ к сайту. Места поиска скрытых ссылок Для начала следует заглянуть в шаблон сайта. Если ссылка не сильно спрятана, то, скорее всего, она именно там. Просмотрите файл default.php, расположенный в templates\название шаблона\default.php. Возможно, просмотрев файл, вы обнаружите ссылку и удалите ее. В противном случае нужно скопировать все папки сайта на локальный компьютер и проверить их при помощи антивируса. Поиск в содержимом файлов встречающихся слов можно осуществить, используя Total Commander или какую-либо аналогичную программу. В строку поиска вводится часть адреса вредоносной ссылки, затем найденные страницы удаляются. База данных сайта, расположенная в phpMyAdmin, является следующим местом для поисков. Если скрытую ссылку все-таки не удалось найти, то на этот случай существует еще один проверенный способ. Нужно перезаписать все файлы Joomla из дистрибутива поверх файлов Joomla на хостинге. На всякий случай следует сделать резервную копию базы данных и сайта. Затем загрузите с официального сайта Joomla дистрибутив вашей версии. Необходимо перезалить все файлы поверх каталогов, которые уже существуют. При этом папки installation, templates, cache не затрагиваются. Также не перезаписываются файлы configuration.php, Apaphe.htaccess. Устранение последствий. Защита сайта от взлома - проверьте директорию сайта. Все лишние и подозрительные скрипты уничтожьте; - использующиеся расширения обновите до самой последней версии; - не использующиеся расширения удалите; - администратор должен быть только один. Остальных, если таковые существуют, желательно удалить. Поменяйте логин и пароль. Причем логин лучше придумать свой, не используя стандартный admin. Пароль должен быть сложным и состоять из цифр и букв. В целях безопасности не пользуйтесь менеджерами хранения пароля; - пароль доступа к FTP серверу также следует изменить; - примерно раз в неделю нужно сканировать компьютер проверенным антивирусом; - периодически создавайте резервные копии файлов сайта и баз данных. Что такое код-фантом? Бывает, поисковая машина Яндекс сообщает, якобы, на сайте обнаружен вредоносный код. Через пару-тройку дней система считает вирус удаленным. Но через определенный промежуток времени все повторяется снова. Google молчит. Проверка антивирусом ничего не дает. Причиной этого является Troj/lframe-IW, или Trojan-Downloader.HTML.Agent.wy, что по сути одно и то же. Чтобы избавиться от вредоносного файла, следует сделать сравнение с оригинальным файлом Joomla и, в случае разного содержания, перезалить. |

Как удалить вредоносный код с сайта и защитить сайт от заражения — Мир интернета

Мир интернета29.08.2012 | |

Сегодня Яндекс.Вебмастер сообщил мне неприятную новость, касающуюся одного из моих ресурсов. Cообщение информировало, что на страницах сайта обнаружен вредоносный код, который может быть опасен для компьютеров посетителей. При открытии страниц сайта вредоносный код на может привести к нежелательным для пользователя последствиям: заражению компьютера вирусами, несанкционированному использованию его ресурсов, порче и даже кражеличных данных.

(N.A. своевременное обновление версии браузера повысит безопасность работы в интернете)

Вопрос, как и откуда появился вредоносный код на сайте, это был основной вопрос, ответ на который мне нужно было получить. Ведь администрированием ресурса я занимаюсь в одиночку, пароль для FTP доступа доступен только мне, да и нет тех людей, которые хотели бы внести изменения на страницы.

Я начал вспоминать, какие изменения и с какого компьютера производились по отношению к этому сайту в последнее время и вспомнил.

Несколько дней назад было обращение через FTP доступ с компьютера у которого была устаревшая антивирусная база. Им был рабочий компьютер, с которого я сейчас пишу этот пост.

Я скачал пробную тридцатидневную версию антивирусной программы и проверил систему. В ней действительно оказалось несколько файлов зараженных трояном. Позже мои выводы были подтверждены службой поддержки хостинг провайдера и разработчиками антивирусных программ.

После того, как была выяснена, локализована и устранена причина заражения, можно было перейти к следующему этапу и удалить вредоносный код с сайта. Я хочу подчеркнуть, что наиболее важным является выяснить источник заражения, а уж потом устранить последствие. Это сократит вероятность повторного появления проблемы, а в некоторых случаях, без устранения источника лечение сайта вообще не является возможным.

Вредоносный код на сайте содержал следующий скрипт:

Этот скрипт был размещен в конце каждой страницы между тэгами </body> и </html>.

Удалить скрипт можно было двумя способами:

- 1. восстановить сайт из бэкапа на сервере;

- 2. удалить вредоносный код вручную.

По причине небольшого количества страниц и знания их содержимого я выбрал второй вариант. Найти вредоносный код на сайте, удалить его и заменить зараженные страницы сайта на сервере чистыми не заняло много времени, безопасность сайта была восстановлена.

Более ужасным было последствие, которое в разы снизило численность посетителей и выражалось фразой: «Этот сайт может угрожать безопасности вашего компьютера», но с этим уже не поспоришь, раз уж оплошал, придется за это расплачиваться.

Как защитить сайт от заражения вредоносным кодом

Для того, чтобы обезопасить сайт от заражения вредоносным кодом, необходимо:

- Пользоваться качественным антивирусом. Установить официальную версию лидирующей на данный момент по рейтингу антивирусной программы.

- Поменять пароль для FTP доступа к сайту и панели управления. Если хостингом поддерживается отключение FTP доступа, отключить его из панели управления и включать по мере необходимости.

- Обращаться через FTP доступ к сайту только с компьютеров, имеющих хорошую антивирусную защиту с актуальной вирусной базой.

- Права доступа к файлам и папкам (Chmod) должны строго соответствовать тем, что рекомендует разработчик. В случае изменения прав доступа для редактирования файла, по окончанию работ, обязательно восстанавливать требуемые значения.

Выполняя эти четыре основных правила будет значительно сокращена вероятность заражения сайта вредоносным программным обеспечением.

На этом все, все вопросы и замечания оставляйте пожалуйста в комментариях.

comments powered by HyperComments

tdblog.ru

Защита от вредоносного кода на сайте своими руками

Опубликовано в Защита веб-сайтов 15 Августа, 2017Злоумышленники при взломе сайтов используют несколько десятков различных скриптов, которые, попадая в базы, запускают различные сценарии действий. Для выявления и определения того или иного типа вирусного скрипта требуется качественная проверка на вредоносный код, защищающая от вирусов и хакерских атак в 95 % случаев.

Как проверить сайт на вредоносный код?

Проанализировать сайт можно при помощи ряда бесплатных сканеров, среди которых выделяются следующие сервисы, – VirusTotal, Alarm или 2ip. Эти антивирусные продукты, однако, хороши только в том случае, если вредоносный код как-то проявляет себя внешне. И практически бесполезны в ситуациях, когда инфицированные файлы себя никак не проявляют (но влияют на скрытые от сканера, внутренние процессы и сценарии). Сканеры порой бесполезны и для обнаружения скрытых редиректов,– они функционально «не видят» ничего плохого в перенаправлении с сайта на другие страницы.

Мало чем помогают бесплатные сервисы от крупных поисковиков. Проверка сайта на вредоносный код онлайн при помощи Google Webmaster Tools или Яндекс-Вебмастер, как правило, выявляет только самые очевидные заражения, излечение от которых не решает всех проблем.

Вредоносный код на сайте WordPress – важные нюансы

Заражение сайта, созданного на базе WordPress, – явление довольно частое хотя бы потому, что эта платформа среди российских веб-мастеров по-прежнему остаётся одной из самых востребованных.

Люди подбирают в интернете множество различных, подходящих только для их ресурса плагинов и тем оформления WordPress, устанавливая при этом часто небезопасные расширения. Именно в плагинах и загруженных темах веб-мастера обнаруживают источники вредоносного кода, поэтому сканировать связанные с ними файлы желательно в первую очередь.

Защита многим владельцам сайтов на WordPress видится исключительно в проведении бэкапа. Но восстановление интернет-ресурса в ранней версии не гарантирует устранения проблем, – уязвимости в файлах часто остаются и после бэкапа.

Оптимальным решением считается не просто обнаружение, но и удаление вредоносного кода с сайта на WordPress. Для этого требуется ручная чистка файлов и баз данных, скачанных на компьютер при помощи специальной программы (например, сервиса FileZilla).

Что делать, если обнаружен вредоносный код на сайте Joomla?

Joomla – ещё одна используемая российскими веб-мастерами CMS, работающая на базе PHP и JavaScript. Также, как и другие самописные платформы, она часто подвержена взломам, хакерским атакам и вирусным заражениям.

Опытные веб-мастера знают обо всех способах поиска вредоносного кода на сайте Джумла. Новички же, столкнувшись с проблемой заражения, часто пасуют и прибегают к помощи дорогостоящих, сторонних специалистов. Хотя проверить сайт и устранить возможные уязвимости несложно и самостоятельно.

Для поиска кода на Joomla часто используют один из бесплатных онлайн-сканеров, проверяющих серверы хостинга. Хакеры, однако, постоянно совершенствуют методы взломов сайта и прописывания на нём посторонних скриптов, и даже проверка несколькими видами стандартных антивирусных сервисов иногда не обнаруживает ничего подозрительного.

VirusDie – поиск и удаление вредоносного кода в автоматическом режиме

Очевидно, что надёжную гарантию нахождения и устранения вредоносных скриптов на большинстве сайтов даёт только вдумчивая, ручная работа. Возможность скрупулезно заниматься своим сайтом, вникая во все детали кода, к сожалению, есть далеко не у каждого владельца интернет-ресурса.

Возникающий запрос на использование универсального, качественного антивирусного сервиса решает VirusDie, – специализированный продукт, который не только проводит автоматический поиск вредоносного кода, но и удаляет его.

VirusDie эффективно обнаруживает трояны, шелы, бэкдоры и редирект в системных файлах любой CMS-платформы. Помимо сканирования в реальном времени антивирусный продукт от VirusDie производит излечение сайта, причём делает это без передачи файлов на серверы самого сервиса.

После успешного излечения с помощью VirusDie легко восстанавливаются автоматически удалённые (в связи с заражением) файлы, – подробный отчёт о сканировании и запуске всего восстановленного можно получить от антивирусника по первому запросу.

Преимущество VirusDie перед аналогичными продуктами в том, что команда разработчиков сервиса полностью автоматизировала все процессы проверки на вредоносный код, а система лечения и восстановления файлов не требует углублённого внимания со стороны пользователя.

virusdie.ru