Как найти вредоносный код на сайте WordPress – 8 способов. Wordpress где искать вредоносный код

Как найти и удалить вредоносный код со взломанного WordPress сайта

Будучи одной из наиболее часто используемых платформ в публикации онлайн-контента, WordPress часто подвергается инфицированию malware, "троянскими" вирусами, вредоносным кодом и другими опасными штуками. Есть несколько практических руководств, которые касаются wordpress-безопасности и вопросов очистки вашего сайта от malware (вредоносный код). Эта тема настолько важна и актуальна для владельцев сайтов, что нет ничего плохого в том, чтобы вернуться к ее обсуждению снова и снова.

Новички, которые только начали использовать автономную CMS на собственном веб-сервере, впадают в панику, столкнувшись впервые с заражением своего сайта вредоносным ПО. В попытках восстановить свой сайт они допускают дополнительные ошибки, что часто ведет к полной потере файлов и важных данных. В этой статье мы научимся находить, определять и корректно удалять malware так, чтобы не навредить вашим данным и основным файлам на сайте.

Делайте бэкапы вашего сайта

Прежде чем мы перейдем к обсуждению malware и взломанных сайтов на базе WordPress, немаловажно обсудить вопрос создания бэкапов информации с вашего сайта. Если вы — новичок в использовании WordPress и всерьез занимаетесь изданием онлайн-контента, то вы должны первым делом быстро освоить навык создания бэкапов.

Регулярное сохранения резервных копий вашего сайта должно включать не только БД сайта, но и все основные файлы. Этот процесс и пары минут не займет, зато сохранит вам кучу времени и нервов в будущем и предостережет от целого ряда серьезных проблем. Я настоятельно рекомендую Backup Buddy, Cloudsafe365 и VaultPress в качестве премиум-решений для проведения регулярных процедур создания резервных копий и восстановления данных из них при необходимости. Также есть бесплатные плагины для этой цели, такие как WP-DBManager и руководство по созданию бэкапов вручную.

Восстанавливать сайт или искать на нем malware?

Если вы используете сервис для бэкапов наподобие Backup Buddy или VaultPress, тогда у вас есть опция восстановления сайта к более ранней версии. Тем не менее, я полагаю, что это — не самая лучшая идея. Восстановление вашего сайта без изучения причин сбоя и устранения malware может привести к тому, что уязвимости на вашем сайте все равно останутся. Поэтому куда лучшим будет найти уязвимость, устранить ее, а затем восстановить состояние сайта.

Определяем наличие вредоносного ПО на сайте

Malware обычно представляет собой вредоносный контент на вашем сайте, который добавляется на сайт путем вставки кода в страницы, темы, плагины, файлы или БД сайта. В этом коде может содержаться ПО, которое нанесет вред компьютерам пользователей, посещающих ваш сайт, другим веб-сайтам, а также внутренним фреймам вашего собственного сайта. Много различных техник внедрения вредоносного кода используется для проведения атак на WordPress-сайты.

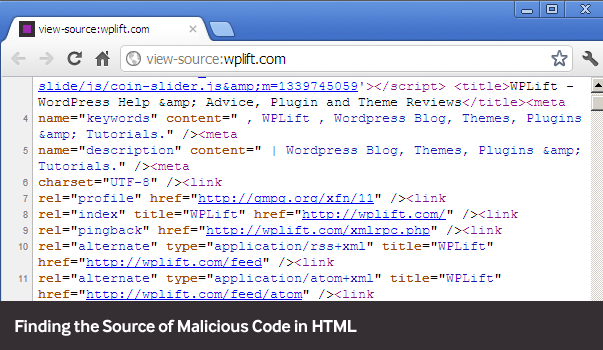

Проверяем обрабатываемый HTML-код

Начать поиск malware мы можем с поиска того, где и как срабатывает вредоносный код на вашем сайте.

- Присутствует ли такой код на всех страницах?

- Появляется ли он только на конкретных страницах или в конкретных постах?

- Где именно появился вредоносный код? Он вставлен в подвал, в шапку сайта, в основной контент или в боковые панели сайта?

Ответы на эти вопросы помогут вам определить, какие именно файлы на сайте следует проверить в первую очередь.

Проверяем ваши плагины и темы на наличие вредоносного кода

Наиболее часто атакам подвергаются темы оформления и плагины на сайте. Начать проверку можно с того, что проверить файлы вашей темы на наличие вредоносного кода. Если в папке с темами у вас лежит больше одной темы для оформления, стоит проверить все темы, даже те, которые в данный момент неактивны.

Более простым способом проверки станет загрузка бэкапа вашей папки с темами и удаление всех тем с веб-сервера. Загрузите затем свежую копию темы темы по умолчанию Twenty Eleven и разместите ее на своем веб-сервере. Теперь проверьте ваш веб-сайт: если вредоносный код исчез — значит, все дело было в одном из файлов темы. Теперь вы можете почистить свою старую тему, открывая вручную файлы в редакторе и сравнивая код "чистой" темы и вашей темы на наличие странных или подозрительных включений кода. Вы также можете скачать свежую копию темы с сайта разработчиков.

Предположим, что вы просмотрели все файлы и темы и не нашли в них вредоносного кода. Тогда следующий шаг — поискать в плагинах. Воспользуйтесь тем же методом, который мы применили для тем. Загрузите бэкап плагинов в папку, затем удалите их с вашего сервера. Теперь просмотрите сайт в браузере и убедитесь, пропал ли вредоносный код. Если да — дело было в одном из ваших плагинов на сайте. Если вы видите, что malware опять появляется на сайте после установки и активации плагина или плагинов, то удалите этот плагин с вашего веб-сервера.

Самые лучшие практические способы защиты ваших тем и плагинов:

- Удаляйте ненужные темы и плагины с вашего веб-сервера.

- Убедитесь, что ваши темы и плагины всегда взяты из надежных источников.

- Регулярно обновляйте темы и плагины на сайте.

- Не используйте премиму-плагины и платные темы, загруженные с торрентов или с неофициальных сайтов.

Находим вредоносный код, вставленный в файлы ядра WordPress

Если вы уже проверили и темы, и плагины, и при этом вредоносный код никуда не пропал, то следующим шагом в ваших поисках станет проверка файлов ядра WordPress. Здесь я снова рекомендую применить тот же подход, что и в случае с плагинами и темами.

Для начала делаем резервную копию всех файлов вашего сайта (важно, чтобы в бэкап попали такие файлы, как wp-config, wp-content папка, .htaccess и robots.txt). После завершения процедуры резервного копирования начинайте удалять все файлы с вашего веб-сервера. Теперь скачайте свежую копию WordPress и установите его на сервер. Заполните wp-config информацией из вашей БД. Зайдите теперь на сайт и посмотрите, остался ли на нем вредоносный код. Если malware пропал, тогда значит, ваши файлы ядра были заражены. Теперь аккуратно восстановите изображения, видео и аудио-файлы из резервной копии вашего сайта.

Самые лучшие практические способы защитить код файлов в WordPress

- Убедитесь, что на сайте все разрешения на операции с файлами имеют значение 644.

- Не модифицируйте и не заменяйте файлы ядра в WordPress.

- Используйте надежные пароли в Shell, FTP, БД и панели администратора WordPress.

Находим инъекцию вредоносного SQL-кода в WordPress

Выше мы уже обследовали плагины, темы и ядро WordPress. Если все это не помогло побороть вредоносный код, пришло время браться за базу данных. Для начала убедитесь, что сделали резервную копию вашей БД сайта. Если делать бэкапы регулярно, то всегда можно легко восстановить предыдущую версию БД. Но перед этим убедитесь, что в БД закрался вредоносный код.

Скачайте и установите плагин WordPress Exploit Scanner. Активируйте его и просканируйте свой веб-сайт. Exploit Scanner проверит вашу БД, файлы ядра, плагины, темы на предмет подозрительного кода в них и выдаст вам результат сканирования. Как только сканирование завершится, вы просмотрите результаты: если в них обнаружится множество уведомлений об ошибках и ложных предупреждениях, вам придется выбирать результаты крайне внимательно. Этот плагин ничего не удаляет из ваших файлов и БД. Как только вы выясните, где именно "завелся" вредоносный код, эти файлы вам придется самостоятельно удалить вручную.

Если вы еще не делали резервной копии вашей БД, сделайте ее до того, как вносить в базу какие-либо изменения. Бэкап даже с вредоносным кодом в нем всегда лучше, чем полное отсутствие резервных копий.

Скопируйте код, который кажется подозрительным и был определен плагином-сканнером, а затем запустите mysql-запрос такого вида, используя phpMyAdmin:

SELECT * From wp_comments where comment_content Like '%SuspiciousCodeHere%'В зависимости от того, куда вставлен этот подозрительный код (в посты, комментарии или в таблицы), вам придется запускать этот запрос для различных полей и таблиц на сайте. Если в результирующих строках не слишком много кода, то вы можете вручную отредактировать файлы и поля, убрать вредоносный код. С другой стороны, если выдало слишком много строк, тогда вам, возможно, понадобится запуск автозамены для полей по базе, что является довольно рискованным делом, и если вы не знаете, как правильно пользоваться данным инструментом, то рискуете потерять все данные с вашего сайта.

Проделали все вышеперечисленное, но все равно не избавились от проблем?

Полагаю, большинство людей в состоянии самостоятельно и сравнительно просто определить, найти и устранить вредоносный код на своих WordPress-сайтах. Но иногда malware хорошо маскируется и не поддается простому удалению. Если вы перепробовали все вышеупомянутые методы и при этом ничего не выяснили и не удалили, тогда настала пора приглашать экспертов по безопасности в WordPress, пользоваться онлайн-сервисами или услугами консультантов, которые очистят ваш сайт от зловредов за небольшую плату.

Сервисы мониторинга и очистки сайта от Sucuri

Sucuri — компания, которая занимается мониторингом и безопасностью веб-сайтов. Они предлагают различные тарифные планы, удаление вредоносного ПО, мониторинг сайтов и бесплатные услуги сканирования сайтов. Процедура довольно проста и не требует с вашей стороны ничего: они просто обследуют ваш сайт, высылают вам уведомление в случае, если что-то подозрительное или опасное найдут, а затем вы можете зарегистрироваться с аккаунтом на сайте Sucuri и передать задание специалисту. Они уверяют, что очистка большинства клиентских сайтов происходит в течение 4 часов.

Ищем индивидуального эксперта по безопасности в WordPress

Есть много веб-сайтов для фрилансеров, где вы можете разместить предложение о работе для консультанта по безопасности, который устранит вашу проблему с заражением сайта. Из всех поступивших предложений выберите того, кто кажется вам наиболее опытным и знающим. Вы также можете разместить заявку на выполнение работ по очистке сайта от вредоносного ПО на WordPress Jobs либо в Smashing Magazine’s Jobs Board. Просто убедитесь в том, что человек, которого вы нанимаете для выполнения этих задач, опытен, обладает хорошей репутацией и положительными отзывами о предыдущей работе.

Заключение

WordPress безопасен в работе настолько, насколько это возможно. Как владелец веб-сайта, вы несете ответственность за сайт и за использование здравого смысла в борьбе с типичными угрозами для безопасности сайта. Пользуйтесь надежными паролями, проверяйте разрешения на операции с файлами, регулярно очищайте закладки и создавайте регулярные бэкапы — и у вас не будет проблем.

Источник: WPLift.com

Как найти вредоносный код на сайте WordPress – 8 способов

WordPress – одна из самых популярных систем управления контентом (CMS), которую можно использовать как для ведения блога, так и для создания корпоративного сайта или открытия полноценного интернет-магазина. Для нее создаются плагины и темы, из которых можно выбрать что-то интересное. Некоторые из них бесплатные, а за некоторые придется заплатить. Так вот, чаще всего бесплатные подвержены различного рода уязвимость. Например, создатели таким тем и плагинов могут умышленно вносить в них вредоносный код для собственной выгоды. В лучшем случае это будут скрытые бэклинки, которые ведут на их сайты. При этом обычный пользователь не будет даже подозревать об этом. Наши читатели часто спрашивают у нас: «Возможно ли и как найти вредоносный код на сайте WordPress?».

Конечно, возможно! И сделать это довольно просто. Для сканирования сайта Вордпресс на вредоносный или нежелательный код создаются бесплатные и премиум (платные) инструменты. Выполнять регулярные проверки своего веб-ресурса, сканируя его на присутствие потенциально вредоносного кода, не только полезно, но и крайне необходимо. Я расскажу вам о нескольких вариантах, с помощью которых можно быстро и без особых сложностей осуществлять такие проверки.

В статье я собрал восемь лучших инструментов, которые помогут вам разобраться с вредоносным кодом в вашем шаблоне или на сайте на базе Вордпресса. Кстати, если помните, в прошлом месяце я уже рассказывал вам про плагины для защиты сайтов WordPress. Прочтите – вам будет не менее интересно.

Как найти вредоносный код на сайте WordPress – 8 способов

WP Anti Hack File Monitor

Этот простой плагин позволит защитить сайт от хакеров, которые могут попытаться изменить ваш код для выполнения злонамеренных действий. Это может быть как добавление бэклинков, так и отправка с вашего сайта спама. Изменяя файлы WordPress, они позволяют сделать все так, чтобы их действия осуществлялись в фоновом режиме. То есть незаметно для пользователя. Именно поэтому вам обязательно нужен инструмент для мониторинга файлов.

Этот инструмент представляет собой скрипт, способный вычислять любые изменения в файле, а также фиксировать удаление старых и создание новых файлов. В него встроено три ключевых компонента, которые помогут найти вредоносный код на сайте WordPress: функция создания копий файлов, мониторинга и уведомления.

Благодаря созданию копий файлов вы сможете откатиться к предыдущим версиям файлов. Удобный компаратор файлов позволит определить какие строки были изменены и каким образом. Это позволит вам не заходить на FTP. Уведомления можно отправлять по смс или на e-mail. Для отправки SMS-сообщений используется Twilio API. Но не волнуйтесь – вас не будут спамить сообщениями. Для каждого изменения файла будет отправляться строго одно уведомление. При необходимости можно выставить ограничение на количество отправляемых сообщений в день.

Если вам не нужно осуществлять мониторинг определенных компонентов своего сайта (например, загруженных файлов или конкретных плагинов), любые файлы и каталоги можно легко исключить из списка для проверки.

Выберите одно из лучших решений для WordPress, чтобы уверенно защитить свой сайт.

Посмотреть подробнее / Скачать

Theme Authenticity Checker

TAC – это плагин, позволяющий проверять source-файл всех установленных и используемых шаблонов на присутствие «плохого» кода, в частности на наличие ссылок и Base64-кодов, спрятанных в футере. При их обнаружении инструмент показывает путь к шаблону, номер нужной строки и конкретный фрагмент «сомнительного» кода. С этим плагином администратору WordPress будет проще работать уже непосредственно с куском подозрительного кода.Плагин доступен в директории WordPress. Имеет неплохой рейтинг и 80 тысяч скачиваний.

Посмотреть подробнее / Скачать

WordPress вредоносный код: Как избавиться от нежелательных угроз?

Sucuri Security

Пожалуй, довольно сложно найти более известную систему безопасности, чем Sucuri. Она себя зарекомендовала, как один из продвинутых и популярных плагинов для обеспечения безопасности и защиты WordPress и проверки на вредоносное ПО. Ключевые функции системы это мониторинг файлов, загружаемых на сайт, контроль «черного списка» и оповещения безопасности. У Sucuri даже есть специальный инструмент для удаленной проверки на вредоносный код.

Особую ценность представляет премиум версия. После установки система автоматически включает защиту и осуществляет мониторинг сайта и защиту от любых угроз в режиме 24/7. Она контролирует и проверяет любые действия, происходящие на сайте, чтобы вовремя отслеживать появление неприятностей. Если у Sucuri есть какие-то подозрения, она блокирует конкретный IP, откуда идет угроза. Если происходят уже критические ситуации, плагин способен отправлять оповещения. Еще одна полезная вещь, которая есть в этой системе, это услуга по чистке сайта от вредоносного кода, но для платной версии она уже входит в стоимость. Так что никаких дополнительных затрат у вас не будет, независимо от размера сайта.

В плагине также есть мощное дополнение с файрволом, которое покупается отдельно и позволит сделать ваш сайт еще более безопасным.

Услугами Sucuri пользуются различные категории пользователей, в том числе и такие серьезные бренды и компании, как CNN и TechCrunch. Эти ребята знают, что делают. К тому же, они на рынке уже очень давно, поэтому им можно доверять.

Посмотреть подробнее / Скачать

Anti-Malware

Это плагин на Вордпрессе, который можно использовать для выполнения проверки и для устранения нежелательных угроз, вирусов и других всевозможных вредоносных объектов. Особенными возможностями плагина являются полное и ускоренное сканирование, а также удаление так называемых «знакомых» угроз в автоматическом режиме. Сканирование можно при необходимости настроить. Бесплатная регистрация доступна на сайте производителя.

Если вам не хочется иметь дело со скриптами, которые выполняют обновление плагина, обращаясь к сайту и предоставляя при этом информацию о вашем местоположении, тогда к этому варианту стоит подходить с осторожностью.

Посмотреть подробнее / Скачать

Как найти вредоносный код на сайте WordPress и как удалить вредоносный код с сайта WordPress

Quttera Web Malware Scanner

Этот премиум плагин помогает сканировать сайт, обеспечивая уверенную защиту от инъекций «плохого» кода и различного рода угроз и вирусов. В нем заложены отличные функции, а именно сканирование и нахождение незнакомых хакерских программ, отслеживание статусов в так называемом «black list», мощный движок для выполнения сканирования с интегрированным AI-интеллектом, отслеживание исходящих линков и так далее.

С free-версией можно реализовать поиск нежелательного кода, а другие услуги, такие как очистка от «плохого» кода, исключение из черного списка и высококлассная поддержка обойдутся уже в 119$ в год (за один домен) и выше.

Посмотреть подробнее / Скачать

Wordfence

Хотите защититься от киберугроз и быстро находить вредоносный код на сайте WordPress? Тогда вам стоит присмотреться к этому плагину, о котором мы уже упоминали в обзоре премиум плагинов для защиты на WordPress.

Плагин обеспечивает уверенную защиту от «знакомых» ему взломщиков в режиме real-time, предоставляет возможность двухфакторной аутентификации, блокировки целой вредоносной сети, а также возможность сканирования на использование встроенных инструментов обхода системы защиты и осуществления несанкционированного доступа (бэкдоров). Вышеупомянутые услуги доступны бесплатно, но есть и более расширенные возможности, за которые придется выложиться от 99$ за год.

Посмотреть подробнее / Скачать

Как найти и устранить вредоносный код на сайте WordPress?

AntiVirus for WordPress

Несложный в освоении и работе плагин, с которым выполнять сканирование темы WordPress, выбранной и используемой для сайта, на присутствие нежелательного кода будет проще простого. С ним вам будет доступна возможность получать оповещения о найденных вирусах через админ-панель. В него встроена функция ежедневного сканирования, с помощью которой можно получать уведомления о подозрительных событиях на электронную почту. Познакомьтесь с возможностями этого плагина, нажав на кнопку ниже.

Посмотреть подробнее / Скачать

Super Security

inbenefit.com

Вредоносный код | WordPress.org

Доброго времени, понимающие.Вчера появилась проблема с shopfilters.ru и его поддоменом aquaphor.shopfilters.ru (оба на одной БД), а именно: странный вредоносный код. Проявляет себя так:1. Отключилась возможность обновлять и устанавливать плагины, ядро и т.п.2. Жуткие тормоза в админ-панели.3. На этом глюки, видимые админу закончились. Ниже описаны проблемы, наблюдаемые пользователями customer, причем только если он посещает сайт из сети, из которой не заходил админ.4. При нажатии на меню, логотип и т.п. включается редирект на казино, тотализаторы и т.п.

Какие шаги были предприняты до появления проблемы:1. Установил плагины: ATUM Inventory Management for WooCommerce, Woomage Store Manager WooCommerce API, Smart Store Manager For Your WooCommerce Shop, Store Manager Connector, все с wordpress.org, к последнему скачал триал api-приложение для мониторинга склада с пк.2. За пару дней до этого установил Smart Store Manager For Your WooCommerce Shop со стороннего ресурса, предварительно проверив его касперским и докторвэбом, обычную версию, но он адски тормозил. Его снес, и поставил, как уже сказано, с wordpress.org.

Вчера вечером знакомый сообщил о появившейся проблеме.

Какие шаги были предприняты после появления проблемы:1. Отключил все недавно установленные плагины на обоих сайтах — не помогло2. Тоже сделал с темами — не помогло3. Проверил сервисами: http://sitecheck.sucuri.net/:

Website: shopfilters.ruStatus: Infected With Malware. Immediate Action is Required.Web Trust: Not Currently Blacklisted (10 Blacklists Checked)Scan Result Severity RecommendationMalware Detected Critical GET YOUR SITE CLEANEDISSUE DETECTED DEFINITION INFECTED URLWebsite Malware rogueads.unwanted_ads?1 http://shopfilters.ru/404javascript.js ( View Payload )Website Malware rogueads.unwanted_ads?1 http://shopfilters.ru/dostavka/ ( View Payload )Website Malware rogueads.unwanted_ads?1 http://shopfilters.ru/my-account/ ( View Payload )Website Malware rogueads.unwanted_ads?1 http://shopfilters.ru ( View Payload )Known javascript malware. Details: http://labs.sucuri.net/db/malware/rogueads.unwanted_ads?1<script type=»text/javascript» src=»//go.oclasrv.com/apu.php?zoneid=1488199″></script>

и https://rescan.pro/

Постоянная ссылка на отчет https://rescan.pro/result.php?2f622e7c5839ddba035f4c1e2266d425Опасный код на странице ✔ Проблем не обнаруженоВирусы в скриптах ✔ Проблем не обнаруженоВставки с опасных сайтов ✖<SCRIPT>http://go.oclasrv.com/apu.php?zoneid=1488199<SCRIPT>http://deloton.com/apu.php?zoneid=1488199<IFRAME>Сайт в базе вредоносных ✔ Проблем не обнаруженоРедиректы ✔ Проблем не обнаруженоОшибки страницы ✔ Проблем не обнаруженоВставки с неизвестных сайтов ✔ Проблем не обнаруженоРесурсы с внешних сайтов ✔ Проблем не обнаруженоОшибки загрузки ресурсов ✔ Проблем не обнаруженоВнешние ссылки ✔ Проблем не обнаруженоДополнительная информацияОкончание регистрации домена ✔ 2018-10-05, 288 днейВремя генерации / загрузки / DOM Ready ✔ 1.385s / 1.482s / 2.098sОшибки на странице ✔ —Ошибки Javascript ✖ 3IP / NS сервера 77.222.61.9 / NS: ns2.spaceweb.ru, ns1.spaceweb.ru, ns3.spaceweb.pro, ns4.spaceweb.pro, mx.yandex.netCMS Wordpress

4. Т.к. был найден код, просканировал public_html обоих сайтов Anti-Malware Security and Brute-Force Firewall.Были обнаружены вкрапления в functions.php тем и некоторые файлы плагинов. Применил предлагаемое лечение. Успешно. Но при следующих проверках снова вкрапления в functions.php тем и уже другие файлы плагинов.

5. Откатил файлы и бд на день назад — не помогло6. Откатил файлы и бд на 6 дней назад (самый старый бэкап) — не помогло.

Вразумите, если не трудно, что делать?

*************На настоящий момент:1.На форумах была создана соответствующая тема. Ошибки подтвердились. Сейчас у людей все обстоит вот так:«При первом моем клике на логотип сразу оживился мой «Касперсий». Покрутил, покрутил свое колечко ожидания на белой странице, открывшейся в браузере, но редиректа на сторонние сайты не было. В конце концов вернулся к главной странице вашего сайта.

При повторных кликах на лого и меню «Касперский» уже молчал и с вашего сайта я не уходил.

P.S. Это конечно вам не помощь, а просто дополнительная деталь и она говорит, что проблема есть..»2. На хостинге открыл исходящий трафик, сайт перестал тормозить, открылись обновления.3. После этого обновил все плагины, темы, саму WP (на поддомене)4. Проверил оба сайта еще раз Anti-Malware Security and Brute-Force Firewall, нашлись ошибки, они были устранены посредством самого плагина.5. Проверил оба сайта https://sitecheck.sucuri.net/6. Результаты те же, что и выше, на тех же страницах и с тем же скриптом.

Есть желание самому разобраться, но понимаю, что без знан

ru.wordpress.org

Вредоносный код | WordPress.org

Доброго времени, понимающие.Вчера появилась проблема с shopfilters.ru и его поддоменом aquaphor.shopfilters.ru (оба на одной БД), а именно: странный вредоносный код. Проявляет себя так:1. Отключилась возможность обновлять и устанавливать плагины, ядро и т.п.2. Жуткие тормоза в админ-панели.3. На этом глюки, видимые админу закончились. Ниже описаны проблемы, наблюдаемые пользователями customer, причем только если он посещает сайт из сети, из которой не заходил админ.4. При нажатии на меню, логотип и т.п. включается редирект на казино, тотализаторы и т.п.

Какие шаги были предприняты до появления проблемы:1. Установил плагины: ATUM Inventory Management for WooCommerce, Woomage Store Manager WooCommerce API, Smart Store Manager For Your WooCommerce Shop, Store Manager Connector, все с wordpress.org, к последнему скачал триал api-приложение для мониторинга склада с пк.2. За пару дней до этого установил Smart Store Manager For Your WooCommerce Shop со стороннего ресурса, предварительно проверив его касперским и докторвэбом, обычную версию, но он адски тормозил. Его снес, и поставил, как уже сказано, с wordpress.org.

Вчера вечером знакомый сообщил о появившейся проблеме.

Какие шаги были предприняты после появления проблемы:1. Отключил все недавно установленные плагины на обоих сайтах — не помогло2. Тоже сделал с темами — не помогло3. Проверил сервисами: http://sitecheck.sucuri.net/:

Website: shopfilters.ruStatus: Infected With Malware. Immediate Action is Required.Web Trust: Not Currently Blacklisted (10 Blacklists Checked)Scan Result Severity RecommendationMalware Detected Critical GET YOUR SITE CLEANEDISSUE DETECTED DEFINITION INFECTED URLWebsite Malware rogueads.unwanted_ads?1 http://shopfilters.ru/404javascript.js ( View Payload )Website Malware rogueads.unwanted_ads?1 http://shopfilters.ru/dostavka/ ( View Payload )Website Malware rogueads.unwanted_ads?1 http://shopfilters.ru/my-account/ ( View Payload )Website Malware rogueads.unwanted_ads?1 http://shopfilters.ru ( View Payload )Known javascript malware. Details: http://labs.sucuri.net/db/malware/rogueads.unwanted_ads?1<script type=»text/javascript» src=»//go.oclasrv.com/apu.php?zoneid=1488199″></script>

и https://rescan.pro/

Постоянная ссылка на отчет https://rescan.pro/result.php?2f622e7c5839ddba035f4c1e2266d425Опасный код на странице ✔ Проблем не обнаруженоВирусы в скриптах ✔ Проблем не обнаруженоВставки с опасных сайтов ✖<SCRIPT>http://go.oclasrv.com/apu.php?zoneid=1488199<SCRIPT>http://deloton.com/apu.php?zoneid=1488199<IFRAME>Сайт в базе вредоносных ✔ Проблем не обнаруженоРедиректы ✔ Проблем не обнаруженоОшибки страницы ✔ Проблем не обнаруженоВставки с неизвестных сайтов ✔ Проблем не обнаруженоРесурсы с внешних сайтов ✔ Проблем не обнаруженоОшибки загрузки ресурсов ✔ Проблем не обнаруженоВнешние ссылки ✔ Проблем не обнаруженоДополнительная информацияОкончание регистрации домена ✔ 2018-10-05, 288 днейВремя генерации / загрузки / DOM Ready ✔ 1.385s / 1.482s / 2.098sОшибки на странице ✔ —Ошибки Javascript ✖ 3IP / NS сервера 77.222.61.9 / NS: ns2.spaceweb.ru, ns1.spaceweb.ru, ns3.spaceweb.pro, ns4.spaceweb.pro, mx.yandex.netCMS Wordpress

4. Т.к. был найден код, просканировал public_html обоих сайтов Anti-Malware Security and Brute-Force Firewall.Были обнаружены вкрапления в functions.php тем и некоторые файлы плагинов. Применил предлагаемое лечение. Успешно. Но при следующих проверках снова вкрапления в functions.php тем и уже другие файлы плагинов.

5. Откатил файлы и бд на день назад — не помогло6. Откатил файлы и бд на 6 дней назад (самый старый бэкап) — не помогло.

Вразумите, если не трудно, что делать?

Страница, с которой нужна помощь: [войдите, чтобы увидеть ссылку]

ru.wordpress.org

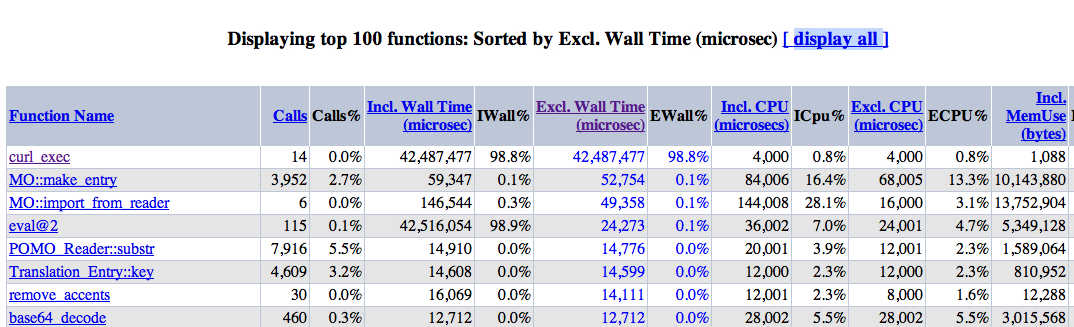

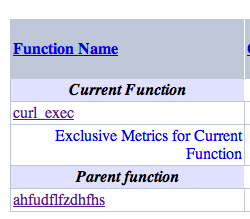

Борьба с WordPress-червём GetMama / Хабр

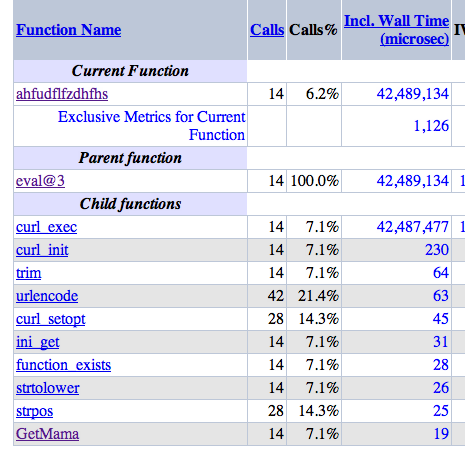

Привет! Подлый вирус GetMama пожрал кучу сайтов на вордпрессе. В том числе несколько моих. И я вам расскажу, как это почистивать сущность в виде гномика.Началось с того, что некоторые сайты начали открываться очень долго. Причём только те, что на вордпрессе. Я долго не мог понять, что же за беда приключилась. Обновил полностью всё ПО на сервере (думал, можнт wp какую-нибудь хитрую срань использует). Но это не помогло. Тогда я стал искать, какая же функция выполняется так, сука, долго. Для этого я использовал xhprof. Выяснилось, что это curl_exec.

Курл_экзек вызывался функцией с каким-то арабским названием «ahfudflfzdhfhs»

А эта функция в свою очередь вызывала определённое количество сранья, включая GetMama

Именем этой функции и называется вирус. Гет мама стучится на свой сервер и качает оттуда код, который выполняется уже в коде сайта.

Чобы временно спасти ситуацию, я просто добавил в начало каждого index.php моих вордпрессовских сайтов «function GetMama(){}». Это дало мне время на поиски реальной угрозы.

Никакой поиск не дал результатов. Ни «GetMama», ни «ahfudflfzdhfhs» в коде найдено не было. Это конечно не удивительно. Но удивительно, что base64_decode тоже не попадался в неположенных местах. Пришлось гуглить. По словам товарищей по беде getmama начиналась словами «/*god_mode_on*/», но и это вхождение я не смог найти ни в одном файле. Я долго ломал голову, глядя на файлы, и не мог понять, где же заражённый участок.

Оказалось, что везде. Реально каждый php файл вордпресса был заражён, а я не мог этого заметить. Когда я понял, как им это удалось, мне стало немного стыдно. В самом начале. После «<?php» ребята добавляли туеву кучу пробелов, а только потом подписывали вредоносный код.

Вот он: http://pastebin.com/vER6azvS

Теперь эта фигня ещё и /*god_mode_on*/ зашифровывала.

Но в итоге проблема решилась одним маленьким скриптом:

find . -type f -name "*.php" -print | xargs perl -pi -e's/\/\*[a-z0-9]{32}_on\*\/.*\/\*[a-z0-9]{32}_off\*\///gi' *.php

Пройтись по всем php файлам в каталоге с вордпрессом и удалить вирус.

Если у вас нет ssh доступа к вашему хостингу, скачайте файлы к себе и удалите код локально. Если у вас Windows, то придумайте каким образом выполнить замену регулярным выражением на кучу файлов.

habr.com

Ищем и убираем вредоносный код на Wordpress

От автора

Вредоносный код попадает на сайт по неосторожности или злому умыслу. Назначения вредоносного кода различны, но, по сути, он наносит вред или мешает нормальной работы сайта. Чтобы убрать вредоносный код на WordPress его нужно сначала, найти.

Что такое вредоносный код на сайте WordPress

По внешнему виду, чаще всего, вредоносный код это набор букв и символов латинского алфавита. На самом деле это зашифрованный код, по которому исполняется, то или иное действие. Действия могут быть самые различные, например, ваши новые посты, сразу публикуются на стороннем ресурсе. По сути это кража вашего контента. Есть у кодов и другие «задачи», например, размещение исходящих ссылок на страницах сайта. Задачи могут самые изощренные, но понятно одно, что за вредоносными кодами нужно охотиться и удалять.

Как попадают вредоносные коды на сайт

Лазейки для попадания кодов на сайт, также множество.

- Чаще всего, это темы и плагины скачанные с «левых» ресурсов. Хотя, такое проникновение характерно для, так называемых, зашифрованных ссылок. Явный код так не попадает на сайт.

- Проникновение вируса при взломе сайта, самое опасное. Как правило, взлом сайта позволяет разместить не только «одноразовый код», но установить код с элементами malware (вредоносной программы). Например, вы находите код, и удаляет его, а он восстанавливается, через некоторое время. Вариантов, опять — таки множество.

Сразу замечу, борьба с такими вирусами трудная, а ручное удаление требует знаний. Есть три решения проблемы: первое решение – использовать плагины анитвирисники, например, плагин под названием BulletProof Security.

Такое решение дает хорошие результаты, но требует времени, хотя и небольшого. Есть более радикальное решение, избавления от вредоносных кодов, включая сложные вирусы, это восстановить сайт из заранее сделанных резервных копий сайта.

Так как, хороший веб-мастер делает backup сайта периодически, то откатиться на не зараженную версию, получится без проблем. Третье решение для богатых и ленивых, просто обращаетесь в специализированную «контору» или специалисту индивидуалу.

Далее, попробуем найти вредоносный код самостоятельно, без плагинов и «волшебников».

Как искать вредоносный код на WordPress

Важно понимать, что вредоносный код на WordPress может быть в любом файле сайта, и не обязательно в рабочей теме. Он может занестись с плагином, с темой, с «самодельным» кодом взятого из Интернет. Попробовать найти вредоносный код можно несколькими способами.

Способ 1. Вручную. Листаете все файлы сайта и сравниваете их с файлами незараженного бэкапа. Находите чужой код – удаляете.

Способ 2. С помощью плагинов безопасности WordPress. Например, плагин Wordfence Security. У этого плагина есть замечательная функция, сканирование файлов сайта на наличие чужого кода и плагин прекрасно справляется с этой задачей.

Способ 3. Если у вас, разумный support хостинга, и вам кажется, что на сайте «чужой», попросите их просканировать ваш сайт своим антивирусом. В их отчете будет указаны все зараженные файлы. Далее, открываете эти файлы в текстовом редакторе и удаляете вредоносный код.

Способ 4. Если вы можете работать с SSH доступом к каталогу сайта, то вперед, там своя кухня.

Важно! Каким бы способом вы не искали вредоносный код, перед поиском и последующим удалением кода, закройте доступ к файлам сайта (включите режим обслуживания). Помните про коды, которые сами восстанавливаются при их удалении.

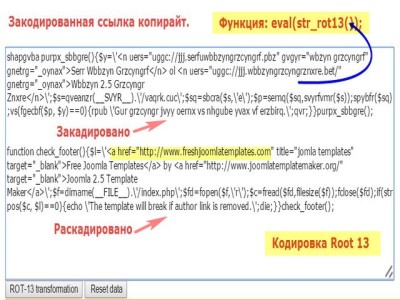

Поиск вредоносных кодов по функции eval

Есть в php такая функция eval. Она позволяет исполнять любой код в ее строке. Причем код может быть закодирован. Именно из-за кодировки вредоносный код выглядит, как набор букв и символов. Популярны две кодировки:

- Base64;

- Rot13.

Соответственно в этих кодировках функция eval выглядит так:

- eval (base64_decode (...))

- eval (str_rot13 (...)) //во внутренних кавычках, длинные не понятные наборы букв и символов..

Алгоритм поиска вредоносного кода по функции eval следующий (работаем из административной панели):

- идёте в редактор сайта (Внешний вид→Редактор).

- копируете файл functions.php.

- открываете его в текстовом редакторе (например, Notepad++) и по поиску ищите слово: eval.

- если нашли, не спешите ничего удалять. Нужно понять, что эта функция «просит» исполнить. Чтобы это понять код нужно раскодировать. Для раскодирования есть онлайн инструменты, называемые декодеры.

Декодеры/Кодеры

Работают декодеры просто. Копируете код, который нужно расшифровать, вставляете в поле декодера и декодируете.

На момент написания статьи я не нашел у себя ни одного зашифрованного кода найденного в WordPress. Нашел код с сайта Joomla. В принципе разницы для понимания раскодирования нет. Смотрим фото.

Как видите на фото, функция eval после раскодирования, вывела не страшный код, угрожающий безопасности сайта, а зашифрованную ссылку копирайта, автора шаблона. Его тоже можно удалить, но он вернется после обновления шаблона, если вы не используете дочернюю тему WordPress.

В завершении замечу, чтобы не получить вирус на сайт:

- Вредоносный код на WordPress чаще приходит с темами и плагинами. Поэтому не ставьте шаблоны и плагины из «левых», не проверенных ресурсов, а если ставите, внимательно их прокачайте, на наличие ссылок и исполнительных функций php. После установки плагинов и тем с «незаконных» ресурсов, проверьте сайт антивирусами.

- Обязательно делайте периодические бэкапы и выполняйте другие правила безопасности сайта.

©www.wordpress-abc.ru

Еще статьи

Статьи связанные по теме:

www.wordpress-abc.ru

Как удалить вирус или вредоносный код из WordPress?

Как одна из наиболее популярых платформ, WordPress время от времени подвергается атаке троянами, внедрением вредоносного кода и т.п.

Существует несколько статей о безопасности сайтов, созданных при помощи WordPress. В них так же содержится информация и о том, как очистить ваш ресурс от вредоносного ПО. Данная тема настолько актуальна и критична, что постоянное её обсуждение не только не навредит, но и пойдёт на пользу хозяевам различных сайтов.

Новички в создании сайтов, кто только начал использовать для работы различные CMS, довольно-таки не слабо пугаются, когда обнаруживают что их ресурс подвергся атаке вирусов. Пытаясь восстановить нормальную работу проектов, они совершают различные ошибки, что в итоге усугубляет ситуацию и в ряде случаев приводит к потере данных или необходимых файлов. В данной статье мы расскажем вам о том, как изучить актуальные угрозы, обнаружить их и очистить сайт от вирусов, не навредив тем самым вашим данным и контенту.

Делайте резервные копии регулярно!

До того, как мы начнём дискуссии по поводу взлома ВордПресс, крайне необходимо обсудить создание резервных копий. Если вы пользуетесь WordPress и планируете иметь большое количество посетителей, вы просто обязаны заиметь привычку регулярно создавать резервные копии блога. Сохраняйте весь контент, настройки и базы данных, чтобы иметь возможность полностью восстановить все файлы. Это не займёт много времени, зато поможет избежать серьёзных проблем в будущем.

В этом вам помогут плагины WP-DBManager и WordPress Backup to Dropbox.

Что лучше: восстановление сайта или своевременное обнаружение вируса?

Если вы используете определённые утилиты для создания резервных копий, к примеру, вы имеете возможность вернуть проект к первоначальному состоянию. Но, тем не менее, думаю, что это не очень хорошая идея. Используя преимущество создания резервных копий, без поиска и удаления вредоносного кода, не поможет решить проблему, ваш сайт всё так же останется в уязвимом состоянии. Так что лучшим решением будет найти вирус, избавиться от него, восстановить сам сайт и в последствии закрыть уязвимость.

Обнаружение вредоносного программного обеспечения

Вредоносное ПО – это контент, распространяющийся с намерением навредить или же получить ваши персональные данные. Данный вредоносный код может быть подменён либо вставлен в элементы оформления, плагины, файлы или базу данных. Если сайт был взломан, вредоносное программное обеспечение может попасть и на компьютеры посетителей, перенаправляя их на различные ресурсы, так же содержащие другие вирусы, или же просто открывать необходимые сайты через фреймы с вашего сайта. На данный момент существует много различных вариаций взлома, как вордпресс движков, так и любых остальных сайтов.

Поиск заражённых страниц

Вы можете начать поиск, просматривая страницы на наличие вредоносного кода злоумышленников.

- Виден ли он на всех страницах?

- Появляется ли он на определённых страницах или сообщениях?

- Где именно появляется вредоносный код? Находится ли он в нижней сноске, в оглавлении страницы, где-то в контенте или же в боковой колонке?

Ответы на данные вопросы подскажут вам, где именно искать проблему.

Проверьте элементы дизайна и плагины на наличие вредоносного кода

Наиболее часто заражаемыми объектами бывают темы оформления и плагины. Поиск кода вы можете начать с того, что проверите активную тему (используемую сейчас) на наличие вредоносного кода. Если у вас добавлены какие-то либо темы, кроме стандартной, проверьте каждую из них.

Наиболее часто заражаемыми объектами бывают темы оформления и плагины. Поиск кода вы можете начать с того, что проверите активную тему (используемую сейчас) на наличие вредоносного кода. Если у вас добавлены какие-то либо темы, кроме стандартной, проверьте каждую из них.

Самым простым способом проверки является копирование на локальный компьютера резервной копии всей директории с темами оформления, затем удаление всей папки с темами с вашего сервера. Затем, скачайте с официального источника стандартную тему оформления для WordPress под названием TwentyEleven и загрузите её на сервер. После завершения всех процедур проверьте сайт – если код злоумышленников исчез, значит, проблема была в одной из тем оформления.

Теперь, вы сможете найти вредоносный код в старой папке тем оформления, поочерёдно открывая каждую из них в текстовом редакторе. Пролистывая код, вы можете заметить подозрительно выглядящую его часть и избавиться от неё. Существует так же и более лёгкий вариант – вы можете просто скачать новую копию активной темы оформления с сайта разработчиков.

Представим себе такой вариант событий, что вы не смогли найти вирус в ваших шаблонах. Тогда, следующим шагом будет поиск его в используемых вами плагинах. В данном случае подойдёт тот же метод, что используется в случае с темами оформления.

Создайте резервную копию подключаемых плагинов на локальном компьютере, при этом удалив их с сервера. Далее проверьте ваш сайт на наличие вредоносного программного обеспечения, не исчез ли он. Если проблема решена, значит, она была в одном из ваших плагинов. Скачайте свежие копии плагинов, что у вас были и поочерёдно подключите их. В том случае, если вирус снова появился после загрузки и установки новых копий, удалите заражённый плагин с вашего сервера.

Лучшие способы обезопасить ваши темы оформления и плагины:

- Удалите неиспользуемые плагины и темы оформления.

- Убедитесь, что скачиваете темы и плагины из надёжного источника.

- Постоянно скачивайте обновлённые версии используемых тем и плагинов.

- Не используемые скачиваемые с различных торрентов и неофициальных сайтов темы оформления и плагины.

Как обнаружить вредоносный код, вшитый в сам WordPress:

Если вы проверили темы оформления и используемые вами плагины, а заражение всё ещё присутствует на вашем сайте, следующим шагом будет проверка основных файлов WordPress. И снова тут поможет способ, применяемый в случаях с темами и плагинами.

Прежде всего, создайте резервную копию всех необходимых файлов (к примеру, файла wp-config, папку wp-content, а так же файлы .htaccess и robots.txt). После этого удалите все файлы с сервера, скачайте новый архив движка и загрузите его на сервер. Заполните файл wp-config необходимой информацией. После этого проверьте сайт на наличие вирусов, если они исчезнут, значит, проблема была в самом портале – были заражены основные файлы движка. Восстановите из резервной копии необходимый контент: изображения, различные видео или аудио файлы.

Как защитить от заражения основные файлы WordPress:

- Убедитесь, что права доступа 644 установлены на все файлы.

- Не изменяйте и не перемещайте основные файлы.

- Везде используйте лишь сложные пароли — на FTP, Базу данных, WordPress и т.д.

Как обнаружить узявимость в базе данных WordPress:

Следующим шагом будет проверка баз данных. Прежде всего, удостоверьтесь в том, что вы имеете резервную копию базы данных. Если вы регулярно создаёте резервные копии, вы можете быстро и без проблем восстановить его в первоначальный вид, но первое, что вам нужно сделать, это убедиться в том, что уязвимость находится именно в базе данных.

Следующим шагом будет проверка баз данных. Прежде всего, удостоверьтесь в том, что вы имеете резервную копию базы данных. Если вы регулярно создаёте резервные копии, вы можете быстро и без проблем восстановить его в первоначальный вид, но первое, что вам нужно сделать, это убедиться в том, что уязвимость находится именно в базе данных.

Скачайте и установите плагин для поиска эксплоитов Exploit Scanner. Запустите плагин и просканируйте сайт. Плагин для поиска эксплоитов просканирует вашу базу данных, основные файлы портала, плагины и темы оформления на наличие подозрительного кода и при окончании сканирования выдаст результаты. Как только сканирование закончится, вам нужно будет пробежаться взглядом по результатам. В отчете о сканировании вы обнаружите большое количество ложных угроз и предупреждений, так что читайте журнал медленно и внимательно. Сканер не удаляет ничего, так что как только вы найдёте вредоносный код, вам будет необходимо вручную удалить его с базы данных.

- Если вы не создавали резервную копию базы данных ранее, сделайте это, даже если ваш сайт подвергся атаке и был заражён.

- Иметь базу данных с заражением в любом случае лучше, чем вообще не иметь резервных копий.

Скопируйте подозрительно выглядящий код из журнала сканирования, если таковой обнаружил сканер эксплоитов, и выполните запрос через mysql, как будто сайт работает в штатном режиме и данный запрос был сделан через phpmyadmin.

Исходя из того, куда вставлен подозрительный код, например это статьи, комментарии или какие-то либо разделы, вам нужно будет вставить его в только что созданную базу данных и посмотреть, что же в итоге выйдет. Если в результатах сканирования не так много подозрительных моментов, можете смело редактировать поля вручную, удаляя ненужный код. В другом случае, если в базе данных присутствует слишком большое количество подозрительного кода, вы возможно захотите воспользоваться опцией Найти и Заменить, но данный способ довольно-таки опасен, и если вы не уверены – существует риск потери важных данных.

Прошлись по всем пунктам, и у вас закончились идеи, где искать проблему?

Я думаю, что большинство людей может с лёгкостью обнаружить, изучить и удалить вирус, если их сайт, подвергся атаке и был заражён. Но, тем не менее, обнаружить вирус в определённых случаях бывает довольно таки сложно. На тот случай, если вы перепробовали все описанные выше способы и так не смогли найти, в чем именно проблема, вы всегда можете обратиться к экспертам по безопасности WordPress – которые с лёгкостью могут очистить ваш сайт от вирусов за определённую плату.

Поиск наиболее подходящего специалиста по безопасности по продукции компании WordPress

Существует множество сайтов, посвящённых фрилансингу, где вы можете предложить вознаграждение за помощь в решении проблемы. Перед окончательным выбором кандидатуры обратите внимание на отзывы и награды, которые он получил, и выберите самого опытного и компетентного. Так же вы можете разместить предложения на популярных SEO-форумах или биржах фриланса. Обязательно убедитесь в том, что нанимаемый вами человек имеет хорошую репутацию, отзывы и опыт работы.

Заключение

Сайты на WordPress защищены настолько, насколько это возможно. Как владелец сайта вы обязаны следить за состоянием сайта, использовать самые современные методы для защиты от возможных угроз. Используйте сложные пароли, регулярно проверяйте права доступа и создавайте резервные копии, своевременно очищайте сайт от лишней информации.

great-world.ru