Как защитить WordPress от взлома? Безопасность ВордПресс. Wordpress безопасность

17 способов защиты сайта на WordPress. Настройка безопасности WordPress

На сегодняшний день WordPress – это одна из самых популярных и распространенных систем управления контентом в мире. На основе этого удобного и простого движка строится множество блогов, сайтов, порталов. Но такая простота и распространенность привлекают внимание не только честных пользователей, но и злоумышленников. Сделать сайт сейчас может любой школьник, а вот чтобы грамотно его защитить, потребуются знания и хотя бы небольшой опыт.

Именно поэтому защищенность и безопасность WordPress – это один из главнейших аспектов работы над вашим веб-сайтом. Защита WordPress от взлома включает в себя множество способов, которые важно применять всем, кто не хочет, чтобы их сайт пострадал.

Сегодня мы рассмотрим ряд простейших, но в то же время очень важных способов защиты сайта на WordPress.

Из статьи вы узнаете:

1. Используйте хороший логин.

Защита сайта на WordPress начинается с элементарного — создания хорошего логина. Устанавливая WordPress, пользователи часто используют логин, который программа установки предлагает по умолчанию, а именно – admin. Это то, что проверяют боты, ищущие дыры в безопасности вашего сайта, в первую очередь. Используя этот логин, вы уже предоставляете половину необходимой информации для хакеров, и им остается только подобрать пароль.

Если вы уже установили платформу и работаете над вашим сайтом, то вряд ли вам захочется удалять установку и начинать всё с чистого листа, чтобы использовать более надежный логин. Выход есть:

Шаг 1 – Создание нового пользователя

hostiq.ua

Основы безопасности WordPress - WP Magazine

Безопасность в WordPress является очень важной темой при создании вашего интернет проекта. В этой статье мы рассмотрим основы безопасности при использовании WordPress, самые частые методы и причины взлома, меры и средства защиты вашего сайта от злоумышленников.

Начнём с самого явного и простого.

Слабый пароль

Самой распространённой причиной взлома, является использование слабого пароля. Это относится не только к сайтам на WordPress, но и к почтовым аккаунтам, Twitter и Facebook профилям и прочее. Речь идёт о паролях вида 123456, «qwerty» и т.д.

Индикатор надёжности пароля в WordPress

При создании или смены пароля в WordPress, есть индикатор надёжности, который поможет выбрать вам более надёжный пароль:

- Не используйте словарные слова

- Не используйте один и тот же пароль дважды

- Используйте буквы нижнего и верхнего регистра

- Используйте буквы в перемешку с цифрами

- Добавьте символы

Так же стоит серьёзно отнестись к привилегиям ваших пользователей. Если вам нужно добавить пользователя на ваш сайт, который будет писать новые статьи, то не рекомендуется давать этому пользователю права редактора, и уж тем более права администратора.

Иногда полезно и для самого себя иметь аккаунт редактора, отличный от администратора. Таким образом, если злоумышленник доберётся до вашего аккаунта, он сможет удалить все записи и страницы, но он не сможет редактировать код темы, устанавливать плагины и изменять настройки сайта.

Логин пользователя так же играет немаловажную роль, так что избегайте использование «admin» или «administrator» в качестве имени пользователя администратора, в этом случае злоумышленнику будет сложнее подобрать комбинацию.

Перебор или «брутфорс» пароля

Брутфорс (bruteforce) — это полный перебор всевозможных комбинаций. Подобрать можно пароль любой сложности — вопрос всего лишь во времени, и чем сложнее пароль, тем дольше займёт его полный переобор. Для защиты от перебора рекомендуется время от времени менять пароль.

Средства защиты админ-панели

Существует множество способов защитить панель администратора WordPress от злоумышленников. Самые эффективные и распространённые методы:

- Блокировка директории wp-admin по IP-адресу

- Серверная утилита fail2ban

- Плагин Limit Login Attempts — ограничивает количество неверных попыток при входе

- Плагин Google Authenticator — дополнительный фактор аутентификации с помощью мобильного приложения

- Плагин Captcha для входа в административную часть сайта

Плагин Google Authenticator для WordPress

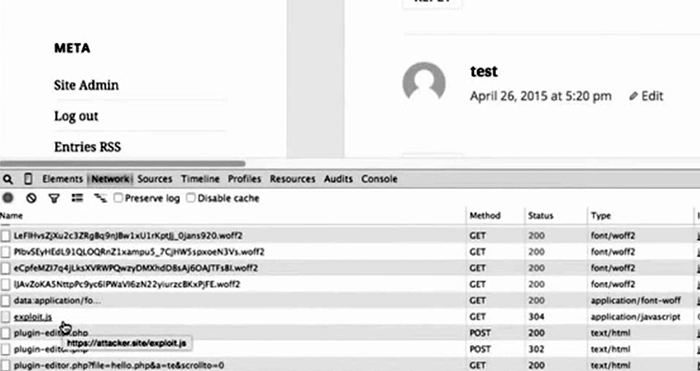

Уязвимый плагин WordPress

На сегодняшний день, в директории WordPress.org насчитывается почти 25,000 различных плагинов. Среди них есть и уязвимые плагины, которые могут обеспечить злоумышленнику полный доступ к вашему сайту. Заранее знать безопасен ли тот или иной плагин невозможно, а проверка на уязвимость может занять от нескольких часов, до нескольких недель.

Здесь в основном вопрос в доверии и репутации разработчика плагина. Вероятность уязвимости в популярном плагине известного разработчика гораздо меньше, чем в совершенно новом сомнительном плагине. При выборе плагина, обратите внимание на количество скачиваний, частоту обновлений, форумы поддержки и другие плагины того же автора, и если есть какие-либо сомнения, лучше поискать аналог.

Если вы обнаружили уязвимость в том или ином плагине, то первым делом стоит обратиться лично к разработчику, по электронной почте, через Skype и т.д. Если разработчик плагина не откликнулся, то стоит сообщить об этом по адресу [email protected], чтобы плагин исключили из директории WordPress.org.

Уязвимая тема для WordPress

В отличии от плагинов, все темы перед публикацией в директории WordPress.org проходят тщательную проверку, поэтому вероятность обнаружить уязвимую тему в директории небольшая. Если все же вы обнаружили небезопасную тему, то в первую очередь обратитесь к разработчику темы, а затем по адресу [email protected] для снятия её из директории.

Так же напоминаем, что темы для WordPress стоит скачивать только с официальных ресурсов. Большинство проблем возникает как раз с темами, скачанными со сторонних и сомнительных ресурсов.

Устаревшая версия плагина или темы

При обнаружении уязвимости в своей теме или плагине, разработчик старается как можно быстрее её исправить и выпустить обновление к своему продукту. Продолжать работать со старой версией темы или плагина не безопасно, и лучше всего обновляться в день выхода новой версии.

Это относится больше к крупным и популярным продуктам, как недавний пример с известным плагином кэширования W3 Total Cache, который при определённой конфигурации обеспечивал злоумышленнику полный доступ к базе данных сайта (подробнее на англ.). Спустя несколько дней, было выпущено обновление к плагину.

Однако, обновления не всегда проходят так гладко, как хотелось бы. Если вы сомневаетесь в обновлении, то его лучше протестировать на локальном компьютере, или на тестовом сервере, прежде чем выполнять его на живом сайте. Если возникли проблемы при обновлении, вы всегда можете обратиться за помощью к разработчику через форумы поддержки.

Устаревшая версия WordPress

В самом ядре WordPress тоже иногда встречаются уязвимости, поэтому работать со старой версией небезопасно. Так же как и с темами и плагинами, обновлять WordPress стоит в день выхода обновления, особенно если речь идёт о «техническом релизе».

Если вы обнаружили уязвимость в WordPress, то обязательно напишите на [email protected] подробное описание проблемы, но не распространяйте информацию публично.

Неправильная конфигурация хостинга

Хосинг-провайдер играет огромную роль в защите вашего сайта, особенно когда речь идёт о компонентах, над которыми вы не имеете никакого контроля, например устаревшая и уязвимая версия PHP, или уязвимый модуль для веб-сервера Apache. Чаще всего это случается с дешёвыми хостинг-провайдерами, у которых «всё включено и безлимитно» за 5 копеек в год. Помните: хороший и надёжный хостинг стоит денег!

Что делать если сайт взломали

Если злоумышленники добрались до вашего сайта, то вам придётся нелегко, главное в этом случае не паниковать. Злоумышленники часто оставляют за собой след (или открытую дверь) в виде посторонних плагинов, изменённого кода в ядре и т.д. Ниже приведены несколько советов по устранению следов злоумышленника:

- Изменить все пароли доступа к хостинг-площадке, включая пароль к базе данных

- Установить WordPress с нуля, скачав самую свежую версию

- Изменить все секретные ключи в wp-config.php

- Экспортировать всю старую базу данных и тщательно её почистить

- Изменить в экспорте все пароли для всех пользователей

- Импортировать содержимое в новый установленный WordPress

- Просмотреть директорию загрузок на лишние файлы

- Импортировать директорию загрузок

- Тщательно просмотреть каждый плагин и установить самые свежие версии из директории WordPress.org

- Тщательно просмотреть используемую тему и установить самую свежую версию

Средства подобные Google Webmaster Tools и Exploit Scanner так же помогут найти и устранить признаки взлома вашего сайта. После восстановления работоспособности, следует попытаться понять, как именно злоумышленник пробрался на ваш сайт. С этим вам чаще всего поможет хороший хостинг-провайдер, предоставив журнал доступа.

Дополнительные советы и инструменты

Здесь приведены несколько дополнительных советов и инструментов для повышения безопасности вашего сайта, как для новичков, так и для более опытных пользователей и программистов:

- Не забывайте о полном резервном копировании

- По возможности включите SSL/HTTPS для административной панели

- Используйте защищённые SFTP или SSH вместо FTP для работы с хостингом

- Удаляйте темы и плагины, которыми не пользуетесь

- Используйте префикс отличный от стандартного для базы данных

- Запретите редактирование файлов через wp-config.php

- Запретите исполнение .php файлов в директории wp-content

Сторонние платные сервисы подобные Sucuri и VaultPress так же помогут защитить сайт на WordPress от злоумышленников.

Если у вас остались вопросы, касающиеся безопасности WordPress, мы с радостью на них ответим, а если у вас есть дополнительные рекомендации по средствам защиты, не стесняйтесь оставить комментарий.

wpmag.ru

Безопасность Wordpress в 2 клика с помощью All In One WP Security

Безопасности в WordPress уделяется немало внимания, и все равно бывают случаи взломов сайта. Однако можно воспользоваться специальным плагином и значительно увеличить защиту вашего сайта, тем более что сделать это можно буквально в 2 клика.

Зачем вообще нужно повышать безопасность WordPress?Конечно, чтобы избежать взломов и несанкционированного использования пространства сайта.

Но неужели это так плохо? Ну и пусть ломают - у меня все равно брать нечего!

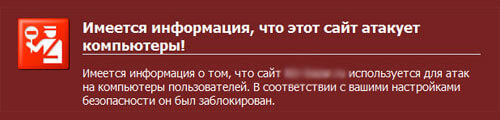

Дело не в самом взломе, а в его последствиях. Хакеры ломают сайты не просто так, они начинают рассылать от вашего имени спам, расставляют ссылки на другие сомнительные сайты, становятся рассадниками вирусов и прочей заразы. Поисковые системы довольно быстро это распознают и реагируют с помощью уведомлений, предостерегая посетителей, переходящих на сайт примерно такой вот формой:

Редкий смельчак отважится все-таки перейти на заразный сайт, поэтому трафик из поисковых систем взломанных сайтов падает в разы. А вместе с посещаемостью доходы владельцев сайтов также стремительно снижаются.

Поэтому, несмотря на то, что взломать можно любой сайт, но я рекомендую максимально усложнить злоумышленникам эту задачу: в результате, возможно, отпадет желание связываться именно с вашим сайтом, когда вокруг множество менее защищенных и простых для взлома сайтов.

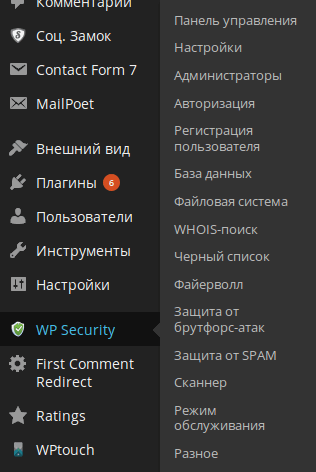

Плагин All In One WP Security

Я устанавливал на сайты разные плагины для повышения безопасности WordPress (они еще часто называются firewall), но порекомендую вам тот, который лично я считаю самым лучшим по большинству параметров, это - All In One WP Security.

Его основные преимущества:

- бесплатный

- удобный русскоязычный интерфейс

- множество вариантов защиты

- частое обновление

- мгновенный импорт и экспорт настроек

Я рекомендую обязательно использовать этот плагин на любом сайте/блоге под WordPress.

Инсталлируется он как обычный плагин Вордпресс (если не знаете как это сделать, то читайте "Как установить плагин WordPress за 5 минут"). Так что с установкой у вас проблем возникнуть не должно.

Но затем еще нужно будет настроить All In One WP Security, то есть выбрать и активировать параметры защиты. Их много, включать стоит далеко не все, иначе сайт может просто оказаться неработоспособным. Так какие параметры нужно выбрать обязательно, а какими стоит пренебречь?

Ниже в статье я дам ссылку на файл импорта лично моих настроек, которые я использую для повышения безопасности на большинстве сайтов - вы сможете их импортировать и, таким образом, не разбираться с настройками программы, которых очень много. Поэтому если все эти описания настроек вам неинтересны, мотайте вниз до социального замка и получайте ссылку на готовый файл с настройками. Там же будет краткая инструкция по добавлению в свой плагин All In One WP Security.

А я пока в двух словах опишу настройки плагина.

Основные настройки All In One WP Security

Настроек плагина довольно много, они все собраны в панели управления, в пункте WP Security:

Начнем по порядку.

Панель управления

Здесь удобно собрана основная информация по системе: текущий уровень защиты, задействованные основные настройки, версия php сервера, логи заходов пользователей в админку и так далее. То есть на этой вкладке менять нечего - она играет информативную роль.

Стремиться к тому, чтобы у вас было задействовано максимум очков защиты - не стоит. Ведь в этом случае некоторые другие плагины могут быть заблокированными, и сайт может не функционировать должным образом. Важно в целом устранить наиболее уязвимые и очевидные "дыры" не в ущерб удобству и функционалу сайта.

Настройки

Здесь вы можете создать бекапы основных файлов WordPress, в которых плагин меняет параметры безопасности: .htaccess и wp-config. Если, конечно, не сделали еще это через FTP (читайте "Как зайти на сайт через FTP"). Обязательно сделайте это перед внесением изменений в настройки плагина.

Важный пункт это "WP мета информация".Установите галочку, это уберет из кода сайта информацию, что он создан на базе WordPress, это повысит безопасность от массового сканирования хакерскими роботами версий сайтов.

И последний пункт - это "Импорт и экспорт".Именно здесь можно быстро экспортировать и импортировать настройки плагина с сайта на сайт.

Администраторы

В данном пункте речь пойдет про аккаунты зарегистрированных администраторов в панели управления.

Общеизвестно, что нельзя использовать стандартные имена администраторов, например, "admin" в WordPress или "administrator" в Joomla. Это крайне негативно влияет на безопасность, ведь когда логин известен, хакеру остается только подобрать пароль.

Так что если у вас в качестве имени администратора используется стандартное "admin", то мысленно выругайтесь в сторону разработчика и быстренько смените его на что-то более сложное. Чтобы это сделать в Вордпрессе нужно завести новый аккаунт пользователя. Старый удалите, все записи свяжите с новым аккаунтом.

Также важно, чтобы имя пользователя совпадало с логином.И проверьте сложность пароля. Плохим является пароль вроде "serega", нормальным - "serega1212", идеальным - "dfw&uuhsU2%".

Авторизация

Что делать если кто-то несколько раз ввел неверный пароль при попытке входа в админку? По умолчанию система не делает ничего. А если "Включить опции блокировки попыток авторизации", то система будет блокировать такие подключения после какого-то количества неудачных попыток в течение определенного времени. Количество попыток, время и другие параметры, вы сами задаете в пунктах ниже.

Также рекомендую включить "Уведомление на емейл" о блокировках, так вы будете в курсе, что кто-то ломится в вашу уже закрытую дверь.

Остальные вкладки в основном информационные.

Регистрация пользователя

Я бы рекомендовал в любом случае поставить галочку: "Активировать ручное одобрение новых регистраций". Вам ведь не нужны никакие "левые" регистрации.

Каптча при регистрации актуальна только если у вас на сайте или блоге есть возможность регистрации новых пользователей.

База данных

Обязательно смените префикс таблиц в базе данных. По умолчанию таблицы в базе данных WordPress начинаются с "wp_" - это плохо для безопасности. Выберите "Сгенерировать новый префикс таблиц БД" и установите флажок, чтобы плагин сам сгенерировал что-то вроде "hwy1e2_".

Хоть я менял префикс на многих сайтах WordPress - все было ок, но осторожность лишней не будет: обязательно сделайте бекап базы данных, можно, кстати, прямо на соседней вкладе это сделать.

Файловая система

На основной вкладке "Доступ к файлам" все пункты должны быть отмечены зеленым цветом. Если это не так - просто кликните на соответствующий пункт.

Отметьте флажки и на следующих вкладка "Редактирование файлов PHP" и "WP доступ к файлам". Вам вовсе необязательно оставлять возможность вносить любые программные изменения через панель управления - лучше это делать через FTP-доступ, который взломать гораздо сложнее, ведь там безопасностью занимаются профессиональные программисты вашего хостера. Плюс не стоит "светить" важные информационные файлы системы.

Whois-поиск

Тут настроек нет, но если к вам кто-то ломится или какой-то неадекватный пользователь оставляет дурацкие сообщения , то можно попробовать узнать о его провайдере и пожаловаться на неадеквата или просто пригрозить ему в личку.

Конечно, если хакер пользуется IP-анонимайзером, толком вы ничего не узнаете, но все равно функция может оказаться полезной, так как в целом можно быстро получать информацию о владельцах сайтов и их контактах.

Черный список

Допустим, вы "пробили" через whois, что на вашем блоге активно в комментариях распространяется спам с ip-адреса частное лицо. Вы можете добавить его в черный список и он не получит доступ к станицам сайта.

Также можно массово банить "левых" роботов, которые могут прочесывать интернет в поисках уязвимостей.

В основном эта функция имеет смысл, если вам активно кто-то пытается взломать. В большинстве случаев эти поля останутся пустыми.

Файрволл

Ну вот и добрались до основной функции плагина - брандмауера. Эти функции рассредоточены по нескольким вкладкам.

Во вкладке "Базовые правила" рекомендую включить оба флажка: "Основные функции брандмауэра" и "Защита от Пингбэк-уязвимостей". По каждому пункту там подробно расписываются все функции, которые будут задействованы. Это базовые правила - они, как правило, не влияют на работоспособность сайта.

В "Дополнительных правилах" лично я задействую:

- Просмотр содержимого директорий

- HTTP-трассировка

Остальные пункты:

- Комментарии через Прокси-серверы

- Нежелательные строки в запросах

- Дополнительная фильтрация символов

на тех или иных сайтах вызывали нестабильности в работе, поэтому я не могу однозначно рекомендовать их к применению.

Если же вы захотите их задействовать, то сделайте бекап htaccess, включите и тщательно протестируйте сайт на прежнюю работоспособность. Попробуйте оставить комментарий, скачать файл, зарегистрироваться, выполнить поиск по сайту, отправить форму обратной связи и т.п. Если все в порядке, то ок, вам повезло

Далее во вкладке "5G-файрволл" можно включить комплексную защиту от хакерских атак через URL сайта. Это полезная функция, однако на моем блоге Moytop.com она вызвала ошибку при скачивании файлов пользователями, поэтому я ее отключил и отключаю на всех других сайтах, так как предпочитаю задействовать только те параметры, которые никогда не вызывают нареканий в работе.

Во вкладке "Интернет-роботы" я не включал флажок, так как все же есть опасения как-то помешать основному роботу Google делать свое дело. Если кто-то сможет развеять мои опасения в комментариях, буду признателен.

"Предотвратить хотлинки" я также оставляю отключенным, так как сам загружаю картинки блога с других сайтов. И отмечал что многие мои клиенты также это делают, например, загружают со своего сайта картинки на разные доски объявлений, форумы и так далее. Но если вы уверены, что нигде не задействуете картинки с сайта, то в целях снижения излишней нагрузки на хостинг, конечно, можете поставить флажок.

"Детектирование ошибок 404" нужно задействовать только если в логах у вас много подозрительных ошибок ненайденных страниц. У меня на всех сайтах все ок, поэтому и нечего вносить в список IP-адресов, которые нужно банить.

Защита от брутфорс-атак

Что такое "брутфорс"? Это грубая атака, которая заключается в простом переборе всех возможных паролей на сайте. То есть робот заходит на страницу со входом в админку и начинает пробовать то один, то другой пароль.

Поэтому я рекомендую обязательно "Переименовать страницу логина". Стандартное /wp-admin ничего хорошего в плане безопасности вашего WordPress-сайта не даст.

Назовите страницу входа на свое усмотрение, например, /lg-wp и в вашу админку робот для перебора паролей попасть уже не сможет - он ее просто не найдет!

"Защиту на основе куки" я не применяю - так как часто выхожу в сеть с разных браузеров, плюс периодически чищу куки и поэтому процедура залогинивания с этим параметром была бы довольно утомительной. По этой же причине не использую "Каптчу на логин". Мне и так хватает всяких каптч в интернете, и поэтому на своем сайте стараюсь свести их к минимуму.

"Белый список для логина" - это почти 100% защита от брутфорс-роботов, так как логин и пароль может вводиться только с конкретного IP-адреса. Но я и мои клиенты часто заходят на свои сайты с разных IP-адресов, например, из офиса, с мобильного телефона, из гостей и так далее. В этом случае защита будет избыточной, так как не пустит на сайт самого владельца. Однако если вы работаете на своем сайте стационарно с одним IP-адресом, то можно задействовать данную функцию.

"Бочку с медом" - рекомендую включить. Это интересная приманка для роботов, которая быстро и безболезненно позволяет отсечь многие попытки брутфорса.

Защита от спама

Эту защиту я не включал, так как у меня прекрасно работает специализированный плагин Antispam Bee (читать "Обзор плагина защиты от спама на WordPress").

Сканер

Если вдруг какой-то гад все-таки пробрался через все ваши системы защиты и вставил свой вредоносный код или левые ссылки в файлах сайта, то система вас об этом уведомит. И вы сможете более внимательно и пристально взглянуть на эти изменения: вдруг вас и правда, взломали?

Я сканирую сайты раз в 7 дней, игнорирую картинки, личные файлы, бекапы и т.п. Все это есть в настройках, которые вы сможете скачать в конце статьи.

Остальные вкладки вам вряд ли понадобятся.

Режим обслуживания

Это просто утилита, но довольно полезная. Позволяет временно отключить сайт для всех, кроме админов, если на нем ведутся какие-то работы.

Разное

"Защиту от копирования" я не включаю, так как в современных реалиях проверки уникальности текстов она довольно бессмысленна, а жизнь некоторым пользователям затрудняет. А вот включить флажок "Активировать фрейм-защиту" не помешает, так как она не позволит открывать ваш сайт во фрейме какого-то другого сайта.

Вот, собственно и все настройки.

Безопасность сайта на WordPress - в ваших руках!

Если у вас есть сайт на WordPress, то я настоятельно рекомендую принять все возможные меры для его безопасности. Поверьте, очень неприятно, например, получать письмо от хостера о том, что ваш сайт блокируется, так как он распространяет вирусы.

А потом бегать в мыле и искать толкового программиста, который все вычистит, найдет дыры, залатает и в конце концов установит вам файрволл.

Лучше побеспокоиться обо всем заранее и как минимум установить этот простой и надежный плагин, тем более, что вы можете даже не разбираться в тонкостях его настройки, а просто использовать мой готовый файл с импортом настроек.

Бонус!

Кстати, как и обещал вы можете бесплатно скачать все настройки для All In One WP Security одним файлом и затем запустить у себя, таким образом, обеспечив безопасность WordPress сайта буквально в 2 клика. Внутри найдете инструкцию по их импорту.

moytop.com

Безопасность Wordpress: рекомендации экспертов, решение проблем

Перед прочтением данной статьи вы должны четко понимать, что 100% гарантии безопасности вашего сайта (не зависимо от CMS) не может дать никто. Дело лишь за тем, сколько стоит информация на сайте. И если она стоит миллионы, для защиты сайта понадобится опытная команда программистов, а если несколько тысяч долларов, то следующие советы помогут здорово улучшить безопасность вашего Wordpress-сайта.

Внимание! Посмотрите основные правила безопасности, которые предназначены для большинства сайтов и не зависят от того, на каком движке они сделаны. Тем более в этой статье они не повторяются, т.к. в ней мы сосредоточились на особенностях Вордпресса.

Как защитить Wordpress от взлома?

1. Обновляйте движок

Постоянно проверяйте обновления вашего Wordpress, т.к. разработчики с помощью патчей устраняют уязвимости системы. Вот простой пример - хакер находит уязвимость в движке, и взламывает его. Учитывая, что этот движок стоит на тысячах сайтов, то используя этот способ можно почти в автоматическом режиме взломать и остальные сайты. Сюда также можно добавить темы и плагины. Поэтому не ленитесь и обновляйте все, что можно обновить.

2. Не используйте подозрительные плагины

Не устанавливайте себе на сайт всякую чепуху. Сейчас появляется огромное количество горе-разработчиков, которые пишут различные плагины на тяп-ляп. Такие плагины имеют большое количество дыр в безопасности и являются лакомым кусочком для хакеров. Поэтому устанавливайте на свой сайт только те расширения, которые действительно нужны и смогут улучшить его. Смотрите отзывы об этих расширениях, и проверяйте того, кто их разрабатывает.

3. Используйте надежный хостинг

Если смотреть на безопасность сайта в целом, то ее можно обозначить как связку CMS и ПО, которое установлено на сервере Вашего хостинг-провайдера. Да-да-да, именно это ПО тоже имеет дыры и его нужно постоянно обновлять. К сожалению не все хостеры делают это. Также, при DDOS-атаках на сайты, которые находятся на том же сервере, что и Ваш сайт, у плохого хостера будет долгое время недоступен и Ваш ресурс тоже. В общем выбирайте качественную хостинг-компанию, с хорошими отзывами и большим количеством клиентов. На нашем сайте есть рейтинги, которые составлены под конкретные задачи сайта, найти их мо

ru.hostings.info

Аудит безопасности WordPress сайта. 11 шагов проверки безопасности

Вступление

Безопасность и как следствие нормальная работа сайта остается актуальной уже многие годы. Не секрет, что сайты, созданные на CMS WordPress, особенно активно подвергаются стороннему вмешательству. Для периодической проверки защищенности сайте, существует ряд действий, которые принято называть аудит безопасности WordPress сайта. О нём речь в этой статье.

Проблемы безопасности WordPress

Под безопасностью сайта, понимаем закрытие потенциальных и существующих возможностей проникнуть в код сайта для внедрения вирусных кодов, а также спам атак сайта через формы комментирования и обратной связи. Если второй вариант, угроз безопасности, можно отнести к неудобствам администрирования, мало влияющим на функционал сайта, то проникновение в код чревато от периодического воровства контента, до воровства сайта целиком.

Основные проблемы безопасности WordPress это их динамичность и скрытость. Под динамичностью понимаем, всё новые варианты взломать сайт. Скрытность, подразумевает невозможность понять, что сайт взломан без специальных инструментов анализа.

Аудит безопасности WordPress сайта

Аудит безопасности WordPress сайтаКак хакеры взламывают сайты WordPress

При написании кода почти невозможно не создавать никаких дыр в безопасности. Когда хакеры находят эти уязвимости, они используют их, и вы остаетесь с уязвимым сайтом. Существуют и другие способы, которыми сайт может стать уязвим, включая человеческие ошибки, такие как использование паролей, которые легко угадать, а также небезопасный или ненадежный хостинг.

Существует ряд часто используемых и потенциальных уязвимостей WordPress, он включает:

- SQL Injection (SQLI) — возникает, когда SQL-запросы могут вводиться и выполняться с URL-адреса сайта;

- Межсайтовый скриптинг (XSS) — хакер может вводить код в сайт, как правило, через поле ввода;

- Загрузка файла с вредоносным кодом на незащищенный сервер;

- Подпрограмма запроса на межсайтовый запрос (CSRF) — код или строки вводятся и выполняются с URL-адреса сайта;

- Brute Force – Метод подбора. Постоянные попытки войти в систему, угадывая имя пользователя и пароль учетной записи администратора;

- Отказ в обслуживании (DoS) — когда сайт падает из-за постоянного потока трафика, исходящего от хакбота;

- Распределенный отказ в обслуживании (DDoS). Подобно атаке DoS, за исключением того, что hackbot отправляет трафик из нескольких источников, таких как зараженные компьютеры или маршрутизаторы;

- Open Redirect – внедряется код и страница сайта, постоянно перенаправляется на другую страницу, установленную хакером со спамом или на другой сайт (фишинговый) сайт;

- Фишинг (кража личных данных) — сайт или страница, созданная хакером, которая похожа на хорошо известный, общепринятый сайт, но используется для сбора учетных данных для входа в систему, обманывая пользователя для ввода их сведений;

- Вредоносное ПО — вредоносный скрипт или программа с целью заражения сайта или системы;

- Локальное включение файлов (LFI) — злоумышленник может контролировать, какой файл выполняется в запланированное время, установленное CMS или веб-приложение;

- Обход аутентификации — дыра в безопасности, позволяющая хакеру обойти регистрационную форму и получить доступ к сайту;

Еще варианты взломов

- Полное раскрытие пути (FPD). Когда путь к веб-сайту сайта раскрывается, например, когда видны листы каталога, ошибки или предупреждения;

- Список пользователей. Возможность определения действительного имени пользователя для его последующего использования ватаке с использованием «тупого» добавления имени в конец URL-адреса сайта WordPress. Это даст идентификатор пользователя, который может вернуть профиль автора с действительным именем пользователя;

- XML External Entity (XXE) — XML-вход, который ссылается на внешний объект и плохо обрабатывается неправильно настроенным парсером XML и может привести к раскрытию конфиденциальной информации;

- Обход безопасности — аналогично обход аутентификации, за исключением того, что хакер может обойти существующую систему безопасности, чтобы получить доступ к некоторой части сайта;

- Удаленное выполнение кода (RCE) . Хакер имеет возможность выполнять произвольный код на машине или сайте с другого компьютера или сайта;

- Включение удаленного файла (RFI). Использование на сайте ссылки на внешний скрипт, с целью загрузки вредоносного ПО с совершенно другого компьютера или сайта;

- Подделка запроса на стороне сервера (SSRF). Когда хакер может управлять сервером частично или полностью, чтобы заставить его выполнять запросы удаленно;

- Обход каталога. Случаи, при которых HTTP может быть использован для доступа к каталогам сайта и выполнения команд за пределами корневого каталога сервера;

Хотя это не полный список уязвимостей WordPress, они являются наиболее распространенными способами взлома сайта, с помощью бота. Могут быть применены несколько методов одновременно. Источник списка уязвимостей: https://premium.wpmudev.org

Как проводить аудит безопасности WordPress сайта

Посмотрим основные мероприятия, которые нужно включить в аудит безопасности WordPress сайта.

Актуальность версии

Прежде всего убедитесь, что ваша версия WordPress актуальна и обновлена до последней версии. Стоит отдать должное разработчикам системы и сообществу WordPress, они постоянно следят за возникающими проблемами уязвимости. В кротчайшие сроки после выявления уязвимости, выпускаются релизы безопасности с её устранением. Так что, проверка версии системы это первый шаг в комплексном аудите безопасности.

Префикс базы данных

Это нужно было делать во время установки. Раньше, во время установки система всем выставляла префикс базы данных wp_. Это уязвимость. Сейчас, система предлагает (если я не ошибаюсь) для префикса произвольные символы. Как бы то ни было, префикс базы данных в виде двух букв [wp_] нужно сменить и использовать для префикса 4 цифры и/или буквы (можно больше). Как сменить префикс рабочего сайта читать Как поменять префикс базы данных WordPress.

Простые логины

Исключите из пользователей и не допускайте регистрации тех, кто в качестве логина (имени пользователя) выбрал логины «administrator», «admin». Если по каким либо причинам, вы имеет такой логин, сначала создайте нового пользователя с правами «администратор», поменяйте автора у статей и удалите пользователей «administrator», «admin».

Почему это важно? Логины «administrator», «admin» используются первыми в варианте проникновения н сайт через подбор паролей.

Уберите простой пароль администратора

В продолжение борьбы с подбором, поменяете лёгкий пароль администратора или администраторов, если их несколько. С недавних пор на WordPress стоит генератор сложных паролей, которого вполне достаточно для создания сложного пароля. Посмотреть и поменять пароль можно на вкладке Пользователи>>> ваш профиль.

Если вас не устраивает встроенный генератор паролей, используйте сторонний тут (http://randstuff.ru/password/) или тут (http://www.webtoolhub.com/tn561383-random-password-generator.aspx).

Двухфакторная аутентификация

Если вы предъявляете повышенные требования к безопасности сайта, активируйте двухфакторную аутентификацию. Не забывайте, что для такой авторизации понадобится рабочий телефон или действующий email. Не забывайте, что двухфакторная аутентификация распространится на всех ваших пользователей.

Ключи безопасности

Современный способ установки WordPress, позволяет устанавливать систему без непосредственного редактирования файла конфигурации. То есть, уже давно можно обходить ручную правку файла wp-config.php, в текстовом редакторе.

А именно в этом файле есть набор ключей безопасности, который нужно периодически менять. В этом файле есть ссылка на смену ключей, вот она: https://api.wordpress.org/secret-key/1.1/salt/. Перейдите по ссылке, возьмите набор ключей и в текстовом редакторе замените их в файле wp-config.php.

Примечание: если вы давно не меняли ключи, лучше это сделать сейчас.

Актуальность активных и пассивных плагинов сайта

Напомню, что обновления CMS WordPress делаются не только для изменения функционала сайта, но и для исправления безопасности системы. Как следствие, обновление плагинов тоже часть исправления безопасности. Если вы используете плагины, которые не обновляются, то есть вероятность взлома сайта через эти плагины.

Именно поэтому, все не обновляемые плагины помечаются, как потенциально опасные.

Неактивные пользователи

Система WordPress изначально создавалась очень интерактивной. Возможность комментирования, регистрация, отправка сообщений, всё это элементы интерактивного общения с пользователями входящие в коробочную версию.

Давно замечено, что на одного «живого» пользователя, регистрируется десяток «пустышек» или «ботов». При атаках спам ботов, эти показатели увеличиваются значительно.

Обычно, при организации безопасности сайта, ставится защита от спам регистрации. Однако, даже «живых» пользователей, нужно периодически просеивать. Удаляйте, зарегистрированных пользователей, не проявляющих активность на сайте. Замечено, что они могут использоваться для попыток взлома.

Резервное копирование

Если у вас нет решений по постоянному резервному копированию сайта, нужно его сделать. Решить проблему периодического резервного копирования сайта можно:

- Настройкой резервного копирования на вашем хостинге;

- Установкой плагина автоматического резервного копирования;

- Периодическим ручным резервным копированием.

Важно, чтобы у вас пол рукой, всегда была свежая резервная копия сайта.

Удалите лишние файлы

После установки и настройки сайта удалите из каталога сайта, следующие файлы:

- /wp-admin/install.php

- wp-config-sample.php

- readme.html

Если вам нужно оставить файл конфигурации для исходного образца, просто его переименуйте. Файл readme содержит описание вашей версии WP, что также может стать элементом уязвимости.

Плагин безопасности

Завершите аудит безопасности WordPress сайта установкой профильного плагина.

После полдюжины взломов сайта, я могу утверждать, на сайте WordPress, обязательно нужно использовать один из плагинов безопасности.

Плагин Wordfence

Я использую плагин Wordfence ( https://ru.wordpress.org/plugins/wordfence/). Отличный плагин с бесплатным и платным функционалом.

Как альтернативу, рекомендую рассмотреть плагины:

iThemes Security

https://ru.wordpress.org/plugins/better-wp-security/

Плагин iThemes Security имеет более 30 функций безопасности, которые вы можете использовать, и вы можете включить больше тонн, если будете обновлены.

Defender Security

https://wordpress.org/plugins/defender-security/

Defender Security является бесплатным и невероятно простым в использовании с интуитивно понятным интерфейсом и подойдет чтобы сделать, аудит безопасности WordPress сайта. За несколько кликов вы можете закрепить безопасность своего сайта. Также доступна версия премиум-класса, если вам нравятся другие методы безопасности, которые вы также можете установить и забыть за пару кликов.

Sucuri Security

https://wordpress.org/plugins/sucuri-scanner/

Sucuri Security — популярный вариант защиты WordPress. В нем есть много функций, которые вставляются в один плагин, а также в премиум-версию, если вы хотите включить дополнительные функции.

BulletProof Security

https://wordpress.org/plugins/bulletproof-security/

Это плагин для безопасности и базы данных, все в одном, что помогает сократить количество плагинов, которые вы используете, чтобы ускорить ваш сайт. Доступна версия премиум-класса, которая включает в себя резервные копии всего сайта и многие другие функции безопасности.

SecuPress Free — WordPress Security

https://wordpress.org/plugins/secupress/

С помощью SecuPress вы можете сканировать свой сайт на наличие вредоносных программ, блокировать боты и подозрительные IP-адреса. Существует также версия премиум-класса с более широкими возможностями.

SiteLock Security

https://wordpress.org/plugins/sitelock/

Бесплатный плагин SiteLock имеет множество ценных функций безопасности и может сканировать ваш сайт на предмет уязвимостей безопасности с обновлениями в реальном времени.

Выводы

Можно еще долго перечислять все возможные шаги по повышению безопасности. Они в следующей статье по безопасности, так как требуют расширенных пояснений. Однако, будем считать, что априори, более серьезные защиты включены в функционал плагинов, которые я перечислил. В этой статье, будем считать, что аудит безопасности WordPress сайта, а точнее проверка необходимых базовых защит сайта от взлома проведена.

©www.wordpress-abc.ru

Еще статьи

Статьи связанные по теме:

www.wordpress-abc.ru

Безопасность в WordPress

Добрый день, уважаемые читатели блога WPnew.ru! Сегодня мы увеличим безопасность в WordPress. Вордпресс итак неплохо защищен, но дополнительная безопасность нам не помешает.

Для начала закроем доступ к ненужным файлам. Наберите в браузере адрес, например, ваш_блог/wp-content и если, Вы видите белый экран, то все нормально:

Если у Вас вышел список файлов, то необходимо сделать следующие действия (если даже белый экран, лучше выполнить нижеперечисленные действия):

- Открыть файл .htaccess с помощью Notepad++. Он расположен в корне блога, вместе с папками wp-content, wp-admin и т.д.

- Напомню файл .htaccess мы изменяли пока только один раз, в 33-ом уроке. Он у меня выглядел следующим образом:

- И теперь в файл .htaccess добавляем следующий код: Options All –Indexes

В результате .htaccess будет выглядеть вот так:

<IfModule mod_rewrite.c> RewriteEngine On RewriteBase / RewriteCond %{REQUEST_FILENAME} !-f RewriteCond %{REQUEST_FILENAME} !-d RewriteRule . /index.php [L] </IfModule> Options All -Indexes - Также настоятельно рекомендую (заставляю!) добавить в первую строчку следующий код: AddDefaultCharset UTF-8

Это поможет Вам решить многие проблемы с неправильной кодировкой сайта. К примеру, плагин WP Comment Quicktags Plus будет отображать нормальный русский язык, а не крякозабры.

- Окончательно, файл .htaccess у меня выглядит следующим образом: AddDefaultCharset UTF-8 <IfModule mod_rewrite.c> RewriteEngine On RewriteBase / RewriteCond %{REQUEST_FILENAME} !-f RewriteCond %{REQUEST_FILENAME} !-d RewriteRule . /index.php [L] </IfModule> Options All -Indexes

- Если кому-то лень копировать и все это вставлять, то предлагаю скачать уже готовый файл .htaccess и “засунуть” (скопировать) его в корень блога, в папку, где находятся wp-content и т.п.

- Теперь при открытии страницы ваш_блог/wp-content Вы точно должны увидеть белый экран.

[yandex]

Безопасность в WordPress с помощью плагина Login LockDown

Также Ваш блог могут взломать методом подбора пароля к блога. Если Вы поставили совсем легкий пароль, то взломщики с помощью специальных скриптов легко могут “проникнуть” на Ваш блог.

- Для начала нужно скачать плагин Login LockDown:

- Активируйте данный плагин.

- Все, плагин уже работает. Чтобы убедиться в этом, просто зайдите по адресу ваш_блог/wp-admin (если Вас “перебрасывает” в админку WordPress, просто нажмите на “Выход” в правом верхнем углу):Примечание: Вы должны увидеть следующее “Login form protected by Login LockDown.”

[yandex]

Настройка плагина безопасности Login LockDown

Чтобы попасть в настройки плагина, нужно перейти Админка WordPress –> Настройки –> Login LockDown:1. Max Login Retries – максимальное количество попыток набора пароля.

2. Retry Time Period Restriction (minutes) – количество минут, за которые считается максимальное количество попыток набора пароля.

3. Lockout Length (minutes) – время блокировки.

То есть, если цифры останутся такими же, как и на картинке выше, то это означает следующее: если за 5 минут, пароль введен неправильно 3 раза подряд, то админка WordPress блокируется на 60 минут.

Настройки плагина Login LockDown я оставил по умолчанию, ничего не трогал, так как они меня полностью устраивают.

Пожалуй, на сегодня про безопасность в WordPress (Вордпрессе) все. До встречи на следующих уроках!

P.s. Не забывайте, свежие полезные уроки выходят каждый будний день, поэтому обязательно подпишитесь на RSS!

Удачи Вам!

wpnew.ru

Как защитить WordPress от взлома? Безопасность ВордПресс.

Статья в рамках серии Неделя WordPress.

Сегодня взлом WordPress представляет собой довольно опасную распространенную проблему. Мне кажется, что из 10 блогеров примерно 6 подвергаются либо взлому их сайта, либо заражаются вредоносным ПО.

Все больше просмотров набирают записи на тему того, как избежать взлома WordPress, и каждый день появляется все новый материал. Многие читатели спрашивают о том, как им защитить себя. Итак, сегодня я хочу предложить вам детальный рассказ обо всем, что я знаю о том, как предотвратить взлом сайта на WordPress и избежать заражения вредоносным ПО.

Существует несколько причин, почему я решил написать эту статью. Прежде всего, я попал в такую ситуацию, когда на обоих хостингах, которым я доверял, появилось вредоносное ПО. Да, я знаю, что это совсем неприятно, особенно потому, что я стараюсь зарекомендовать себя в роли профессионала в той области. Тем не менее, что ничто не идеально, и у нас с вами никогда не получится остановить хакеров и спаммеров, но мы с вами можем серьезно насолить им, используя правильные стратегии и код, которые обезопасят наши блоги и сайты. В заголовке вы увидели сочетание «полное руководство», потому что я хочу максимально постараться включить сюда всю необходимую информацию. Я буду обновлять эту запись по мере того, как буду учиться чему-то новому – мне не очень хочется писать отдельные статьи по каждой проблеме, и я хочу собрать всю информацию в одном месте, чтобы при любой возникшей ситуации вы могли бы обратиться за помощью, используя лишь одну ссылку. Вы можете занести эту страницу в закладки, и постоянно в будущем возвращаться к ней, если ваш блог подвергнется взлому.

Между заражением вредоносным ПО и взломом совсем небольшая разница. Хотя, до тех пор, пока ваш ресурс не станет мега-популярным или пока у вас не возникнет личных разногласий с хакером, я не вижу причин, почему ваш сайт может быть подвержен взлому. Если хакер захочет, он может запустить ботнетов, устроить DDOS-атаку, и в течение пары секунд «положить» ваш сайт, и если вы при этом используете виртуальный хостинг с другими сайтами, то ваш шанс защититься равен примерно нулю. Но не стоит сразу пугаться. Я говорю это лишь потому, что зачастую блоги инфицируют вредоносным ПО или подвергаются взлому из-за наличия открытых дыр безопасности.

Так что же это за уязвимости в безопасности наших сайтов? Прежде всего, большинство из нас – блогеров или владельцев сайтов – начинает с виртуального хостинга. Нет ничего плохого в виртуальном хостинге, и даже я имею аккаунты на трех разных серверах. Тем не менее, минус здесь заключается в том, что виртуальный хостинг может быть с легкостью заражен. Теперь вспомните о том, что несколько других пользователей также используют этот же сервер. У вас одинаковый ip сервера! Предположим, что кто-то из ваших соседей только начинает вдаваться в подробности ведения собственного сайта. Здесь может быть что угодно: слабый пароль, плохо защищенный блог на wordpress, либо их собственный компьютер заражен трояном. В любом из этих случаем сильно повышается вероятность того, что хакер сможет заполучить доступ к серверу, поместить на него вредоносное ПО, которое затем распространится и на другие блоги и сайты, размещенные на этом же хостинге.Перед тем, как рассказать о недавнишнем случае заражения моего блога, я хотел бы заверить вас в том, что у хакеров всегда есть какой-то мотив. Как я уже говорил ранее, в большинстве случаев, когда кто-то говорит, что его сайт «хакнули», это означает, что он был заражен вредоносным ПО. Злодеи часто сканируют сайты на наличие уязвимостей… даже слишком часто. Особенно если у вас возникли какие-то разногласия с хакером.

Проще говоря, в большинстве случаев, хакеры просто проводят массовое сканирование сайтов на наличие уязвимости, а затем просто заражают сервер вредоносным ПО, что позволяет просочиться инфекции и на другие сайты. Вредоносное ПО может быть действительно хлопотным для блогеров. В отличие от простого изменения файла .htaccess, что можно с легкостью исправить, ПО может проникнуть внутрь ваших скриптов, в файлы шаблона, базу данных и т.д.

В 80% случаев люди обращаются за помощью к специалистам, когда их блог подвергается взлому или заражению. Если у вас за спиной нет хорошей защиты и знаний в области баз данных и Javascript, то я очень сомневаюсь, что у вас получится самостоятельно справится с задачей. На самом деле, даже у меня не получилось сделать все до конца. Одна из причин заключалась в том, что на этом виртуальном хостинге у меня несколько блогов, и что все их проверить и вычистить, потребовалось бы немало времени. Я нашел лучшее решение, о котором расскажу вам позже.

Теперь, так как вы уже знаете, что такое вредоносное ПО, и на что оно способно, позвольте я начну свою историю. Итак, вы уже поняли, что недавно некоторые из моих блогов подверглись заражению. Кому до этого есть дело, верно? Никому до этого нет дела, но я бы хотел поделиться важной информацией о том, как я обнаружил факт вторжения, и как я избавился от вредоносного ПО.

Почти 2 недели назад, когда я начал производить поиск по ключевым словам, чтобы проверить позиции своего сайта, я обнаружил возле ссылки мета-описание «Этот сайт может навредить вашему компьютеру». Когда я кликнул по этой ссылке, google предупредил меня о том, что я собираюсь перейти на зараженный сайт. Когда я увидел это, я не особо понимал, что это и как это исправить, потому что это был мой первый раз. Когда я просканировал сайт при помощи онлайн-антивирусов, я обнаружил, что несколько страниц, включая файл из корневого каталога, были заражены вредоносным ПО на javascript. Мой блог также был занесен в черный список Google.

Меня не пугал тот факт, что я попал в черный список, так как всегда найдутся способы это исправить. Тем не менее, я был взволнован тем, как это может повлиять на мою репутацию и отношение пользователей ко мне. Представьте, что вы находите в результатах поиска Google сайт с моим именем, который отмечен как опасный вирусный сайт? Вы наверняка подумаете, что я какой-то спамер или еще хуже. Но вы вряд ли задумаетесь о том, что я и сам могу быть жертвой, а уж тем более вряд ли задумаетесь о том, что заражены были, к примеру, другие блоги на нашем общем виртуальном хостинге. Это действительно может отрицательно сказаться на репутации владельца блога. Мне кажется, вы можете представить себе такую картину.

После некоторого исследования, я обнаружил на сервере много лишнего барахла. Помните, я говорил, что в большинстве случаев хакеры заполучают доступ при помощи дыр? В моем случае все было не так.

Я обнаружил, что скачал троян с какого-сайта, который был запущен на моем компьютере на Windows 7. Многие люди хвастаются тем, что у них лучшие антивирусы: Kaspersky, Avast, Nod 32 и так далее. Позвольте сообщить вам, что я использовал большинство из них, и все они не смогли мне помочь.

Теперь вы, вероятно, задаетесь вопросом о том, что если Avast, настолько хорош, каким же образом мой компьютер был подвержен заражению? Отличный вопрос: я невероятно много сижу в интернете, а мой компьютер на ОС Windows запущен 24/7. Avast имеет автоматическую защиту, а блокировка сайтов включена постоянно. К сожалению, пару недель назад, после обновления Avast, я обнаружил баг, который отключил защиту с блокировкой сайтов. Я не заметил этого, или может быть даже проигнорировал, не думая о том, насколько все может быть серьезно. Я ошибался.

Я использовал Avast на 2-х своих компьютерах, работающих на Windows, уже на протяжении 1.5 лет и, судя по моим личным исследованиям, этот инструмент защищает от довольно большого количества гадостей. Ничто не идеально, но если бы мне пришлось выбирать антивирус еще раз, я бы все равно выбрал Avast.

После сканирования системы, я обнаружил, что мой ПК был заражен невероятно злобным руткит трояном. Руткиты – ужасны. За подробностями рекомендую обратиться к Google. Они прячутся, позволяя хакерам получить контроль над некоторыми программами и запускать без вашего ведома. В моем случае, у меня была возможность удалить руткит при помощи сканера от DrWeb(ссылка чуть ниже), но к сожалению, этот руткит также установил вредоносное ПО на мой сервер. Да, вы прочли все правильно. Давайте предположим, что на моем ПК есть троян, и я о нем не знаю. Я использую FTP-клиент вроде filezilla, чтобы авторизоваться на сервер. В этом случае троян способен украсть ваши данные авторизации, а затем напрямую загрузить вредоносное ПО на сервер.

Кого здесь можно винить? Новичка на вашем виртуальном хостинге? Вас самих? Хакера? Или антивирус? Давайте никого винить не будем, и вместо этого постарается быть ответственными и бдительными. На данный момент я не могу предоставить вам всеобъемлющего руководства о том, как устранить вредоносное ПО с сервера, так как, как я уже отмечал выше, в большинстве случаев вам легче будет просто воспользоваться услугами какого-нибудь специалиста. Я не говорю, что это невозможно сделать самостоятельно, я просто стараюсь лучше защитить ваши сайты и блоги на wordpress.

Сканирование, определение и устранение вредоносного ПО

Сначала просканируйте ваш ПК с помощью бесплатного сканера cureit от DrWeb и устраните все вредоносное ПО, которое найдете (если найдете). Ваш компьютер должен быть защищен в первую очередь, так как он может выступать в роли точки доступа, через которую злоумышленник проникает на ваш сервер

Защищаем WordPress от вредоносного ПО

Теперь, когда вы избавились от вредоносного ПО, которым был заражен ваш блог, можно приступить к установке нескольких плагинов и подкрутке некоторых кодов. Давайте приступим!Меняем пароли

Если ваш блог был заражен, есть большая вероятность того, что и ваш пароль был разоблачен. Авторизуйтесь в cPanel и смените все пароли. Старайтесь использовать символы в разном регистре, а также используйте специальные символы и цифры. Я рекомендую вам использовать все варианты. Этот же совет, я давал в статье про первые действия при взломе сайта.

После того, как разберетесь с паролями в cpanel, пришло время изменить пароль на вход в WordPress. Опять же, я рекомендую вам использовать уже что-то новое, уникальное. Кстати, чтобы не забыть пароли и хранить их в надежном месте, я рекомендую использовать менеджер паролей Касперского — Kaspersky Password Manager, он мне сильно упростил жизнь т.к. сам автозаполняет формы авторизации на сайта и в программах и шифрует всю базу паролей. Считаю, что не зря потратил на него 900 рублей 😉Создаем резервную копию всего блога на WordPress

Это самый важный этап, и его нельзя игнорировать. Я помню, как общался со специалистом по безопасности в интернете, и он сказал мне, что можно даже не бояться ничего, если в запасе есть резервная копия сайта. Я тогда замер на мгновение, и эта фраза отложилась у меня в памяти, потому что резервной копии у меня не было… Благо на тот момент мой блог был совсем маленьким, но я попытался представить, какой плачевной была бы ситуация, если бы это был блог с тоннами информации и контента.

Хотя на большинстве хостингов делают резервные копии информации с серверов, все же лучше подстраховаться. Здесь я приведу ссылку на статью Сергея, автора блога max1net.com. Там, подробная инструкция по регулярному бэкапу сайта.Устанавливаем плагины безопасности

Теперь, когда у вас есть полная резервная копия вашего блога на WordPress, вам можно не беспокоиться о чем-либо, так как вы всегда сможете восстановить нормальную версию. Теперь пришло время разобраться с плагинами для безопасности сайта.

1. WP Security Scanner

Это облегченный сканер от Website Defender. Установите его и просто пройдите по этапам. Здесь есть опция, позволяющая вам переименовать приставку таблиц в базе данных. Измените ее на что-то, что будет сложно угадать. Обычно WordPress устанавливается с приставкой wp_. Это облегчает хакерам задачу по выявлению слабых баз данных, посредством которых можно реализовать проникновение.

2. Better WP Security

Better WP Security включает в себя лучшие функции безопасности WordPress. Этот плагин способен предложить вам практически все необходимое, и он должен быть плагином №1 у каждого блогера. Спросите «почему?». Да потому что посредством всего одного клика вы сможете активировать многие необходимые функции безопасности системы для продвинутых пользователей, плагин сам создаст и модернизирует .htaccess таким образом, чтобы повысить безопасность вашего блога. Вам не придется вручную создавать .htaccess и заботиться о кодах. Позвольте плагину сделать все за вас.

После установки и активации плагина, нам нужно будет сделать еще кое-что. Прежде всего, вам нужно будет в один клик включить «secure from basic attack», и посмотреть, сколько зеленых и синих пунктов вам будет отображено. Оба цвета сообщают, что все ок! Зеленый цвет отвечает за отличную защиту, а синий как бы говорит вам, что вы можете сделать этот пункт зеленым, но тогда не будут работать некоторые плагины и поэтому можно оставить все на своем месте. Красный же цвет говорит об опасности.

Теперь кликните по вкладке «hide backend» и включите эту опцию. Функция «hide backend» изменяет URL, по которой вы можете осуществить доступ к внутреннему интерфейсу WordPress.

Если вы только что установили свежую версию WordPress, то я рекомендую вам кликнуть по вкладке «Content Directory», и изменить название директории. Это прибавит еще один уровень безопасности. Но делать это стоит только если ваш блог абсолютно новый! Помните, что если вы измените директорию на уже работающем блоге, то большинство ссылок перестанет работать.

Основная задача здесь заключается в том, чтобы изменить коды для повышения безопасности. Поиграйте с опциями, и посмотрите, какой вариант вам подходит больше всего. Например, я могу изменить все синие пункты на зеленые, так как это не повлияет на работу моего блога или установленных плагинов. Тем не менее, те же настройки могут существенно сказаться на работе вашего блога или установленного шаблона. Как я уже и сказал, здесь отлично работает метод проб и ошибок. Я сегодня рассказал вам о важных шагах, и только от вас зависит – сделаете вы их или нет.

Скачиваем .htaccess и robots.txt

Сегодня я также решил поделиться в вами отличным файлом .htaccess. Вы можете скачать его бесплатно, и загрузить в свой корневой каталог с сайтом. Пожалуйста, не забудьте его отредактировать в соответствии с вашими требованиями. Не все блоги и сайты работают по одинаковому принципу. Но мне кажется, что он будет работать нормально, и если вы используете плагин better wp security, то вам он даже не понадобится. Тем не менее, я сюда включил еще некоторые коды, которые плагин не создаст самостоятельно, так что вы можете загрузить этот файл в корневой каталог, а затем позволить плагину отредактировать его. Выбор за вами!

Вердикт

Я даже не знаю, радоваться мне или горевать по поводу того, что мои блоги взламывают и подвергают заражению. Иногда я думаю, что если бы мой блог не был взломан, то я бы и не задался идеей написать подобную статью, и тогда мои читатели бы не узнали о моем опыте, ведь все, что я пишу – это мой личный опыт и пройденные этапы в жизни и нашем общем деле. Как я уже говорил ранее, не существует полноценного гарантированного способа защитить ваш блог, но если предпринимать хоть какие-нибудь шаги для его защиты – у вас все получится. У вас уйдет не больше пары часов на то, чтобы поделать все, что описано в этой статье, и в дальнейшем это принесет вам огромную выгоду! Теперь идите, и защищайте свой блог от злодеев!

great-world.ru