Блог // Что делать, если сайт на Wordpress взломали. Взломали сайт на wordpress

Как очистить сайт на Wordpress, если его взломали

Ваш сайт на Wodrpress взломали? Не паникуйте, мы расскажем, как удалить вредоносный код, бэкдоры и вирусы с вашего сайта. Давайте разбираться по порядку.

Если вы подозреваете, что сайт взломали, сначала нужно убедиться в том, что его действительно взломали. Часто администраторы сайта говорят, что сайт взломали, когда он начинает вести себя не так, как положено (вследствие ошибок в шаблоне или плагине) или когда видят сотни комментариев со спамом, но это не так.

Ваш сайт был взломан, если:

- Вы видите, что в заголовке или подвале сайта появляется реклама порнографии, лекарств, казино, незаконных услуг и т.п. Часто он может быть незаметен для пользователя (например, чёрный текст на чёрном фоне), но поисковые системы видят его.

- Вы обнаруживаете страницы, которых не должно быть на вашем сайте или которые выглядят подозрительно, выполнив поиск по запросу site:вашсайт.ru.

- Пользователи говорят вам, что с вашего сайта их переадресовывает на подозрительные и вредоносные сайты. Уделите этому особое внимание, поскольку многие атаки будут обнаруживать, что вы являетесь администратором сайта и не будут показывать ничего подозрительного. Вредоносный или рекламный код будет показываться только посетителям или роботам поисковых систем.

- Вы получаете уведомления от провайдера о том, что на сайте зафиксирована подозрительная активность, рассылается спам, создаётся повышенная нагрузка на процессор. Злоумышленники могут как рассылать спам с вашего сайта, так и указывать в рассылках адреса фишинговых страниц или страниц с переадресацией, созданных на вашем сайте. Это делается для того, чтобы фильтры спама не обнаруживали письма.

После того, как вы убедились, что сайт взломали, незамедлительно сделайте резервную копию вашего сайта. Используйте FTP, панель управления вашего провайдера или плагин для WordPress и скачайте себе полную резервную копию сайта. Причина в том, что многие провайдеры немедленно удалят ваш сайт если вы сообщите, что он был взломан, или это обнаружит их антивирус. Звучит безумно, но это стандартная процедура, которая позволяет защитить их сеть от проникновения злоумышленников.

Не забудьте сделать резервную копию базы данных. Создание полной резервной копии сайта должно быть самым первым вашим действием. Только после этого можно переходить к следующим шагам по очистке сайта от вредоносного кода. Теперь вы хотя бы будете уверены в том, что у вас есть копия сайта и вы не потеряете всё.

Вот несколько основных правил, которые не следует забывать при очистке вашего сайта от вредоносного кода:

- Как правило, вы можете удалить содержимое директории wp-content/plugins/ без потери данных и функционала сайта. Это связано с тем, что это файлы плагинов, которые можно восстановить, и WordPress автоматически обнаружит, что вы удалили плагин и отключит его. Помните, что удалять нужно все содержимое папки wp-content/plugins, а не просто отдельные файлы. Если вы просто удалите несколько файлов плагина, сайт может перестать работать.

- Как правило, в папке wp-content/themes вашего сайта используется только одна директория. Если вы знаете, какая тема используется на сайте, все остальные папки можно смело удалять. Исключение составляют «дочерние темы«, в этом случае сайт может использовать две папки, собственно дочерней и родительской темы.

- Как правило, в папки wp-admin и wp-includes не добавляются новые файлы. Поэтому если вы обнаруживаете новые файлы в этих папках, велика вероятность того, что это вредоносный код.

- Проверьте наличие старых резервных копий или установленных версий WordPress. Мы часто сталкиваемся с тем, что сайт взломан несмотря на то, что администратор заявляет, что WordPress, все плагины и темы регулярно обновляются, и даже установлен плагин для защиты сайта. При этом разработчики или администраторы хранят старую копию в папке типа ‘old/’, которая доступна из внешней сети. Эта резервная копия не поддерживается, даже если сайт защищен. Поэтому злоумышленники могут воспользоваться уязвимостями в старом коде и получить доступ к основному сайту. Поэтому никогда не оставляйте старые файлы WordPress на работающем сервере. Если такие файлы всё же есть и ваш сайт взломали, проверьте сначала именно эти копии.

Если у вас есть доступ по SSH к вашему серверу, подключитесь к нему и выполните следующую команду, чтобы найти все файлы, которые были изменены в течение последних 2 дней. Обратите внимание, что точка указывает на текущую папку. Эта команда будет выполнять поиск в текущей директории и во всех поддиректориях. (Чтобы узнать текущую директорию, выполните команду pwd в консоли SSH).

Также можно указать определенную папку напрямую:

find /home/имя_пользователя/сайт/ -mtime -2 -lsМожно расширить поиск и найти все файлы, изменненые за последние 10 дней:

find /home/имя_пользователя/сайт/ -mtime -10 -lsЕсли измененных файлов не обнаружено, постепенно увеличивайте количество дней, пока не начнёте видеть изменения. Если вы ничего не меняли с момента взлома, вероятно, что вы увидите именно те файлы, которые изменил злоумышленник. Теперь вы можете самостоятельно изменить их и удалить вредоносный код. Это наиболее эффектиный и простой способ найти зараженные файлы.

Ещё один полезный инструмент, доступный по SSH — это ‘grep’. Команда позволяет осуществить поиск по содержимому файлов. Например, для того, чтобы найти все файлы, содержащие строку base64 (часто используется злоумышленниками) нужно выполнить следующую команду:

grep -ril base64 *В результате вы увидите только имена файлов. Чтобы увидеть полный путь, опустите параметр «l»:

Помните, что строка «base64» может использоваться и в обычном коде. Перед тем, как удалять что-либо, убедитесь, что удаляемый файл не используется в теме или плагине. Более узкий поиск будет выглядет так:

grep --include=*.php -rn . -e "base64_decode"Эта команда рекурсивно ищет строку «base64_decode» во всех файлах, заканчивающихся на .php, и выводит номера строк, чтобы можно было легко найти, в каком контексте используется команда в файле.

После очистки множества заражённых сайтов вы заметите определенные шаблоны размещения вредоносного кода. Одно из мест, куда хакеры заливают бэкдоры и вирусы — папка загрузов WordPress (uploads). Приведенная ниже команда позволит вам найти все файлы в папке загрузок, которые не являются картинками. Для удобства сохраним список в файл «uploads.log» в текущей папке.

find public_html/wp-content/uploads/ -type f -not -name "*.jpg" -not -name "*.png" -not -name "*.gif" -not -name "*.jpeg" >uploads.logВ принципе, двух команд “grep” и “find” достаточно для очистки всего сайта. Всё настолько просто!

Чтобы Google Chrome не показывал предупреждение о небезопасном содержимом, нужно удалить сайт из списка Google Safe Browsing. Для этого выполните следующие действия

- Войдите в Инструменты вебмастера Google.

- Если вы ещё не добавили ваш сайт в консоль поиска, добавьте его.

- Подтвердите владение сайтам согласно инструкции Google.

- Выберите сайт на главной странице консоли поиска.

- В левом меню выберите Security Issues.

- Нажмите Request a review.

Если вы смогли исключить сайт из списка Google Safe Browsing — это большой шаг. Вам нужно создать список всех антивирусов, которые заявляют о том, что сайт небезопасен. Затем зайдите на сайты производителей Лаборатории Касперского, ESET, McAfee’s Site Advisor и такк далее. На каждом сайте вам нужно найти инструкцию о том, как исключить свой сайт из списка опасных. Обратите внимание на слова «ложное срабатывание», «удалить сайт» и т.п.

Перейдите по следующей ссылки, изменив в ней ссылку на ваш сайт.

http://www.google.com/safebrowsing/diagnostic?site=http://вашсайт.ru/

На странице вы увидите результаты проверки с подробной информацие о текущем состоянии вашего сайта, почему он находится в списке вредоносных и фишинговых сайтов Google (на самом деле, это два списка) и что нужно делать дальше.

После того, как вы закончите очистку сайта от вирусов, нужно защитить его, чтобы взлом не повторился. Вот что нужно сделать:

- Поменяйте все пароли доступа к панели управления хостингом, базе данных и WordPress

- Пароли должны быть достаточно сильными и неочевидными. Не используйте один и тот же пароль на разных сайтах.

- Регуляно обновляйте WordPress и все плагины и темы. Это очень важно для защиты сайта.

- Удалите все старые установки, резервные копии и другие файлы, не имеющие отношения к WordPress с вашего сервера.

- Установите Wordfence или другой плагин для защиты сайта и выполняйте регулярные проверки.

Если у вас возникли проблемы с очисткой взломанного сайта — обращайтесь, мы с радостью поделимся своим опытом

Поделиться ссылкой:

Понравилось это:

Нравится Загрузка...

Похожее

wpon.ru

Взломали Wordpress. Что делать? | GB: Блог о Wordpress и веб-разработке

Сегодня утром я был неприятно удивлен, когда зашел на свой блог, который работает на движке WordPress. На главной недвусмысленно написано — “Hacked by Seif Jelidi”. В админку естественно не попал, пароль и логин не подошли.К моему счастью, на контактную почту стоит такой пароль, что я сам его периодически забываю, поэтому штатными средствами я восстановил доступ. Но куда бежать и что делать, если взломали WordPress, как защитить блог — об этом я расскажу сегодня.

Восстановление доступа в админку WordPress

В WordPress есть опция восстановления пароля по E-mail, ей и воспользуемся:

Если взлом был целенаправленным (в моем случае это не так, к счастью), высока вероятность того, что адрес контактной почты тоже будет изменен и получить пароль таким образом будет невозможно. Или другой вариант — адрес не поменяли, но сменили пароль контактного почтового ящика и к нему тоже нет доступа (используйте разные пароли — проблем будет намного меньше).

Если удалось восстановить пароль таким образом — отлично. Меняем все пароли (админка сайта, почтовый ящик и желательно к панели управления хостингом) и делаем полный бэкап сайта. Если не удалось восстановить пароль — все немного хуже, но тоже не смертельно. Будем воздействовать напрямую на базу данных MySQL и редактировать таблицы. Готовы?

Восстановление пароля с помощью phpMyAdmin

Заходим в панель управления хостингом (Все смогли зайти? Я предупреждал о разных паролях) и находим там phpMyAdmin. Это такая чудесная штука, которая позволяет управлять таблицами базы данных вашего сайта. Находим таблицу “wp_users” и жмем кнопку “Обзор”.

Видим список пользователей сайта. В моем случае пользователь один и пароль зашифрован. Да он нам собственно и не нужен, мы его поменяем.

Жмем кнопку “Редактировать” и попадаем в окно редактирования

На картинке показан порядок действий. Да, небольшое уточнение — пароль вводим в нормальном, человеческом виде. Система сама зашифрует его, как нужно, используя указанное шифрование.

После сохранения нового пароля можно попробовать залогиниться в админку — все получится.

Доступ к сайту восстановили — меняем внутри контактный адрес электронной почты. Как восстанавливать доступ к почте — отдельный вопрос, который я рассмотрю в другой раз. Обычно достаточно привязать ящик к номеру мобильного и можно спать спокойно. Я с основным адресом так и сделал, чего и вам советую. Опять же, не забывайте делать своевременные бэкапы, это избавит в дальнейшем от многих проблем. Бэкап вообще хорошая штука

Отдельная тема для разговора — что делать для того, чтобы максимально усложнить жизнь взломщикам и прочим хулиганам?

- Первое — использовать разные и максимально сложные пароли. Помните — пароль от административной части это фактически единственная защита сайта от злоумышленника. От серьёзного, заказного взлома не защитит, к сожалению, но заставит искать обходные пути, что может отпугнуть молодых “кулхацкеров”

- Второе — сохраняйте резервные копии. Комментарии излишни.

- Третье — периодически проверяйте компьютер, с которого происходит вход в админку, на наличие вирусов. Кейлоггеры — весьма вредная штуковина. При малейшем подозрении на вирус, троян или непонятных движениях на сайте (вход с неизвестных IP, непонятные файлы в корне) — полная смена паролей. Может быть это звучит несколько параноидально — зато очень успешно работает. Кстати, проверить файлы на изменение можно при помощи плагина к WordPress belavir (php MD5). Он проверяет контрольную сумму файлов и показывает, какие файлы менялись. И если вы их не меняли — это первый “звоночек” о необходимости проверки этих самых файлов.

Тему защиты от взлома я немного затронул в этой статье. Вот основные сведения, которые могут направить вас на верный путь. А еще лучше — не доводить до такого. Если что-то осталось непонятным или что-то не получается — вэлкам в комментарии или почту, постараюсь помочь с вашей проблемой

Удачного вам дня

gering111.com

Что делать, если сайт на Wordpress взломали

Обычно сайты взламывают для рассылки спама, размещения на сайте специальных страниц для индексации поисковыми системами или добавляют на страницы сайта ссылки.

Было время когда большинство вредоносного кода с легкостью могли определить антивирусы или сканеры. Сейчас же, код может быть очень хорошо скрыт и чтобы удалить его, придется проверять код сайта вручную.

В статье мы рассмотрим варианты как обнаружить и удалить вредоносный код на сайте с CMS Wordpress.

1. Проверка кода с помощью сканера вредоносного кода «AI-Bolit»

Сканер может определить различные вариации вставок. Когда к нам обращается клиент, первым делом мы проверяем его сайт с помощью этого сканера. Запускать проверку можно через веб или через CLI.

Скачать сканер можно по ссылке https://www.revisium.com/ai/

Для запуска в CLI, нужно скачать и распаковать сканер, зайти в папку “ai” и выполнить команду:

php ai-bolit.php –report=/home/uxxx/report.html –path=/home/uxxx/domains/вашдоменУстанавливать AI-Bolit желательно в корень ноды, чтобы к нему не было доступа из web. Отчеты, желательно размещать также не в папках доменов, для просмотра скачивать на компьютер.

2. Проверка учетных записей на сайте

Нужно проверить были ли созданы злоумышленником учетные записи с уровнем доступа «администратор» и удалить их.

3. Восстановление ядра CMS, плагинов и тем

Это не быстрый путь, нужно будет определить версию Wordpress, плагинов и тем, скачать оригинальные версии с https://wordpress.org/ и заменить их на хостинге.

- Версия ядра CMS Wordpress /wp-admin/about.php

- Версии плагинов указаны на странице /wp-admin/plugins.php

- Версии тем на странице /wp-admin/themes.php ( нужно кликнуть на нужную тему )

Если вы скачивали плагины или темы не с официального сайта, желательно еще раз сделать проверку кода сканером.

4. Обновление ядра, плагинов, тем

Важно чтобы установленные плагины и темы были актуальной версии. Поэтому нужно обновить обязательно ядро, плагины и темы.

Большинство тем, которых нет на официальном сайте уже идут с вредоносным кодом. Советуем вам скачивать дополнительные инструменты только с официальных источников.

Это базовые шаги которые действительно должны помочь удалить вредоносный код. Если вы знаете дополнительные инструменты, будем рады если вы добавите их в комментариях.

elasticweb.org

Взломан сайт на Wordpress - что делать?

В субботу я допоздна работал над нашим семейном сайтом — вот уже в течении двух-трех недель я перебрасывал содержимое с простого html на платформу WordPress. И вот встав утром в воскресенье 25 сентября 2011 я решил кое-что подправить, пока не забыл. Ввожу адрес нашего сайта, но вместо него появляется экран с надписью: «Сервер взломан…» на черном, траурном фоне, еще была информация что взломали его хакеры какой-то организации. Неужели сайт взломан? Я пробую еще раз, может какая-то ошибка? То же самое — черный экран… Я растерялся т.к. с таким в жизни я встречаюсь первый раз, тем более это не простые страницы html, а система CMS WordPress с php кодированием, скриптами — т.е. я могу этим пользоваться, но как все работает детально не понимаю. Правда я быстро понял, что каким-то образом изменили index.php (после того как его скачал и посмотрел).Полазив по интернету я с удивлением узнал, что такое случается часто — в компьютер внедряется вирус типа iframe. Задача этого вируса похищать пароли из ftp клиентов. Суть в том, чтобы использовать эти же пароли чтобы заменить некоторые файлы (страницы) сайта на свои, чаще всего стартовые страницы. Меня как врача удивило то, что найти эту троянскую программу нелегко т.к. она часто видоизменяется и поэтому его часто пропускают противовирусные программы. Кроме того она не может полноценно действовать в одиночку и может быть задействованы еще вирусные программы — ну чем не вирус гепатита дельта?

Вирус гепатита D - дефектный РНК-вирус. Важнейшей особенностью возбудителя является его зависимость от наличия вспомогательного вируса - вируса гепатита B. Только при его наличии в организме человека возможна репликация возбудителя дельта-инфекции - т.е. заболевание.

Вирус гепатита D - дефектный РНК-вирус. Важнейшей особенностью возбудителя является его зависимость от наличия вспомогательного вируса - вируса гепатита B. Только при его наличии в организме человека возможна репликация возбудителя дельта-инфекции - т.е. заболевание.И что же теперь делать?Я выполнил следующие действия, как многие рекомендуют:

- Сразу же поменял пароль ftp доступа через c-panel

- Проверил базу — там изменений не нашел.

- Скачал на компьютер дистрибутив моей версии WordPress (в моем случае это была версия 3.2.1).

- Установил другой фтп клиент и через него полностью переписал на сайте папки wp-admin и wp-includes. Нашел также, что есть еще инфицированный index.php в папке темы — его тоже удалил и заменил на новый. Сайт заработал! У нас сайт на трех языках, для этого тогда был установлен плагин qTranslate. Для его корректной работы были внесены изменения в некоторых файлах темы, поэтому я просто не смог сразу все там заменить.

- Установил плагин TAC (Theme Authenticity Checker) и проверил темы — ничего подозрительного плагин не нашел.

- Сканировал полностью компьютер установленной у меня программой AVAST. И вот он нашел вирус iframe в одной из папок, принадлежащей к браузеру Firefox. А ведь сразу он его не нашел!

И вот я понял как все произошло… Ночью я искал данные по одному из репрессированных родственников в 30 годах. Вводя его ФИО в Google я выходил на русскоязычные сайты с разными архивами репрессированных. Гугль выводит ссылки согласно поиску, не всегда понятно, что ты был на таком-то сайте, т.к. ссылки на одном и том же сайте могут быть разные (разные документы). Так вот я помню что два или три раза Гугль останавливал загрузку одного и того же сайта, уведомляя, что тот сайт заражен. Ругался один раз и AVAST. Видимо где-то там FireFox и подцепил эту заразу. Далее, как уже говорил что две-три недели я переделываю сайт. Я начал интенсивно использовать Total Commander чтобы перезагрузить сотни фотографий и других файлов, при этом конечно прописал пароль доступа к FTP, проигнорировав предупреждение (которое там же и написано).

Выводы:

- Не хранить пароли в FTP клиентах и по возможности в других клиентах.

- После того как Вы наладили работоспособность сайта, установили его структуру итп. Скачать резервную копию всего сайта, а не только базы. Это особенно важно тем, кто изменяет файлы (т.е. они отличаются от исходных), например при работе с qTranslate.

На WordPress периодически сохранять базу на всякий случай, это можно сделать при помощи плагина WordPress Database Backup. Можно сделать так, чтобы на почту приходила резервная копия через определенное количество дней.

Ну и несколько интересных моментов из истории…В 2006-2007гг. некоторые владельцы сайтов начали обнаруживать, что их сайты взломали, т.е. при заходе на сайт появлялись или пустые страницы или как я описал выше итп. Или они просто обнаруживали лишний код на страницах… А так как пользователи не обнаруживали у себя вирус троян, то естественно все обвинения шли в сторону хостера. В смысле, что это проблема той организации (у них вирус), которая предоставила место под сайт. Тогда было установлено, что троян устанавливает на стартовых страницах (index.html, index.php итд) код типа: iframe src=http://а тут ссылка на сайт где «сидит и ждет» вирус. Причем эти проблемы часто достигали масштабов эпидемий.

deyneko.com

Wordpress сайт взломан или сайт заражен. Что делать? Ч1

Дается перевод статьи «FAQ My site was hacked», в которой разработчики WordPress советуют что делать, если Ваш сайт взломан или сайт заражен.

В настоящее время число зараженных или взломанных сайтов неуклонно растет с каждым днем. Сервисы для веб-мастеров поисковых систем Яндекс и Google не всегда выявляют заражение явно инфицированных сайтов, а если и выявляют, то зачастую не могут подсказать, какой файл и чем заражен. Правда, при определенном упорстве из Google, оказывается, можно кое какую информацию выжать. Антивирусные WP плагины повергают в ужас новичков обилием выдаваемой излишней информации. Бедные домохозяйки, столкнувшись с проблемой заражения своих новорожденных блогов, не спят ночами, выковыривая из своих любимых чад вредоносный код, который к следующей ночи с завидным упорством возвращается. В рунете я не нашел четких инструкций по действиям в подобных ситуациях. Информация есть, но каждый предлагает свои пути решения, которые не всегда ведут к желаемому результату.

В помощь пострадавшим здесь приводится мой перевод первой части статьи “ FAQ мой сайт был взломан” от разработчиков WordPress.

FAQ Мой сайт был взломан

Помогите, Я думаю, что я был взломан

Итак, Вы аккуратно установили WordPress, Вы сделали, чтобы сайт выглядел точно так, как Вам нравится с достойной темой, Вы, может быть установили некоторые замечательные плагины , и Вы создали несколько хороших постов и страниц. Короче говоря, Вы вложили много сил и времени в Ваш сайт.

Затем, в один прекрасный день, Вы загружаете Ваш сайт в браузере, и обнаруживаете, что его там нет, или он перенаправляет на порно сайт, или сайт полон рекламы стимулирующих препаратов. Что делать?

Некоторые меры, которые должны быть предприняты

- Сохранять спокойствие Вы должны сохранять спокойствие, чтобы иметь возможность справиться с этой ситуацией. Во-первых, прежде чем реагировать на любые инциденты нужно успокоить себя до такой степени, чтобы быть уверенным, что не совершаете ошибок. Мы серьезно относимся к этому.

- Сканирование Вашего персонального компьютера. Иногда вредоносный код попадает на сайт с зараженного персонального компьютера. Убедитесь, что Вы выполнили полную антивирусную проверку на локальном компьютере. Некоторые вирусы способны обнаруживать антивирусное ПО и скрываются от него. Поэтому может быть нужно попробовать другой антивирус. Этот совет в целом относится только к ОС Windows. Если у вас нет антивирусного программного обеспечения, установленного на Вашем компьютере, Вы можете использовать ClamAV для Windows-ПК или ClamXav для Mac. ClamAV также доступен для Linux и BSD систем.

- Обратитесь к вашему хостинг-провайдеру. Взлом может повлиять не только на Ваш сайт, особенно если у Вас совместно используемый хостинг. Стоит выяснить у Вашего хостинг-провайдера, какие предпринимаются меры, или должны быть предприняты. Ваш хостинг-провайдер может также быть в состоянии подтвердить, что взлом является действительно взломом или нарушением в обслуживании, например.

- Меняйте пароли. Изменените пароли для доступа на блог, доступа на хостинг и к MySQL

- Измените свой секретный ключ. Если они украли пароль и могут войти в Ваш ??блог, даже если Вы смените пароль, они останутся способными войти. Как? Потому что их куки остаются в силе. Чтобы отключить их, вы должны создать новый набор ключей. Посетите WordPress генератор ключа для получения нового случайного набора ключей, а затем перезапишите новые значения в Ваш wp-config.php файл

- Сделайте резервную копию того, что у Вас осталось. Если ваши файлы и базы данных все еще ??на месте, сделайте их резервные копии, так что Вы можете исследовать их позже на досуге, или восстановить их, если Ваша попытка очистки оказалась неудачной. Удостоверьтесь, что обозначили их как резервные копии взломанного сайта, хотя …

Продолжение следует

bezopasnostpc.ru

Руководство для начинающих по восстановлению взломанного сайта на WordPress

Интерфейсы сохраняют порядок вещей, но не ускоряют рост - функции же ускоряют. (Алан.Дж.Перлис)

Печальная реальность о запуске веб-сайтов, что иногда они могут быть взломаны. Имея наш взломанный сайт WordPress один раз в прошлом, мы точно знаем, какой стресс это может быть. Не говоря уже какое влияние она оказывает на ваш бизнес и читательскую аудиторию. За последние несколько лет, мы помогли сотням пользователей восстановить свои взломанные сайты WordPress в том числе несколько известных фирм. В этой статье мы поделимся с вами шаг за шагом руководство о восстановлении вашего взломанного сайта WordPress.

Печальная реальность о запуске веб-сайтов, что иногда они могут быть взломаны. Имея наш взломанный сайт WordPress один раз в прошлом, мы точно знаем, какой стресс это может быть. Не говоря уже какое влияние она оказывает на ваш бизнес и читательскую аудиторию. За последние несколько лет, мы помогли сотням пользователей восстановить свои взломанные сайты WordPress в том числе несколько известных фирм. В этой статье мы поделимся с вами шаг за шагом руководство о восстановлении вашего взломанного сайта WordPress. Что нужно знать, прежде чем начать восстанавливать сайт на WordPress

В первую очередь, независимо от того, какую платформу вы используете, WordPress, Drupal, Joomla и т.д. – любой сайт может быть взломан!

Когда ваш сайт на WordPress взломают, вы можете потерять свой рейтинг в поисковых системах, разоблачить ваших читателей с помощью вируса, ваша репутация будет запятнана из-за перенаправления на порно сайты или других плохое соседство сайтов, и еще хуже, потерять весь данные сайта.

Если ваш сайт является бизнесом, то безопасность должна быть одним из главных приоритетов!

Вот почему крайне важно, чтобы у вас была хорошая хостинговая компания для вашего сайта на WordPress. Если вы можете себе это позволить, то лучше использование управляемого хостинга на WordPress.

Убедитесь , что у вас всегда есть хорошее решение для резервного копирования WordPress, такие как BackupBuddy или другое.

И последнее, и, пожалуй, самое главное, иметь надежное брандмауэр веб -приложение, как плагин AIO WP Security & Firewall. Мы используем этот плагин на наших веб-сайтах.

Вся вышеуказанная информация является приоритетом, если вы еще не были взломаны, то скорее всего, если вы читаете эту статью, вы, вероятно, пока не слишком поздно, добавите некоторые меры предосторожности, которые мы упоминали выше. Поэтому, прежде чем делать что-либо, оставайтесь спокойным, как вы можете.

Давайте посмотрим на шаг за шагом руководство о том, как исправить ваш взломанный сайт на WordPress.

Шаг 0 – иметь профессионала, который сделает это для вас

Безопасность является серьезным вопросом, и если вас не устраивает дело с кодами и серверами, то это почти всегда лучше иметь профессионала, чтобы это сделать.

Зачем? Поскольку хакеры скрывают свои сценарии в нескольких местах, что позволяет коду возвращаться снова и снова.

Хотя мы покажем вам, как найти и удалить их позже в этой статье, многие люди хотят, чтобы иметь душевное спокойствие, зная, что эксперт надлежащим образом очистит их веб-сайт.

Эксперты в области безопасности, как правило взимают плату от $ 100 до $ 250 в час, и является дорого для малого бизнеса или отдельного предпринимателя.

AndreyEx использует собственную защиту и ежедневно блокируют несколько атак на наш сайт.

Для всех людей, кто хочет сделать самим, просто следуйте инструкциям, приведенным ниже, чтобы очистить ваш взломанный сайт на WordPress.

Шаг 1. Определение взлома

При работе со взломом веб-сайта, вы находитесь под большим напряжением. Постарайтесь сохранять спокойствие и записывать все, что вы можете о взломе.

Ниже приведен хороший контрольный список, чтобы бежать его:

- Вы можете войти в свою панель администратора WordPress?

- Перенаправляет ли ваш сайт WordPress на другой веб-сайт?

- Содержит ли ваш сайт WordPress незаконные ссылки?

- Считает ли Google ваш сайт небезопасным?

Запишите список, потому что это поможет вам, когда вы будете говорить с вашей хостинговой компанией, или идите вниз, чтобы исправить ваш сайт.

Кроме того, важно, чтобы вы изменить свои пароли, прежде чем начать очистку. Вы также должны изменить свои пароли, когда вы закончите очистку от взлома.

Шаг 2. Держите связь с вашей хостинг компанией

Большинство хороших хостинг-провайдеров являются очень полезными в таких ситуациях. Опытный персонал, который имеет дело с такого рода вещами на ежедневной основе, и они знают, что их хостинг-среду, которая означает, что они могут решить лучше вас. С начала, свяжитесь с веб-хостингом и следуйте их указаниям.

Иногда взлом может повлиять не только ваш сайт, если вы находитесь на виртуальном хостинге. Ваш хостинг – провайдер может также быть всостоянии предоставить Вам дополнительную информацию о взломе, например, как она возникла, где бэкдор скрывается и т.д. Это исходя из нашего опыта, когда происходит нечто подобное.

Вам даже может повезти, и хостинговая компания сама может очистить взлом для вас.

Шаг 3. Восстановление из резервной копии

Если у вас есть резервные копии для вашего сайта на WordPress, то это может быть лучше, чтобы восстановить из более ранней точки, когда сайт не был взломан. Если вы можете сделать это, то вы золотой.

Тем не менее, если у вас есть блог с ежедневным содержанием, то вы рискуете потерять посты блога, новые комментарии и т.д. В тех случаях, взвесить все за и против.

В худшем случае, если у вас нет резервной копии, или ваш веб-сайт был взломан в течение длительного времени, и вы не хотите потерять содержимое, то вы можете вручную удалить взлом.

Шаг 4. Сканирование вредоносных программ и удаление

Посмотрите на свой сайт WordPress и удалите все неактивные темы WordPress и плагины. Чаще всего, это где хакеры скрывают свои коды.

Backdoor

Backdoor относится к способу обхода аутентификации и получить возможность удаленного доступа к серверу, оставаясь при этом незамеченным.

Большинство умных хакеров всегда загружают Backdoor первым. Это позволяет им получить доступ даже после того, как найден и удален вредный плагин.

После того, как вы проследовали нашим рекомендациям, теперь идите вперед и сканируйте ваш сайт от взломов.

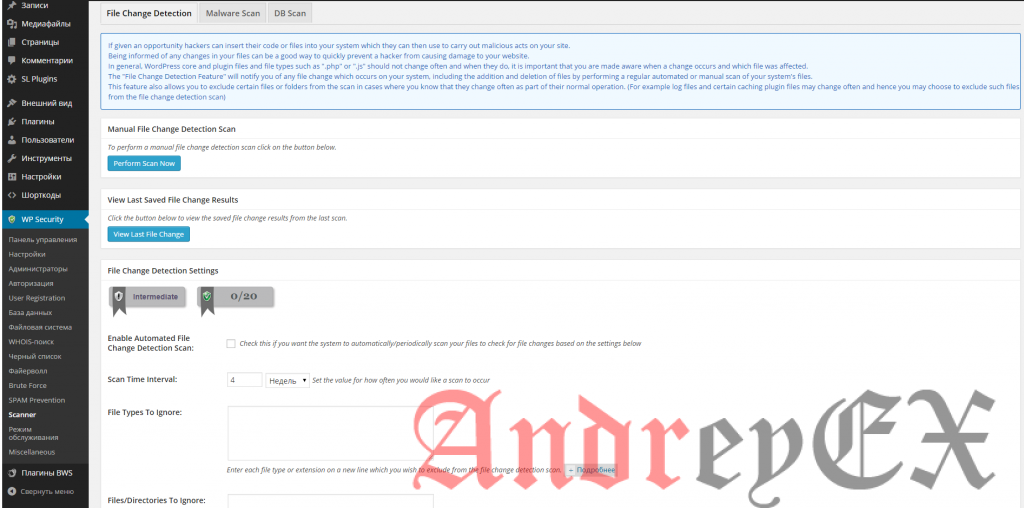

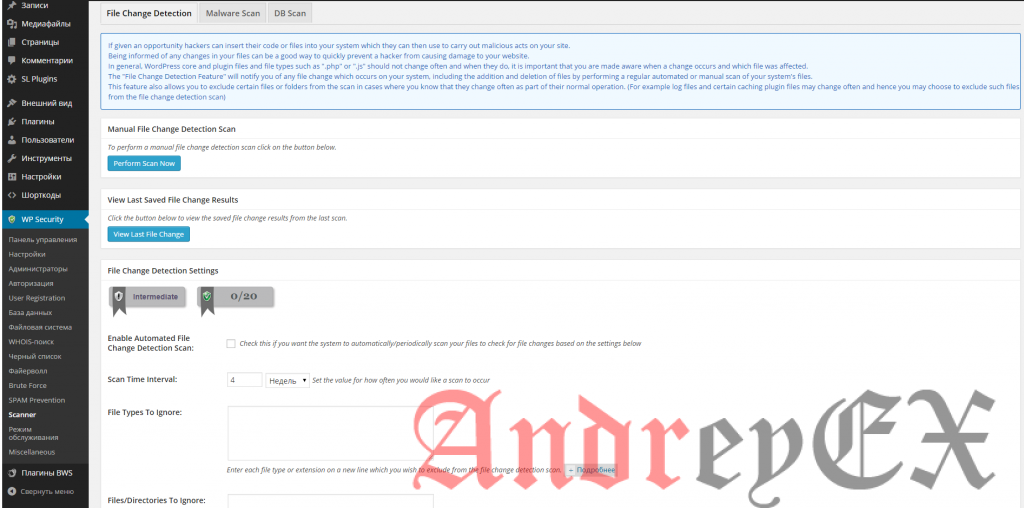

Вы должны установить следующий бесплатный плагин на вашем сайте: AIO WP Security & Firewall.

Когда вы установите его, WP Security сообщит вам о состоянии CMS WordPress, о её уровне безопасности.

Внимание

Наиболее распространенными местами являются каталоги темы и плагины, каталог загрузки, wp-config.php, wp-include и файл .htaccess.

Далее запускаем проверку файлов с помощью сканера WP Security и он отобразит результаты.

Если он нашел вредные коды, то вас есть два варианта для фиксации хака. Вы можете либо вручную удалить код, или вы можете заменить этот файл с исходным файлом с помощью использования FTP-клиента.

Например, если они изменили ваши основные файлы WordPress, то надо повторно загрузить абсолютно новый WordPress файлы из свежей загрузки или все файлы WordPress затронутые взломом.

То же самое для ваших файлов темы. Скачать свежую копию и заменить поврежденные файлы новыми. Не забывайте делать это, только если вы не вносили изменения в вашей теме WordPress иначе вы потеряете их.

Повторите этот шаг для всех затронутых плагинов также.

Вы также хотите, должны убедиться, что ваша тема и папка плагинов соответствует исходным. Иногда хакеры добавляют дополнительные файлы, которые выглядят как имя файла плагина, и легко можно игнорировать такие как: hell0.php, Adm1n.php и т.д.

У нас есть подробное руководство о том, как найти лазейку в WordPress и удалить ее.

Продолжайте повторять этот шаг, пока хак не исчезнет.

Шаг 5. Проверьте права доступа пользователей

Посмотрите в разделе пользователей в WordPress, и убедитесь, что только вы и доверенные члены вашей команды имеют доступ администратора к сайту.

Если вы видите подозрительного пользователя там, то удалите его.

Прочитайте наше Руководство для начинающих по роли пользователей WordPress.

Шаг 6. Изменить секретный ключи

Начиная с WordPress 3.1, WordPress генерирует набор ключей защиты, которые шифрует пароли. Теперь , если пользователь украл ваш пароль, и они по -прежнему входят на сайт, то они будут оставаться в системе , потому что их куки будут действительны. Для того, чтобы отключить куки, вы должны создать новый набор секретных ключей. Вам нужно создать новый ключ безопасности и добавить его в свой файл wp-config.php.

Шаг 7. Изменить ваши пароли

Да, вы изменили пароли на шаге 1. Теперь сделайте это снова!

Вам необходимо обновить пароль на сайт WordPress, Cpanel / FTP / пароль MySQL, и в основном где-нибудь еще, что вы использовали этот пароль.

Мы настоятельно рекомендуем использовать надежный пароль. Читайте нашу статью о лучшем способе для управления паролями .

Если у вас есть много пользователей на вашем сайте, то вы можете вызвать сброс пароля для всех из них.

Движение вперед – Повышение уровня защиты вашего WordPress сайта

Это должно работать, не говоря, что нет более высокого уровня безопасности, чем наличие хорошего решения для резервного копирования на месте. Если у вас до сих пор нет, то, настройте сейчас резервную копию вашего сайта ежедневно.

Помимо этого, здесь есть еще несколько вещей, которые вы можете сделать, чтобы лучше защитить ваш сайт – вы должны сделать столько, сколько вы можете!

- Настройка брандмауэра веб – сайта и системы мониторинга – WP Security является поставщиком, который мы используем, потому что в большинстве случаев он блокируют атаки, прежде чем он достигнет сервера.

- Перейти на Управляемый хостинг WordPress – Большинство управляемых хостинг компании WordPress нужно пройти долгий путь к поддержанию безопасности вашего сайта. Мы рекомендуем Pagely или WPEngine .

- Отключить тему и редактор плагинов – это лучшая практика. Вот как отключить файл редактора в WordPress .

- Ограничение попыток входа в WordPress – Недавно мы покрыли открыли этого и вы должны прочесть как ограничить попытки входа в WordPress.

- Защита паролем своего каталога администратора– добавить дополнительный уровень пароля для вашей панели администратора WordPress. Смотрите, как защитить паролем каталог wp-amin в WordPress с помощью .htpasswd.

- Отключение выполнение скриптов на PHP в определенных каталогах – добавляет дополнительный уровень безопасности – вот как отключить выполнение PHP скриптов с помощью .htaccess .

И все, что вы делаете, всегда держать ядро WordPress, плагины, и темы в актуальном состоянии !

Помните, Google недавно объявил, что они добавили новое изменение в алгоритме влияющее на взломанные сайты и результатами на спам. Поэтому, пожалуйста, убедитесь, что вы держите в безопасности ваш сайт.

Мы надеемся , что это руководство помогло вам исправить ваш взломанный сайт на WordPress. Если у вас все еще возникают проблемы, то мы настоятельно рекомендуем обращаться к профессиональной помощи, или попросить помощи у вашей хостинговой компании, если они могут помочь с исправлением.

andreyex.ru

Взломали сайт на WordPress?

Взломали сайт на WordPress?

Случаи взлома сайтов на WordPress не редкость. Чаще всего в этом виновата простая халатность пользователя или недобросовестность программиста. В этой статье мы рассмотрим основные действия по быстрому устранению последствий взлома и поговорим о методах профилактики. Обо всем по порядку:

Устранение последствий

Итак, вас взломали, факт свершившийся и факт неприятный. Часто после этого сайт не работает вовсе или работает некорректно. Чем быстрее мы устраним последствия, тем лучше для пользователей и поисковых систем. Начнем с чистки. После взлома в папку с WordPress подсаживают вирус, прописывают новые редиректы или заливают фейковые сайты. Найти и уничтожить нужно все.

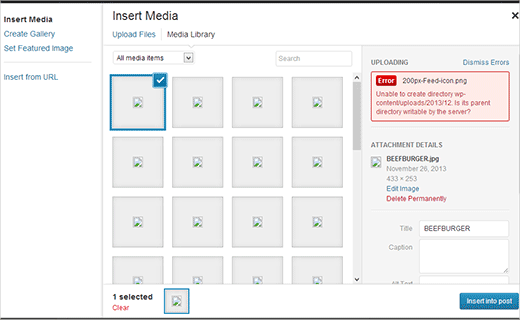

1. Убираем лишнееЧерез ftp соединяемся с хостингом и скачиваем сайт на компьютер. Копию на сервере — удаляем.В скаченной версии сайта удаляем все кроме следующих фалов и папок:

- wp-content — основная папка с пользовательскими темами, плагинами и фотографиями

- wp-config.php — Файл с настройками подключения

- .htaccess — файл дополнительной конфигурации сервера для вашего сайта

Все остальные файлы и папки не влияют на работу вашего сайта и могут быть заменены из свежего дистрибутива WordPress.

2. Удаляем вирусыНайти их не так просто, часто они маскируются под системные файлы. Воспользуемся помощью антивирусных систем. Часто они уже есть в вашей панели управления хостингом, например, в популярной cPanel это утилита ClamAV, либо же проверяем штатным антивирусом. Чаще всего вирусы подсаживают в папку wp-includes, которую мы удалили в предыдущем шаге, в оставшейся папке wp-content первым делом проверьте plugins. В большинстве случае зловредные соседи маскируются именно под плагины.

3. Удаляем сторонние скриптыПомимо вирусов в вашу папку могут залить сторонние скрипты и html-документы, которые будут индексироваться с вашим сайтом. Их придется искать вручную. Тщательно шерстим папку wp-content на предмет подозрительного содержимого. Здесь антивирус не поможет, все зависит от вас.

4. Убираем редиректыПосле взлома, ваш сайт начинает перенаправлять пользователя на сторонние ресурсы, чаще всего такое наблюдается при заходе с мобильных устройств. Значит, нам нужен htaccess. Во-первых проверьте, чтобы этот файл у вас был только один и лежал в корневой директории, все остальные — смело удаляем. Оставшийся скачиваем и открываем при помощи удобного вам редактора (Notepad++, Notepda2, AkelPad), удаляем все лишнее, либо просто заменяем все содержимое на стандартный код:

<IfModule mod_rewrite.c> RewriteEngine On RewriteBase / RewriteRule ^index\.php$ - [L] RewriteCond %{REQUEST_FILENAME} !-f RewriteCond %{REQUEST_FILENAME} !-d RewriteRule . /index.php [L] </IfModule>5. Чистим файлы темыСкорей всего вредоносный код окажется и в файлах вашей WordPress темы. Здесь нужно быть аккуратным и удалить код не повредив структуру html. Любимые места для вставки кода: файлы index.php, header.php, footer.php в папке с вашей темой.

6. Собираем чистый сайт

Скачиваем последний дистрибутив WordPress с сервера и распаковываем на рабочий стол. Удаляем из него папку wp-content и файлы wp-config и htaccess и заменяем на наши. Полученный дистрибутив закачиваем на сервер вместо зараженного. В большинстве случаев сайта должен заработать, однако бывают ситуации, когда на сервере использовалась старая версия WordPress, и тогда лучше скачать с официального сайта именно ту версию, которая стояла, с новой могут быть проблемы.

Профилактика взлома

Итак, сайт заработал! Но что же сделать, чтобы предотвратить такую ситуацию в дальнейшем?

1. Делайте копии. Регулярно создавайте резервные копии папки с сайтом и базы данных.2. Измените пароль и логин администратора. Чем сложнее, тем лучше.3. Используйте только надежные и часто обновляемые плагины.4. Регулярно обновляйте сам WordPress5. Тщательно скрывайте пароли от сайта, ftp и панели управления от посторонних глаз

В следующей статье мы рассмотрим несколько технических способов защиты вашего сайта на WordPress от взлома. Надеемся, что эта информация была для вас полезной.

Пользовательcкие шорткоды

wp-makers.ru