Почему боты регистрируются на сайте Wordpress? Боты атакуют wordpress

Блокируем вредоносных ботов на своем Wordpress сайте

Периодически на сайты WordPress происходят атаки при помощи ботов. Их можно назвать brute-force атаками. Мы уже рассматривали с Вами, как защититься от таких действий, но данная статья покажет еще один отличный способ защиты от подобного рода действий.

Периодически на сайты WordPress происходят атаки при помощи ботов. Их можно назвать brute-force атаками. Мы уже рассматривали с Вами, как защититься от таких действий, но данная статья покажет еще один отличный способ защиты от подобного рода действий.

Имеется масса плагинов, которые позволяют защищать свой WordPress-сайт от подобных ботов, но мы лишь будем использовать файл .htaccess, который поможет нам во многом. Поэтому, подготовьте данный файл и давайте уже приступим.

Подготовка кода для защиты от ботов

Код файла htaccess в основном будет состоять из списка ботов, которые мы хотим блокировать. Нам необходимо знать их название, в данном коде приведены только самые популярные. Вам необходимо данный код просто скопировать и вставить в файл:

Тестирование кода

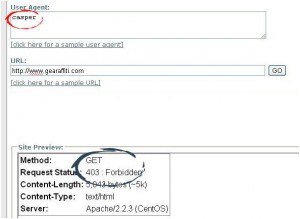

Далее нам необходимо проверить, насколько корректно отрабатывает наш созданный код. Для этого можно воспользоваться отличным сервисом Bots VS Browsers. Данный сайт, можно сказать, симулирует подобную атаку, то есть, создает ложную. Вам необходимо пройти на данный сайт, выбрать бота, которого Вы прописали в коде файла, и использовать его в качестве User-agent.

После этого, необходимо ввести домена Вашего ресурса и нажать на кнопку Go. Если на экране Вы увидите 403 ошибку, то это означает, что код работает корректно, если что-то другое, то возможно Вы сделали что-то не то.

Добавление в файл htaccess других ботов

Код, который способен блокировать ботов Вы уже знаете. Подобным образом можно добавить и блокировать любого бота, самое главное знать его имя. Вы даже можете придумать имя собственного бота и заблокировать его, например, при помощи такой строки:

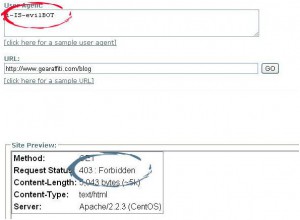

SetEnvIfNoCase User-Agent (i-IS-evilBOT) keep_outТо есть, в коде, что описан выше, мы блокируем бота под именем i-IS-evilBO, которого мы придумали. Вы можете набирать имя бота в любом регистре букв, оно не чувствительно. Далее мы переходим обратно на сайт имитации атаки, выставляем в качестве User-agent того бота, что мы придумали только что и видим, что он также заблокирован.

Я упомянул в начале статьи о том, что имеется достаточное количество плагинов, которые позволяют блокировать подобные боты и атаки, причем не стоит вручную редактировать какие-то файлы. Но я бы не советовал Вам их использовать, ведь при помощи htaccess Вы сами все контролируете, получаете лучшую безопасность WordPress сайта, а самое главное производительность и эффективность.

Также советуем почитать на PressDev.RU

pressdev.ru

WordPress PingBack DDoS — 50к ботов

Усовершенствование средств защиты от DDoS привело к повышению технологичности атак: теперь никого особо не удивить атакой на полосу или SYN/TCP-флудом. Современные сервера с легкостью обслуживают десятки и сотни тысяч соединений в секунду, делая неэффективными «грубые» методы. Но для проведения DDoS-атаки малого или среднего размера вполне подходит slow-DDoS методы на уровне приложения (7 уровень модели OSI).

Именно на этом уровне был атакован 29 апреля 2015 года один из клиентов Айри. Атака на полосу достигала 1 Гбит/с, при этом использовалась сеть атакующих ботов не менее 50 тысяч машин. Частота запросов с каждой из машин составляла 1-2 в минуту.

WordPress Pingback

По характеристикам это довольно «тяжелая» атака, но для ее проведения достаточно всего 100-200 управляющих узлов, все из которых могут контролироваться с обычного ноутбука или мобильного телефона. Суть атаки заключалась в использовании стандартного функционала WordPress — обратного пинга постов (Pingback).

Уже фиксировались масштабные атаки с использованием этого механизма, в частности, из ботнета до 200 тысяч машин.

Этот механизм по умолчанию включен на всех WordPress-блогах начиная с версии 3.5 и позволяет отправить на произвольный сайт в Интернете один-единственный запрос (с уведомлением о получении исходного сообщения). Как выглядит механизм pingback:

- Организатор атаки запускает на управляющих узлах скрипт обхода WordPress-сайтов с отправкой зараженных pingback запросов (подробно в блоге Incapsula).

- Управляющий узел ботнета посылает на один из нормальных (но незащищенных) WordPress-сайтов pingback запрос с указанием страницы этого сайта и адреса жертвы (например, главной страницы). Плотность обхода может составлять тысячи запросов в секунду к различным WordPress-сайтам.

- WordPress-сайт обрабатывает запрос и отвечает по указанному адресу (жертвы). Вся «полезная» нагрузка от проведения атаки приходится на отдельный WordPress-сайт.

- Мультипликация атаки достигается за счет запроса HTML-страницы сайта-жертвы в ответ на небольшой XML-код pingback запроса. Примерно 1 к 20-100: на 1 Мбит/с задействованной полосы управляющего узла жертва отвечает 20-100 Мбит/с полосой данных.

При атаке WordPress Pingback DDoS исчерпываются как ресурсы сервера (на установление соединений или обслуживания запросов), так и ресурсы канала (при большом количестве обработанных ответов).

Защита от WordPress Pingback DDoS

Эффективная защита состоит из двух частей:

- Ваш сервер должен уметь обрабатывать несколько (десятков) тысяч запросов в секунду (для отсечения всех вредоносных запросов).

- Сервер должен блокировать pingback-запросы WordPress-сайтов с минимальным размером ответа (для предотвращения исчерпания канала). Блокировка по IP адресу при данном типе атаки не имеет большого смысла: количество запросов с каждого отдельного IP-адреса мало, всего пара запросов в минуту, а размер ботнета может достигать несколько десятков миллионов машин.

Оба этих условия отлично выполняются в облаке Айри: сеть из идеально настроенных Nginx-серверов принимает на себя весь поток запросов, пропуская только валидные запросы.

Вы можете проверить, использовался ли ваш WordPress-сайт для атак по этой ссылке. Самой лучшей защитой от использования вашего сайта для проведения атаки будет удаление файла xmlrpc.php из корня сайта (или блога).

xn--80aqc2a.xn--p1ai

Атака ботов на сайт.

Доброго времени суток, дорогие читатели блога Мои тараканы!

Сегодня хочу рассказать об одном случае, который произошел со мною на днях.

Всё началось с того, что ко мне обратился клиент, сайт которого находится у меня на обслуживании, с просьбой закинуть новые фото. Вроде бы, казалось, пустяк, загрузить на сайт полдесятка свежих фотографий, но на это у меня ушло почти 3 часа. А всё потому что любые действия на сайте откликались пятисот...,не помню какой точно, ошибкой сервера.

Всё началось с того, что ко мне обратился клиент, сайт которого находится у меня на обслуживании, с просьбой закинуть новые фото. Вроде бы, казалось, пустяк, загрузить на сайт полдесятка свежих фотографий, но на это у меня ушло почти 3 часа. А всё потому что любые действия на сайте откликались пятисот...,не помню какой точно, ошибкой сервера.

Когда я заглянул на хостинг, оказалось, что мой аккаунт создаёт большую нагрузку на сервер. В этот вечер хостер даже отключил все мои сайты на полчаса, чтобы снять нагрузку. Когда сайты снова были подключены и нагрузка упала, я без проблем загрузил фото и пошел заниматься своими делами, не придав особого значения всему происходящему, решив, что все произошло из за технических проблем на хостинге.

Следующие дней пять я был сильно загружен на офлайн работе и к компу я практически не подходил. Но оказывается все эти дни мой хостер присылал сообщения о том, что, согласно моему тарифному плану, мой аккаунт создаёт чрезмерную нагрузку на сервер. Мне предлагалось самостоятельно искать решение проблемы и понижать нагрузку до допустимых рамкок, или за отдельную плату покупать выделенный сервер.

Вот одно из таких писем:

Здравствуйте!

Ваш аккаунт _ _ _ _ _ _ оказывает чрезмерную нагрузку на сервер.

Нагрузка на CPU характеризует суммарное время, затраченное процессорами сервера на обработку процессов аккаунта. Для снижения нагрузки следует оптимизировать скрипты, исключить выполнение требующих значительных вычислительных ресурсов процессов.

Нагрузка на MySQL характеризует суммарное время, затраченное на обработку запросов к базам данных аккаунта. Для снижения нагрузки на MySQL следует оптимизировать базу данных, а также запросы к ней, исключить чрезмерное количество запросов, а также длительно обрабатываемые запросы.

По данным статистики нагрузка на сервер:Дата, нагрузка на CPU, нагрузка на MySQL_ _ _ _ _ _ _ _

_ _ _ _ _ _ _ _

_ _ _ _ _ _ _ _

_ _ _ _ _ _ _ _

— что превышает допустимые значения на текущем тарифном плане: нагрузка на CPU до 50 cp, MySQL до 1000.Информацию по нагрузке за прошедшие дни и ограничения тарифных планов Вы можете посмотреть в панели управления.

Мы можем предложить Вам следующие варианты решения сложившейся ситуации:1. Устранить источник нагрузки, самостоятельно оптимизировав сайты, используя средства CMS, либо специализированное ПО (профайлеры, фреймворки) на локальном компьютере.2. Обратиться к соответствующим специалистам для снижения оказываемой нагрузки, в случае если Вы не готовы самостоятельно произвести оптимизацию.3. Рассмотреть вариант перехода на техническое решение без ограничений по нагрузке (выделенный или виртуальный сервер).

Статистически, рост нагрузки чаще всего возникает по одной из следующих причин:1) рост посещаемости;2) использование неоптимизированных скриптов;3) отключение кеширования;4) действие вредоносного кода;5) нежелательная активность поисковых или иных ботов;6) увеличение объёма обрабатываемых данных.

Скачок нагрузки может быть вызван различными причинами, например:1) скачок посещаемости;2) работы на сайте;3) действие вредоносного кода;4) DoS-атака;5) ошибка в логике работы скриптов.

В течение 7 дней (до _ _ _ _ _ _ _ _ включительно) Вам необходимо снизить создаваемую нагрузку до ограничений тарифного плана, либо принять решение об адекватной смене условий размещения. Если по истечении этого срока будет по-прежнему наблюдаться повышенная нагрузка, дальнейшее обслуживание на прежних условиях будет невозможно.

В случае, если нагрузка будет вызывать нестабильную работу сервера, мы будем вынуждены приостановить работу аккаунта.

Получить консультацию по данному вопросу Вы можете в рамках текущего обращения системы обратной связи.

Но о них (о этих письмах) я узнал когда на телефон мне начали приходить SMS что мои сайты недоступны. Вот тогда я забил тревогу.

Перед отключением мне было отправлено сообщение следующего содержания:

Здравствуйте!Напоминаем, что Ваш аккаунт _ _ _ _ _ оказывает чрезмерную нагрузку на сервер.

Так как уровень создаваемой аккаунтом нагрузки угрожает стабильной работе сервера, мы вынуждены приостановить работу сайтов.

При имеющихся показателях нагрузки мы можем предложить Вам следующие варианты дальнейшего размещения:

— Аренда выделенного сервера................

— Аренда виртуального сервера (VDS)

..............

Также мы будем готовы возобновить работу после устранения источника нагрузки с Вашей стороны.

Получить консультацию по данному вопросу Вы можете в рамках текущего обращения системы обратной связи.

В общем, мне давалось три дня на решение проблемы, иначе мой аккаунт полностью удалялся, а пока с целью понижения нагрузки мои сайты только блокировались .

Но с другой стороны, даже если бы я знал (в принципе я догадывался), какой сайт и почему является источником проблем, я не мог бы их решить, потому что сайты были отключены. Замкнутый круг получается. Мне нужно при отключенных сайтах устранить все неполадки. Потом написать в сапорт, чтобы сайты включили, но если проблема окажется нерешенной, мой аккаунт просто удалят, без права восстановления. А вместе с ним девять сайтов, половина из которых клиентские.

У меня было подозрение, что нагрузку создает мой анимешный сайт. Дело в том, что это был мой первый опыт с сайтами такого плана. Ожидаемых результатов он не дал (точнее он не дал вообще никаких результатов). Полагаясь на свой скудный опыт, я понял, что если дело не идет, то не стоит действовать напролом, а нужно искать другой подход. Послушав советы в комментах к статье об этом проекте, я познакомился с DLE и убедился, что для моего сайта это то, что нужно.

Как раз в это время я начал замечать что на сайте начали регистрироваться боты. Но ничего пресекающего не предпринял, поскольку считал, что в ближайшее время я всё перенесу на новый движок, и потом буду уже что то с ними решать. Но не всё так вжизни происходит, как тебе хочется, череда событий в личной жизни заставила на некоторое время меня забыть о своих сайтах. А в это время боты продолжали свою деятельность.

В общем, что-то нужно было делать. Но по большому, мне оставалось только полагаться на интуицию. Я поставил на то, что все-таки косяк висел на анимешном сайте. Я отлинковал домен и написал в службу поддержки. Оказалось, я был прав: когда все сайты подключили, нагрузка больше не подымалась.

Хорошо, но что делать дальше? Чтобы перенести сайт на новый движок, мне нужно, чтобы функционировали оба сайта. Для этого планирую подключить ущербный сайт и быстро исправить ошибки, плюс создать поддомен и на нем установить новый движок. Потом вручную переместить материалы.

Но не всё так просто. Когда я восстановил сайт и зашел в админку, я был в шоке — там зарегистрировалось около двух сотен ботов! За неделю они успели наштамповать около тысячи статей и около ДВАДЦАТИ ТЫСЯЧ комментариев!!!!

Регистрацию на сайте запретил. Комментирование запретил. Ботов удалил. Статьи удалил (хотя на это ушло немножко больше времени). А вот когда дело дошло до комментариев... Как вы думаете, сколько мне понабилось бы времени, если бы я начал удалять комментарии вручную через админку, когда ресурсы движка не позволяли удалять даже сотню сообщений за один раз? Неделю, как минимум.

Пришлось через MySQLAdmin лезть в базу данных. Как я не люблю это дело. Если честно, я её даже боюсь 🙂 , но что делать.

Нашел таблицу, в которой хранятся все комментарии ( у меня это была joomla_k2_comments) и во вкладке SQL ввёл следующий запрос:

DELETE FROM joomla_k2_comments WHERE 1Пара секунд и комментариев больше нет.

P.S. Хочу принести извинения за длительное отсутствие. Дело в том, что этот пост писался ещё в июне, но из-за событий у меня на родине мне было не до блога — всё свободное время уходит на просмотр сводок с фронтов. Да и вообще, писать о каких-то бытовых проблемах, когда на родине происходит ТАКОЕ — мне кажется аморально. Надеюсь, в дальнейшем ситуация пойдет на поправку, как на Донбассе, так и у меня в блоге.

С уважением, Мышак Петр!

Похожие записи:

moi-tarakany.ru

Почему боты регистрируются на сайте Wordpress? - Разное

Почему боты регистрируются на сайте Wordpress?

Ответ в самом вопросе , потому что они боты и делают ровно то что в них заложено или приказано если так угодно.

Какая им от этого польза? Ведь ничего они сделать не смогут, материал не добавят. Коммент не оставят. Зачем тогда регистрироваться?

И что делать если сайт активно атакуют боты и регаются?

Дело в том что может вам и непонятны их действия суть от этого не меняется , если боты шарятся значит есть смысл!

Пофилософствую с утреца...

Год с малым назад я брал заказы на вывод сайтов из пингвина ,пингвин это фильтр в гугле за ссылки .

Сайты попадались разные но у большинства всегда было одно общие , они были заспамлены ссылками и владельцы об этом и не подозревали пока сайт не попадал под фильтр.

Ну и главное ... ссылки ставились на несуществующие страницы сайта(пс их индексирует,а на сайте их нет нигде, вернее не видно обычному пользователю или рядовому вебмастеру).

Суть процесса проста, некий умник-прогонщик на форумах выставлял свои услуги люди заказывали и он начинал выполнять заказы.

Делал это так: брал уязвимость движка/плагина/модуля дальше в поиск вбивал кусок кода чтоб найти сайты использующие движок/плагин/модуль.

А получив список в пару тысяч доменов с выдачи остается только пустить бота по этому списку и сделать то что предназначено.

Вот так появлялись на форуме у прогонщиков хорошие отзывы за проделанную работу, а у небрежных владельцев сайтов лишние проблемы и фильтры от пс .

Таких прогонов парочка и с сайта ссылается уже десяток другой ссылок о которых владелец никогда не узнает так как сервисы обычные их не сканируют, а за ахрефс платить никто не станет , это логично в принципе, так как если-бы был бюджет у сайта такие моменты отлавливались бы сразу специалистом следящим за сайтом.

Не наезжаю на прогонщиков всех под одну гребенку чесать нельзя, сказал просто то с чем сам столкнулся на практике, да и не сразу во всю эту схему получилось вьехать уже как увидел на парочке сайтов подобное тогда вырисовалась картинка общая .

Не знаю что там в вашем случае но раз вы в базу чью-то попали обновляете двиг и все плагины в таком случае вероятность вреда снижается.

Боты идут за конкретной дырой в конкретной версии если она закрыта ну зарегятся, попробуют воплотить и ничего не выйдет мирно пойдут по списку дальше.

talk.pr-cy.ru

Защита от DDOS-атаки: два простых приема для WordPress и Joomla

Привет, друзья IdeaFox!

Не так давно я написал заметку о том, как бороться с подозрительной активностью на сайте:

https://ideafox.ru/pro-blog/ip-ban.html

В которой делал упор на то, как защищаться от заклятых друзей-конкурентов = ). А следом получил несколько запросов в техподдержку с просьбой рассказать о том, как бороться с DDOS-атакой.

На самом деле, схема защиты почти точно такая же, как в той самой статье.

Прежде чем начать, отмечу, что от сильной атаки такое решение вас НЕ спасет. Но отбиться от мелких хулиганов поможет.

Итак, представим что ваш сайт заваливают кучей запросов а сайт еще кое-как работает.

Как защитить WordPress от DDOS-атаки?

Вообще, нужно заранее побеспокоиться и сделать несколько простых шагов. Дело в том, что если блог УЖЕ атакуют, то он начинает сильно тормозить. Вплоть до того, что он просто перестанет работать.

Или хостер его превентивно отключит, чтобы снизить нагрузку и не уронить ваших соседей по серверу.

1. Шаг: Установить плагин WordFence Security

Статья в которой я рассказывал о том, как установить и настроить WordFence Security уже устарела, поэтому лучше посмотреть новое видео из моего курса по безопасности WordPress:

и сделать базовые настройки безопасности плагина. О более тонких настройках безопасности сайта под управлением WordPress смотрите в платном курсе:

https://ideafox.ru/kurs-bezopasnost

Разумеется, предварительно делаем резервную копию сайта, так как установка любого плагина безопасности — довольно непредсказуемое дело.

2. Шаг: Пройти в настройки WordFence Security и сделать еще два телодвижения:

Включить FireWall в WordFence Security

И настроить сам FireWall:

Все. От легкой атаки мы защитились.

Например, если кто-то будет усердно долбится на Ваш сайт, то система будет блокировать негодяя, а Вы будете получать примерно вот такое письмо:

В данном случае кто-то с указанного в письме IP-адреса пытался слишком часто просмотреть несуществующие страницы (по ошибке 404).

Система увидела, что кто-то за минуту сделал 120 таких попыток и заблокировал IP-адрес на один час.

Разумеется, Вы можете выставить более мягкие/жесткие правила. Расшифровка настроек FireWall-а дается вот здесь:

https://ideafox.ru/pro-blog/ip-ban.html

Еще один приемчик, который позволяет отбиться от DDOS

Есть у меня парочка старых сайтов на Joomla. Так вот. Спешу сообщить, что для столь популярного движка вообще нет нормальных расширений защиты.

Да, есть парочка компонентов защиты Joomla: Admin Tools и jHackGuard.

Но они рядом не валялись с плагинами безопасности, которые есть для WordPress.

А если быть точным – это убогие поделки по сравнению с тем же WordFence Security или iThemes Security. Кстати, если кто-то знает нормальные расширения для Joomla, то подскажите, пожалуйста.

И как быть в такой ситуации?

Я выкрутился при помощи нового сервиса VirusDie, о котором писал вот здесь:

https://ideafox.ru/pro-blog/virusdie.html

Там в комплекте идет весьма неплохой файрволл, который не требует установки и настройки. Просто заливаете файл синхронизации в корень сайта, как показано на этом видео:

и включаете защиту от DDOS в настройках сайта в личном кабинете на VirusDie.Ru:

Вот, кстати, статистика по абсолютно убогому сайт для опытов win4blog.ru (этот метод защиты работает также и на WordPress):

— за 20 дней было заблокировано 450 подозрительных запроса. Учитывая тот факт, что сайт вообще ни о чем – впечатляет.

А вот структура плохого трафика по этому сайту:

Подчеркну, что этот файрволл от Virusdie корректно работает на WordPress и не требует очень уж тонких настроек. Точнее, их вообще нет.

Есть одна кнопка– “Вкл/Выкл”. Как на хипстерском iPhon-е. =)

Но тем не менее, он весьма неплохо работает на мой взгляд, как на сайтах под управлением Joomla, так и с WordPress. Судя по логам, он блокирует большинство наиболее известных типов атак.

На сегодня все.

Не забудьте подписаться на новости сайта вот на этой странице:

https://ideafox.ru/podpiska

P.S. Кто-нибудь знает нормальные расширения для защиты сайтов на Joomla?

Мой курс по безопасности WordPress

Уважаемые блогеры!

Обратите внимание на мой курс по безопасности WordPress, который так и называется:

«Защита блога на движке WordPress за два часа»

В этом небольшом курсе я систематизировал наиболее простые, но надежные методы защиты блога на WP от вирусов и хакеров.

Он будет полезен как начинающим, так и продвинутым блогерам.

Я сам пользуюсь этими методами на всех своих проектах.

Посмотрите вот это небольшое обзорное видео о курсе:

Для того, чтобы более подробно познакомиться с этим курсом, достаточно пройти регистрацию на моем закрытом сайте для блогеров:

Защищайте свои блоги!

Еще по безопасности блогов:

- Мой новый курс по безопасности “Защита блога на WordPress за два часа”

- VirusDie (ВирусДай!) — Новый способ для защиты сайта от вирусов и DDOS. И почему так ругают этот сервис?

- Manul — новый антивирус для сайтов от Яндекса. Специально для бородатых админов

Только для блогеров и вебмастеров:

Проверьте Вашу почту и подтвердите подписку на новости

Проверьте правильность заполнения еще раз!

Нажимая на кнопку "Подписаться", Вы даете согласие на рассылку, обработку своих персональных данных и соглашаетесь с политикой конфиденциальности.

ideafox.ru

Рекомендации по защите Wordpress сайтов от атак.

В последние дни по нашим серверам хостинга прокатилось волна Brute Force атак, цель которых — подбор пароля администратора сайта использующего CMS WordPress.

Данная атака получила широкое освещение в СМИ, так как является одной из самых мощных за последнее время. По оценкам различных специалистов, число атакующих (ботов) превысило 90000 IP.

Мы хотели бы дать некоторые рекомендации по тому, как обезопасить свой WordPress-сайт от этих и других, подобных атак.

Рекомендация №1Следите за тем, что у вас используется самая новая версия WordPress, а также плагины с последними обновлениями. Не забывайте своевременно обновлять их. Несвоевременно обновленный плагин или ядро сайта WordPress может стать причиной взлома — когда атакующие находят в какой либо версии WordPress уязвимость, лавинообразно взламывается множество сайтов использующих версию с уязвимостью.

Рекомендация №2Скрывайте версию WordPress. Для этого, открываем functions.php, лежащий в папке с активной темой нашего блога (wp-content/themes/название-вашей-темы/) и добавляем туда этот код:remove_action(‘wp_head’, ‘wp_generator’);

Рекомендация №3Смените логин администратора с admin на любое другое имя. Вы можете создать администратора с новыми именем, авторизоваться под ним и удалить администратора с логином admin.

Рекомендация №4Не используйте в базе данных сайта WordPress стандартный префикс wp_.

Рекомендация №5Ограничьте доступ в раздел администратора по IP. Для этого, в папке /wp-admin/ создайте файл .htaccess и пропишите в нем IP с которого вы работаете с разделом администратора. Для примера, мы откроем доступ к админке сайта только для IP: 127.12.12.12. Узнать свой IP можно открыв сайт: http://myip.ru

В файле .htaccess пропишите:AuthUserFile /dev/nullAuthGroupFile /dev/nullAuthName “Access Control”AuthType Basicorder deny,allowdeny from allallow from 127.12.12.12

Рекомендация №6Установите дополнительную авторизацию на страницу авторизации wp-login.php. Для этого, в корневой директории где расположен сайт, создайте файл .htpasswd. Далее перейдите на сайт http://www.htaccesstools.com/htpasswd-generator/ , сгенерируйте содержание для .htpasswd и внесите его в новосозданный файл на сервере.

После этого, отредактируйте существующий в папке /public_html/ файл .htaccess.

Добавив такие строки:

AuthName “Access Denied”AuthType BasicAuthUserFile /home/Ваш_логин_к_cPanel/public_html/.htpasswdrequire valid-user

Рекомендация №7Попробуйте использовать плагины для защиты WordPress (можно найти и установить через админку WordPress): Limit Login Attempts, Lockdown WP Admin, Protected wp-login, Wordfence Security, All In One WP Security & Firewall.

Внимание! Не стоит использовать все предложенные плагины одновременно, посмотрите какой вам наиболее подходит, почитайте о них отзывы и советы на сайте разработчиков, и только после этого, используйте.

Приятной работы!

blog.ukrnames.com

Массовая атака на WordPress сайты. | Делитант

Главная » НовостиWordPress admin? Готовь вазелин!

Новости о массированной сетевой атаке на WordPress сайты приходят со всех уголков Интернета. Боты подбирают пароли доступа в консоль (админку) со станиц /wp-login.php и /wp-admin используя логин “admin”, предлагаемый администраторам по умолчанию во время инсталляции.

Если сайт удаётся взломать, то с помощью установки специального он присоединяется к “вирусной сети” и начинает участвовать в атаке на другие сайты.

Кроме “admin”, под ударом вот такие логины:

- test

- administrator

- Admin

- root

В первую очередь проверяются пароли:

- admin

- 123456

- 666666

- 111111

- 12345678

- qwerty

- 1234567

- #@F#GBH$R^JNEBSRVWRVW

- password

- 12345

- $#GBERBSTGBR%GSERHBSR

- %G#GBAEGBW%HBFGBFXGB

- RGA%BT%HBSERGAEEAHAEH

- aethAEHBAEGBAEGEE%

- 123

- 123qwe

- 123admin

- 12345qwe

- 12369874

- 123123

- 1234qwer

- 1234abcd

- 123654

- 123qwe123qwe

- 123abc

- 123qweasd

- 123abc123

- 12345qwert

Как защитить свой WordPress от подобной бот-атаки?

Самое простое – поменять пароль (по возможности и логин администратора) на многозначный и трудночитаемый.

В качестве радикальной меры, можно ограничить доступ в консоль по ip-адресу. Для этого достаточно создать в корне сайта (или дополнить уже существующий) файл .htaccess следующим содержанием:

<FilesMatch wp-login.php> Order deny,allow Allow from A.B.C.D Deny from all</FilesMatch>

где A.B.C.D — IP, с которого разрешено подключение к форме для ввода логина и пароля.

Свой IP адрес можно узнать по адресу http://whatismyip.com

Будьте бдительны!

GD Star Ratingloading...

WordPress admin? Готовь вазелин!, 5.0 out of 5 based on 2 ratingsБуду благодарен, если поделитесь этой статьей в социальных сетях:

Метки: Безопасность, Паролиdelitant.ru