Истрункция как поднять бабла. Opencart уязвимости

Уязвимости CMS OpenCart | av-host.net

Развитие рынка электронной торговли диктует довольно устойчивый спрос на специализированные системы управления контентом. Теоретически, да и практически тоже, создать действующий интернет-магазин можно на любой CMS.

Развитие рынка электронной торговли диктует довольно устойчивый спрос на специализированные системы управления контентом. Теоретически, да и практически тоже, создать действующий интернет-магазин можно на любой CMS. Да что там CMS, сейчас этот процесс перешел в русло интерактивного конструирования. Тот же «Шопиум» делает пошаговое создание интернет магазина совершенно простым и заурядным делом, доступным любому. SaaS технологии добрались и сюда.

А если всё же CMS? Тут у нас доминатом является вездесущая OpenCart со множеством своих клонов, например, ocStore. Все-бы хорошо, но как всегда платой популярности является и повышенная уязвимость подобных систем. Еще-бы, в поиске «дыр» трудятся многотысячные армии хакеров.

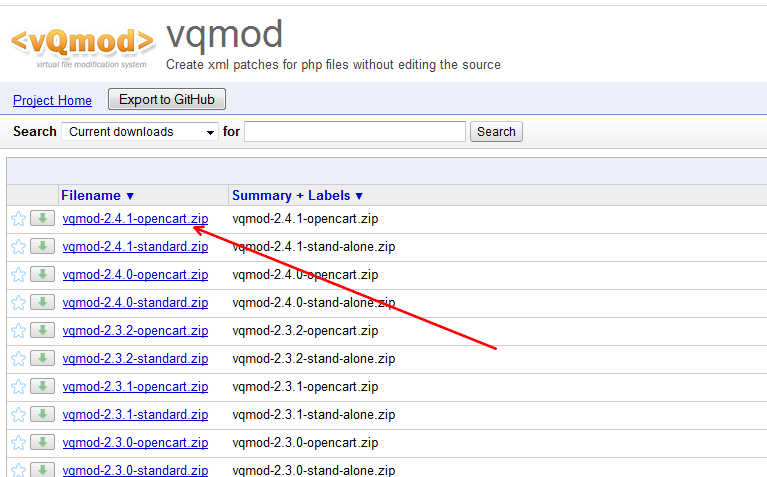

Уязвимости в OpenCart находили уже неоднократно, вот здесь на форуме waraxe есть довольно обширный перечень (у кого старенькая версия – проверьтесь).

А вот и более свежие рецепты. Например, вот такие проблемки (по заверению разработчиков закрыта начиная с версии 1.5.3):

- Благодаря некорректной работе базового скрипта index.php, в частности в момент обработки параметра route, злоумышленник, подменив нужным образом запрос, может совершенно безнаказанно и свободно просматривать содержимое файлов на сервере жертвы;

- Еще один дырявый скрипт admin/controller/catalog/download.php, здесь можно вместо картинки jpg подсунуть произвольный php-скрипт. Который будет исполняться с правами, доступными web-серверу. Что там наваяет злоумышленник, узнаете уже потом, может быть;

- А эта проблема уже поражает и версию 1.5.4. Суть проблемы в вероятности подбора токена, генерируемого для сброса пароля системного администратора магазина и других пользователей. Проблемный код находится в admin/controller/common/forgotten.php

Какие можно сделать выводы? Пользоваться готовыми системами управления удобно и стоит этим пользоваться, но обязательно следить за выходом всех изменений и новых версий CMS. И еще в подобных ситуация вполне может помочь антивирус для сайтов «САНТИ».

av-host.net

Очередная уязвимость | Истрункция как поднять бабла

Господа, это полный конец обеда, как говаривал Макс Фрай.

Помните я тут писал про найденную уязвимость в популярном шаблоне, которую мы удачно вместе с автором закрыли.

Мне казалось, что волны от этой истории дойдут до всех. Не дошли.

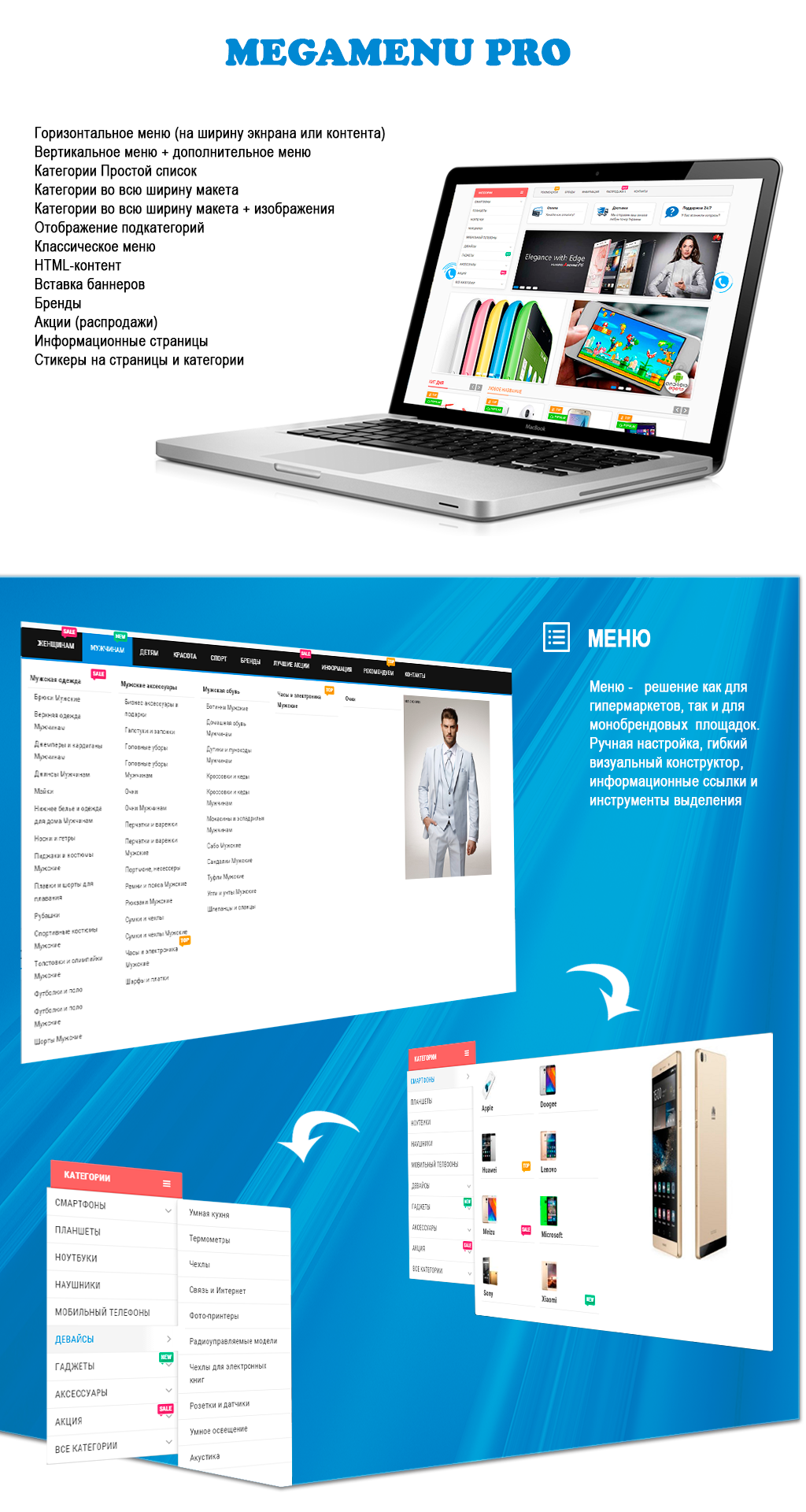

Полчаса назад была обнаружена огромная дыра не то что в шаблоне, а в целом наборе популярных модулей, общее количество продаж которых перевалило за полтыщи.

Во всем мире, при обнаружении подобных вещей, багхантеру полагается баг-баунти.

У нас же каменный век, и очень хочется сделать шаг на следующую ступень эволюции.

Поэтому два вопроса.

Первый вопрос:Неужели только мы одни во всем сообществе умные и красивые, что выуживаем подобные дыры на раз два три, а вся плеяда, как говорил паша-Маша, уважаемых разработчиков, из группы тридцати, все ведущие хуем блогов типа sv2109, просто этого всего не замечают? В чем тут проблема, в недостаточной квалификации? В лени?

Второй вопрос:Мне кажется, пора заканчивать благотворительность. Необходимо создать порицательный прецедент, который на будущее надолго отобьет у авторов дополнений и владельцев торговых площадок делать и продавать дырявый код.

И у меня есть две мысли, как получить легальный профит с этой ситуации? Есть вариант предложить автору, выплатить процентов 30, от своего дохода с продажи дополнений, за найденные уязвимости, что позволит ему в тихом режиме, без огласки, залатать дыры и сохранить репутацию.Вторая, если он откажется, снять автоматически дополнения со всех площадок, предложить всем покупателям дополнения заплатку и аудит безопасности, потому как многие уже могли нахватать много вкусного. И тем самым уничтожить репутацию автора и источник дохода.

UPD: и еще несколько дополнений других авторов в той же корзинке. Пиздец вы это специально делаете ?

UPD2: пока информации нет с подробностями и скорее всего ее не будет. Вот здесь очень хороший набор гандонов.

Хуйнаныр (13)Очко

(13)Очко

ocshop.info

Со дна постучали или новая оооочень критичная уязвимость в дополнениях

Пока я тихо спокойно отходил от нового года и потихоньку пилил наш уже полусекретный проект, со дна постучали!

Я говорил, что модули с автообновлением с сервера — это зло!Я говорил, что хранить фтп в базе — это зло!

Ну вот, получайте.

Есть вобщем целая пачка дополнений одного автора — не спрашивайте какого, пока не скажу.

Но в целом все очень плохо. Открытые ворота — это не октрытые ворота.Ваша магазин никогда не был настолько уязвим, скажем так, по моим друзьям у которых стоит подобный модуль, пароль от ftp я получил за 5 секунд.

Что делать дальше с фтп — я думаю не надо рассказывать. Сначала угоняется ваша база и переводиться удаленно на другой сервер. Потом, когда у вас не будет бекапа, удаляются все данные, и у вас не остается ничего. Это самый плохой вариант.

Не очень вариант, если вам просто поселят вирус, или украдут данные о продажах и контакты покупателей.

Еще не очень вариант, ваш магазин может появится на помойках в продаже — как «готовый скрипт магазина с заполненными товарами».

Вобщем вариантов миллион. И я не могу здесь взять и написать кто автор модуля и в чем суть уязвимости, потому что у меня нет прямой связи с этим человеком, он мне не друг, и я не уверен, среагирует он или нет.

Но молчать тоже нельзя.

Недолго думая, на коленке мы слепили сервис проверки этой заразы.

Заходите — пользуйтесь.

Что делать и как устранять — я тоже не могу писать в паблике. В личке, пожалуйста. Если проверка показала, что у вас есть зараза, показываете что вы реальный его владелец, в меру своих скромных возможностей, скорее всего я вам помогу, в крайнем случае, отправлю к специалисту, который вам эту дыру залатает.

Если кто не верит, но ваш сайт не прошел проверку — пришлите мне его адрес в личку на форуме, я вам пришлю в ответ ваш ftp-пароль.

Но честно говоря — это полный писец.

==============================================================================

UPD1:С автором модулей, человек который обнаружил уязвимость ведет переговоры. Автор божится что его взломали, раскодировали его модули и закодировали опять. И выложили у него же на сервере.Во первых — так не бывает.Во вторых, ну что это за автор модулей, которого ломают.В третьих я уже писал, любые механизмы доступа на сервер в обход веб-мастера, это дыра!==============================================================================

UPD2:Спасибо всем активистам, кто помогал искать дырявые магазины и слал хозяевам предупреждения.

==============================================================================

UPD3:Я пошел спать, напомните Диноксу кто-нибудь, чтобы он когда закончит обновление форума своего, сделал рассылку по своим пользователям со ссылккой на чекер, по моим прикидкам заражено более 1000 магазинов.

==============================================================================

UPD4:Каменты в блоге переведены в режим премодерации. Пишите, скоро вернусь и все проапрувлю.

==============================================================================

UPD5:

Человек, который нашел уязвимость — спросил автора, возможно у него есть мысли какие на этот счет и он готов выплатить Bug Bounty.

Ответ просто — сказочный:

==============================================================================

UPD6:

Автор дополнений пришел в каменты и ноет — как считаете — дать ему слово, или послать ?

==============================================================================

UPD7:

Оказывается есть нормальные сообщества пользователей Openacrt, а есть козлиная ферма. Вот про нее я вам и расскажу в следующий раз, кстати благодаря этой козлиной ферме и возникла вся наша ситуация.

UPD8:Написал статью с подобным разбором полетов.

Хуйнаныр (91)Очко

(91)Очко (8)

(8) ocshop.info