Способы защиты сайта Joomla от нецелевого взлома. Joomla защита

5 простых шагов защиты сайта Joomla

Вступление

Защиту сайта Joomla 3 от взлома, проникновения и внедрения вирусов можно разделить на два уровня. Первые 5 простых шагов защиты сайта Joomla 3, отнесем к первому уровню защиты. Он обязателен для всех пользователей Joomlaи обеспечивает необходимый уровень защиты. Второй уровень защиты, назовем его продвинутый, расширяет уровень защиты почти до паранойяльного. В этой статье 5 простых шагов первого этапа защиты сайта Joomla 3.

Шаг 1 защиты сайта Joomla 3. Префикс базы данных

Ранее по умолчанию, система выставляла префикс базы данных jos. При установке Joomla 3 система сама генерирует случайный префикс. Есть возможность задать префикс базы данных самостоятельно. Это может быть любой набор из четырех (можно больше) латинских букв и арабских цифр. Как поменять префикс базы данных на рабочем сайте читать тут.

Шаг 2. Надежный пароль администратора

Пароль и логин авторизации superuser Joomla сайта должен быть надежным. Логины [admin], [joomla], [superuser] нужно исключить. Простые пароли типа [12345], то же не удовлетворят безопасности сайта. Поэтому на этапе установки Joomla или на рабочем сайте из административной панели задаем сложный пароль и логин администратора. Для создания пароля используем любой из on-line сервисов по генерации паролей. Для большей надежности можно логин сгенерировать, как пароль (буквы+цифры+специальные символы).

Шаг 3. Ограничение доступа к важным файлам

Важными файлами CMS Joomla, через которые осуществляется проникновение это файлы configuration.php и .htaccess. Их нужно закрыть для стороннего доступа. Для этого в FTP клиенте или файловом менеджере хостинга выставите права доступа к этим файлам (CHMOD) 444. (через FTP клиент, клик правой кнопкой на файл, смена прав)

Шаг 4. Защитить доступ к сайту по FTP

Если вы используете FTP доступ к каталогу сайта, то защитите FTP соединение. Для этого в FTP клиенте установите режим соединения SSL. Кроме этого, есть мнение, что более безопасен FTP клиент WinSCP, по сравнению с FilleZilla. Я пользуюсь последним, взломов не было.

Шаг 5. Настройка периодического резервного копирования сайта

Как бы вы не защищались, взломать могут всё что угодно. Поэтому, самой надежной защитой от взлома, является исправление последствий взлома, а именно нужно иметь под рукой резервные копии сайта. Резервные копии сайта нужно делать постоянно при каждом добавлении расширения на сайт или обновлении контента. Настраивать создание резервных копий нужно на хостинге (если есть такая возможность) или используя программу Akeeba BackUp или делать резервное копирование самостоятельно.

Дополнительная защита Joomla 3

- Включить двухфакторную аутентификацию;

- Устанавливать расширения только с официальных сайтов;

- Периодически сканировать сайт антивирусными программами.

©Joomla3-x.ru

Другие статьи раздела: Безопасность Joomla

class="eliadunit">

joomla3-x.ru

Защита админки Joomla 3 - решения

Как защитить админку Joomla?

Рассмотрим варианты разных решений.

Как защитить админку Joomla?

Админ панель в Joomla имеет стандартный адрес site.ru/administratorИ зайти на страницу авторизации в панели управления может любой желающий.

Это конечно, не очень хорошо и не безопасно.

Даже если у вас будет надёжный логин и пароль, то всё равно, лишний раз незачем показывать админку. Потому что могут запустить подбор паролей, а это в свою очередь увеличивает нагрузку на ваш хостинг.

Рассмотрим несколько решений, которые позволяют усилить защиту админки Joomla.

1) Надёжный логин и пароль - это само собой.

Логин должен отличаться от admin или administrator. А проль должен состоять из букв и цифр.

Проверить надёжность пароля вы можете здесь >>Сервис покажет за какое время (приблизительно) его смогут подобрать.

2) Изменение адреса админки

Есть по крайней мере, два расширения с подобными функциями.Подробнее о их настройкие смотрите по ссылкам ниже:

JSecure lite

Плагин AdminExile

3) Защита админки от подбора паролей.

Если адрес админки нужно оставить стандартный, то в плагине AdminExile есть защита от брутфорса.При этом можно задавать время блокировки, кол-во попыток после которых IP злоумышленника будет добавлен в чёрный список и также можно отправлять уведомления админу.

Если админка у вас спрятана, то для надёжности всё равно можно включить эту опцию.

4) Дополнительная защита админки и папки administrator

Это называется basic авторизация, когда при переходе в папку /administrator появляется простенькая форма для ввода логина и пароля.

Как её сделать и включить читайте в этой заметке >>

Прим.: по ходы работы заметил, что сайты с basic авторизацией взламывают намного реже.

P.S.: А вы знаете что есть специальный скрипт, который делает бэкап любого сайта по расписанию и загружает его в облако на Я.Диск, Mail.ru или Dropbox?

Посмотрите как он работает >>

Сохраните эту информацию к себе, чтобы не потерять:

И подписывайтесь на наш онлайн-журнал.С уважением, Олег Касьянов.

joomlatown.net

Практика защиты сайта на Joomla 3

Защита веб-сайта CMS Joomla, среды разработки, соединения. Рассмотрены возможные угорозы, которые могут возникнут при недостаточной защите рабочего компьютера. Дан список действий которые обеспечат защиту CMS Joomla на хостинге.Выполнив рекомендации описанные в этой статье, вы повысите защищенность сайта на Joomla.В предыдущей статье «Полная защита сайта на Joomla 3.x» рассказывается для чего взламывают сайты, какая вероятность попасть в поле видимости злоумышленника, приемы которыми пользуются для получения доступа к сайту.

Защита компьютера

Мероприятия по безопасности начнем с проверки рабочего компьютера и усиления защиты сохраненных паролей.

Антивирусная программа

Что бы защитить компьютер от вредоносных программ (вирусов, троянов, клавиатурных шпионов и т.д.), установите антивирусную программу (Kaspersky Anti-Virus, Dr.Web). Если антивирусная программа еще не стоит, то на сайте разработчика скачайте бесплатный вариант программы. Бесплатная антивирусная программа имеет минимальную-достаточную функциональностью, что бы обеспечить базовую защиту файловой системы компьютера. Что бы обеспечить усиленную защиту компьютера, установите на него платную версию антивирусной программы. Выбирая антивирусную программу отдайте предпочтение тому антивирусу с которым возможно уже сталкивались и слышали рекомендации. Хорошим набором возможностей, обладает бесплатная антивирусная программа Antivirus COMODO, скачать ее можно по ссылке antivirus.comodo.com. При установке бесплатных версий программ, будьте внимательны и убирайте лишние галочки, установки дополнительных компонентов, если конечно эти программы вам не нужны. Разработчик который распространяет платные версии, заинтересован в качестве своего бесплатного продукта, иначе попробовав бесплатную версию и не получив желаемого результата, Вы не купите платную версию этой антивирусной программы. В бесплатный антивирус от компании COMODO входит четыре расширения, которые усиливают функционал защиты компьютера (Complete Malware Protection, Auto Sandbox Technology, Host Intrusion Prevention (HIPS), Cloud-Based Protection). После установки, антивирусная программа загружает последние обновления антивирусных баз и запускает ускоренную проверку компьютера. После первичной проверки, запустите полную проверку жесткого диска компьютера.

Программа для хранения паролей

Если вы храните пароли в текстовом файле или записываете их в блокнотик, то бросайте это дело и устанавливайте себе программу для хранения паролей. Программа предоставляет функциональность, для объединения хранимых паролей в группы, добавления ссылок на интернет ресурсы, комментировать и оставлять заметки. Это удобно и при большом количестве паролей, такая программа, становится просто не заменимым инструментом. Подберите себе программу для хранения паролей с которой будет удобно работать. Я использую бесплатную программу для хранения паролей KeePass последней версии, скачать можно по ссылке keepass.info. Скачайте и установите программу. Установите основной пароль на открытие базы паролей, перенесите в программу пароли. При создании новой записи в базе паролей, программа сразу создает пароль необходимой сложности. Двойным кликом по полю «Логин», «Пароль» содержимое копируется буфер обмена и хранится там 12 секунд. Открыть указанную страницу сайта можно двойным кликом по полю «Ссылка». Программа для хранения паролей защищает и усиливает защищенность паролей.

Защитите мастер-паролем базу паролей хранящуюся в интернет браузере

Просматривая сайты и страницы на которых требуется аутентификация, браузер сохраняет введенные пароли для ускорения последующей аутентификации на сайте. Что бы эти пароли не стали доступны другим людям работающим на компьютере, то обязательно установите мастер-пароль, это сделает не возможным просмотр сохраненных паролей без вашего ведома.

Эти шаги позволят гарантировать,что пароли, параметры подключения к сайту, хранящиеся на ваше компьютер не станут доступна третьим лицам.

Защита веб-сайта

Обновите Joomla до последнего релиза

Следите за тем что бы версии Joomla и установленных расширений всегда были в актуальном состоянии и оперативно делайте обновление. Это вызвано тем, что в коде со временем обнаруживаются уязвимости и если код не поддерживается т.е. не обновляется, то выявленной уязвимостью могут воспользоваться злоумышленники. Что бы исключить риск взлома сайта, отключите (удалите) не используемые расширения.

Защитите подключение к сайту

Что бы обеспечить защищенное подключение к сайту нужно использовать сертификат SSLи перевести сайт на работу по протоколу HTTPS. Для этого необходимо в панели управления хостингом заказать и подключить сертификат SSL (Secure Sockets Layer — уровень защищённых сокетов) а в административной панели веб-сайта Joomla активировать режим работы SSL Система—>Общие настройки—>Сервер—>Включить SSL . В этом поле можно выбрать, какая часть сайта будет защищена. Можно защитить панель управления или весь сайт целиком. При правильной настройке и отсутствии на странице сайта ссылок на не защищенные ресурсы, в адресной строке браузера появится зеленый замок, а если будет установлен сертификат повышенной надежности, то строка адреса сайта будет иметь зеленый цвет. Более подробно про перевод сайта на SSL можно прочитать в статье «Бесплатный SSL сертификат Let’s Encrypt для сайта»

Выставьте правильные права на папки и файлы

Это можно сделать используя программу FileZilla скачать можно по ссылке filezilla.ru или файловый менеджер панели управления хостера. Можно установить расширение AdminTools скачать можно по ссылке www.akeebabackup.com, которое быстро и удобно позволило бы устанавливать права на папки. Помимо этого в бесплатной версии расширения есть возможность проверять и восстанавливать таблицы базы данных, устанавливать дополнительный пароль на доступ к административной панели.

| Минимальные права: | на файлы 644 на папки 755 |

| Рекомендуемые для настроенного сайта: | файлы в корне 444 папки 700 |

| исключения | cache,logs,tmp,administrator/cache |

Используйте уникальный логин и сложный пароль

Используйте придуманный вами логин (не используйте стандартный admin) и обязательно устанавливайте сложный пароль. Это замедлит или исключит полностью возможность взлома сайта путем подбора пароля и логина.

Защитите доступ к админ-панели

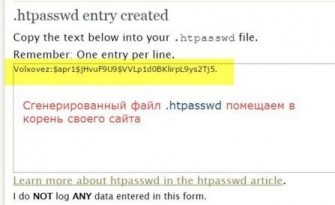

Для этого используйте расширение AdminTools, это удобный и простой способ, так как настройка происходит через панель управления. Еще такую возможность предоставляет хостер, через свою панель управления. Более сложный, ручной способ, рассмотрим его для понимания, как это работает. В защищаемом паролем каталоге, в нашем случае это каталог Administrator, создается два файла .htacess и .htpasswd.В файл .htacess вписываем следующий текст:

AuthUserFile "указываем полный путь к файлу .htpasswd в котором находятся зашифрованный пароль" AuthName "Любой текст, для информирования пользователя" AuthType Basic require valid-user

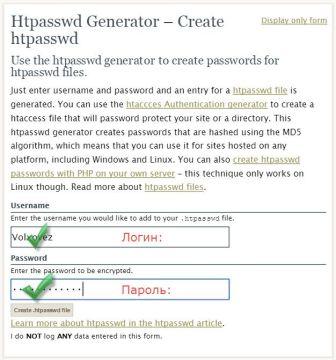

Для генерации файла с паролем .htpasswd используем утилиту htpasswd из комплекта Apache.

Для этого в командной строке пишем следующее:

htpasswd -bc .htpasswd ИмяПользователя ПарольПользователяПосле этого переместите полученный файл в директорию, указанную в AuthUserFile.

Зарегистрируйтесь на сервисе по мониторингу сайта

Есть ряд бесплатных сервисов по мониторингу сайта. Для мониторинга сайта можно использовать сервис Яндекс Метрика metrika.yandex.ru или uptimerobot.com. Я пользуюсь и тем и другим. Это позволит отслеживать стабильность работы сайта.

Расширения и шаблоны скачивайте только с официальных сайтов разработчиков

На своем веб-сайте устанавливайте только расширения скаченные с официальных сайтов разработчиков. Если шаблон или расширение скачено с варезного сайта, то с большой долей вероятности в него могут быть интегрированы внешние ссылки, шелы и другие вредоносные элементы, которые делают сайт уязвимым и позволяют злоумышленнику использовать его для своих целей.

Проверьте сайт на наличие вредоносного ПО

Подключите сервис Яндекс Вебмастер ссылка на сервис webmaster.yandex.ru, этот сервис используется для отслеживания предупреждений по выявленному вредоносному ПО. VirusTotal — бесплатная служба, анализирующая подозрительные файлы и ссылки (URL) на предмет выявления вирусов, червей, троянов и всевозможных вредоносных программ, ссылка для проверки www.virustotal.com

Здесь указаны базовые действия по первичной защите сайта. Далее будут рассмотрены приемы более продвинутой защиты сайта на Joomla.

Продвинутая защита сайта на Joomla

Резервное копирование сайта

Даже если хостер делает резервные копии базы данных сайта, лучше подстраховаться и делать резервное копирование самостоятельно и хранить свои архивы в надежном месте. Это связано с тем, что может случиться так, что сервера хостинга станут не доступны, возможно сами резервные копии в какой-то момент не будут содержать актуальной информации и вообще мало ли, что может быть. Поэтому делаем копии самостоятельно. Для облегчения этой процедуры установите расширение Akeeba BACKUP скачать его можно по ссылке www.akeebabackup.com. В бесплатной версии этого расширения функциональности достаточно для резервного копирования и восстановления.

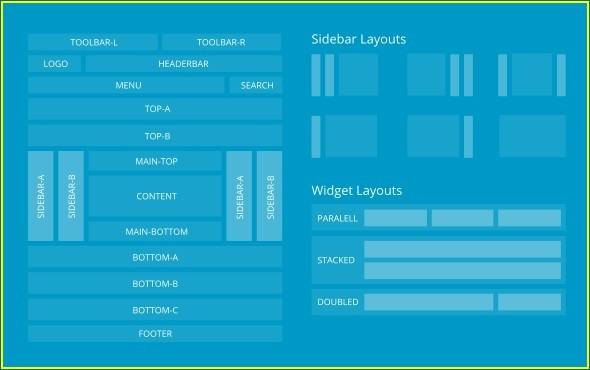

Убрать показ позиций модулей

Если при разработке и настройке своего сайта был включен режим отображения позиций модулей, то после завершения надо не забыть отключить их показ. Таким образом мы скрываем следы по которым можно определить, что за CMS используется и соответственно выработать стратегию взлома сайта.

Удалить копирайт Joomla

Скрытие копирайта тоже позволит скрыть следы Joomla.

Убрать мета-тэг generator — Полное удаление или изменение мета-тэга generator скрывает версию CMS Joomla и затрудняет злоумышленнику определение конструктора сайта. Для этих целей используйте плагин который можете скачать по этой ссылке TJ Set Generator Tag

Установить свой favicon.ico

Разрабатывая сайт часто бывает, что разработчик забывает установить свой favocon.ico для сайта и оставляет стандартный из используемого шаблона. По стандартному favicon.ico можно определить, что это сайт сделан на базе CMS Joomla.

Удалить файл readme.txt, license.txt

Из корня сайта удалите эти текстовые файлы они содержит информации о Joomla и позволяют идентифицировать установленную CMS .

Запретить доступ к просмотру содержимого папок

Запретить доступ к просмотру содержимого папок — это достигается расположением в каждой папке и вложенной папке, файла index.html. Поэтому создавая новые папки не забывайте в них создавать пустой файл index.html или второй вариант в файле .htaccess , лежащим в корне сайта, впишите строчку Options -Indexes.

Options -IndexesУдалить файлы с логотипом Joomla

В каталоге /images содержаться демонстрационные файлы с логотипами Joomla. Их надо удалить

Заменить 404 страницу

Заменитье 404 страницу на свою. Это позволит усложнить определение используемой CMS.

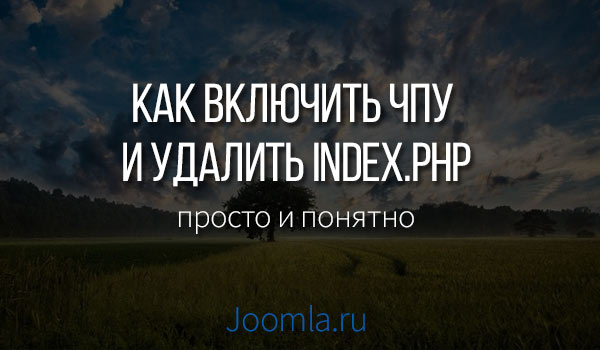

Сделать SEF-ссылки

Включать SEF только на готовом сайте при переносе на хостинг.

Вот пока на этом все! Но есть еще меры которые можно предпринять, чтобы обеспечить максимальную защиту сайта на Joomla и об этом рассказано в следующей, заключительной статье «Полная защита сайта на Joomla 3.x».

joomlaissimple.ru

Способы защиты Joomla сайта от хакерских атак

Как уже упоминалось ранее, невозможно создать сайт на 100% защищенным от взломов, но в наших силах значительно усложнить работу хакера. Если используется Joomla 3.5 (или старше), то возможно предпринять базовые шаги, которые помогут защитить сайт от злоумышленников. По подтвержденной информации, ежедневно взламывается более 30 тысяч сайтов, это довольно ощутимая цифра чтобы понимать, что каждый находится в зоне риска. Нет смысла становиться частью этой печальной статистики.

Многие думают, что данная проблема не коснется их, с полной уверенностью заявляют, что хакерам не интересны маленькие интернет-магазины или блог неизвестного автора. В действительности хакеру, в большинстве случаев, не важна специфика сайта, он не проводит анализ содержимого, он произведет атаку лишь потому, что он может это сделать: уничтожить или поменять контент, добавить скрытую ссылку или настроить переадресацию.

Любой врач скажет, что профилактика лучше, чем лечение. Нижеописанные советы помогут увеличить безопасность сайта и предотвратить взлом.

1. Выполните обновления

Многих удивит насколько много сайтов используют устаревшую версию CMS. Причины по которым обновления не выполняются своевременно могут быть разные: нет времени или ресурсов, но чаще всего пользователи не видят в этом необходимости, что является большим заблуждением. Несколько раз в году обнаруживаются уязвимости в безопасности и команда Joomla, как и другие разработчики, выпускают обновления, которые исправляют данные проблемы. Владельцы сайтов не следят за данными новостями, но злоумышленники совершенно точно знают какие старые версии CMS имеют проблемы с безопасностью и несомненно воспользуются данной возможностью, чтобы реализовать свой коварный замысел.

Обновите ядро Joomla, а так же компоненты, плагины, модули и шаблоны до актуальных версий. Тысячи сайтов взламываются из-за использования устаревшего программного обеспечения, хотя требуется выполнить несколько простых действий, чтобы выйти из группы риска.

2. Проверьте сайт и сделайте резервную копию

Не следует планировать мероприятия по повышению уровня защиты сайта, если нет уверенности, что он уже не заражен. Если сайт работает исправно и не дает поводов для беспокойства, это не значит, что атак на него не было. Во-первых необходимо сделать полный анализ, есть вероятность, что удастся обнаружить вредоносный код и удалить его, как это сделать было подробно рассказано в одном из прошлых постов. Вторая проблема заключается в том, что большинство владельцев сайтов Joomla не меняют конфигурацию, которая настроена по-умолчанию, например переименование файла htaccess.txt в .htaccess, отключение регистрации в менеджере пользователей (User Manager), включение коротких ссылок и выполнение других действий, которые рекомендуется сделать после успешной инсталляции системы.

Когда есть уверенность, что сайт не содержит вредоносного кода и текущие настройки близки к идеальным, выполните полный резервное копирование (бэкап) файлов сайта и базы данных. Идеальным решением будет настройка бэкапа на постоянной основе, например автоматическое выполнение раз в неделю. Наличие постоянного бэкапа за разные периоды времени застрахует от многих сюрпризов, например можно с легкостью восстановить случайно удаленную статью или откатиться на предыдущую версию после неудачного обновления.

Важно понимать, что бэкап должен храниться отдельно от основного сайта, так как, если злоумышленник получает доступ к серверу, то резервные копию могут быть так же заражены, либо просто стерты. Можно копировать файлы с резервной копией на свой компьютер, но правильным решение будет хранение на стороннем хостинге, лучше в нескольких экземплярах.

3. Безопасен ли хостинг?

Для информации: более четверти взломов происходит через уязвимости серверной части. Это как правило устаревшие версии PHP, открытые права доступа на папки в файловой системе, небезопасные настройки web-сервера… много мелких нюансов могут привести к печальным последствиям. Многие хостинги размещают множество сайтов на общем сервере и, фактически, если заражен один сайт, то все остальные находятся под угрозой, вне зависимости от того, какие меры безопасности были предприняты владельцами.

Дешевые хостинги, как правило не предоставляют встроенный сетевой экран, услугу резервного копирования и другие инструменты, которые призваны защитить работу сайта. Помните, что первая линия защиты это не Joomla, а оборудование хостинг-провайдера.

4. Замаскируйтесь

Первое, что необходимо знать хакеру, чтобы выполнить успешную атаку, это тип CMS на которой работает сайт. Конечно, владелец никому не скажет, что у него Joomla, но существует множество признаков, как явных, так и косвенных, по которым можно определить CMS. Автоматизированные боты, в том числе и поисковые, регулярно опрашивают сайт и на основе полученной информации могут совершенно точно определить не только, что сайт работает на Joomla, но и версию ядра.

Первое, включите короткие ссылки (short URLs). Второй шаг, удаление метатегов, которые генерирует Joomla. Это можно сделать с помощью плагинов ByeByeGenerator или RSFirewall. Будет неплохо удалить все записи типа "Powered by Joomla". Еще один действенный способ, дать инструкции web-серверу на блокировку запросов, которые генерируют боты или приложения для взлома, ниже приводится удачный пример кода для файла .htaccess:

Apache configuration код:

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteCond %{HTTP_USER_AGENT} ^warning [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^wget [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^linkwalker [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^cosmos [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^moget [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^hloader [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^humanlinks [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^linkextractorpro [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^offline [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^lexibot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^collector [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^intraformant [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^blowfish [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^jennybot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^builtbottough [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^propowerbot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^backdoorbot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^webenhancer [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^tighttwatbot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^suzuran [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^vci [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^webviewer [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^szukacz [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^zeus [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Abonti [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^aggregator [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^AhrefsBot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^almaden [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Anarchie [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^ASPSeek [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^asterias [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^autoemailspider [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Bandit [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^BDCbot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^BackWeb [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^BatchFTP [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^BlackWidow [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^BLEXBot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Bolt [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Buddy [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^BuiltBotTough [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Bullseye [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^bumblebee [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^BunnySlippers [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^ca\-crawler [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^CazoodleBot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^CCBot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Cegbfeieh [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^CheeseBot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^CherryPicker [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^CherryPickerElite [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^CherryPickerSE [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^ChinaClaw [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^CICC [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Collector [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Copier [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^CopyRightCheck [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Crescent\ Internet\ ToolPak [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Crescent [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Custo [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^DIIbot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^discobot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^DittoSpyder [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^DOC [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^DotBot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Download\ Ninja [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Drip [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^DSurf15a [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^EasouSpider [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^eCatch [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^ecxi [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^EmailCollector [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^EmailSiphon [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^EmailWolf [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^EroCrawler [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Exabot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^EirGrabber [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^ExtractorPro [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^EyeNetIE [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Fasterfox [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^FeedBooster [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^FlashGet [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Foobot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^FrontPage [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Genieo [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^GetRight [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^GetSmart [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^GetWeb\! [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^gigabaz [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Go\!Zilla [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Go\-Ahead\-Got\-It [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^gotit [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Grabber [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^GrabNet [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Grafula [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^grub\-client [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Harvest [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^heritrix [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^httplib [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^HMView [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^HTTrack [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^httpdown [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^IDBot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^id\-search [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^ieautodiscovery [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^InfoNaviRobot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^InterGET [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^InternetLinkagent [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^IstellaBot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^InternetSeer [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Iria [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^IRLbot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Java/1\. [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^JennyBot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^JetCar [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^JustView [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^k2spider [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Kenjin\ Spider [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Keyword\ Density/0\.9 [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^larbin [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^LeechFTP [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^LexiBot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^lftp [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^libWeb [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^libwww [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^libwww\-perl [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^likse [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Link\*Sleuth [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^LinkextractorPro [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^linko [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^LinkScan/8\.1a\ Unix [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^LinkWalker [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^LNSpiderguy [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^lwp\-trivial [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Mag\-Net [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^magpie [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Mata\ Hari [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Maxthon$ [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^MaxPointCrawler [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^MegaIndex [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Memo [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^MFC_Tear_Sample [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Microsoft\ URL\ Control [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^MIDown [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^MIIxpc [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Mippin [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Missigua\ Locator [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Mister\ PiX [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^MJ12bot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^MSIECrawler [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Navroad [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^NearSite [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^NetAnts [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^NetMechanic [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^NetSpider [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^NICErsPRO [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Niki\-Bot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Ninja [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^NPBot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Nutch [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Octopus [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Offline\ Explorer [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Openfind\ data\ gathere [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Openfind [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^PageGrabber [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^panscient\.com [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^pavuk [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^pcBrowser [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^PeoplePal [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^PHP/5\.\{ [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^PHPCrawl [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^PingALink [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^PleaseCrawl [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Pockey [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^ProPowerBot/2\.14 [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^ProWebWalker [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^psbot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Pump [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Python\-urllib [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^QueryN\ Metasearch [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^QRVA [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Reaper [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Recorder [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^ReGet [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^RepoMonkey [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Rippers [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^RMA [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^SBIder [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Scooter [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Seeker [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^SeaMonkey$ [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^SemrushBot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^SeznamBot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Siphon [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^SISTRIX [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^sitecheck\.Internetseer\.com [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^SiteSnagger [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^SlySearch [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^SmartDownload [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Snake [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^SnapPreviewBot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^SpaceBison [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Sogou [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^SpankBot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^spanner [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^spbot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Spinn3r [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^sproose [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Steeler [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Stripper [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Sucker [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^SuperBot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^SuperHTTP [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Szukacz/1\.4 [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^tAkeOut [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Teleport\ Pro/1\.29 [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Teleport [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^TeleportPro [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Telesoft [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^The\ Intraformant [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^TheNomad [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^TightTwatBot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Titan [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^toCrawl/UrlDispatcher [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^True_Robot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^True_Robot/1\.0 [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^turingos [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^TurnitinBot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^UbiCrawler [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^UnisterBot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^URLSpiderPro [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^URLy\ Warning [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Vacuum [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^VCI\ WebViewer\ VCI\ WebViewer [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^VoidEYE [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^webalta [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^WebAuto [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Win32 [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^VCI [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^WBSearchBot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Web\ Downloader/6\.9 [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Web\ Image\ Collector [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^WebBandit [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^WebBandit/3\.50 [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^WebCollage [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^WebCopier\ v4\.0 [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^WebCopier [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^WebEMailExtrac [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^WebEnhancer [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^WebFetch [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^WebGo [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^WebHook [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^WebLeacher [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^WebmasterWorldForumBot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^WebMiner [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^WebMirror [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^WebReaper [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^WebSauger [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Website\ Quester [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Webster\ Pro [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^WebStripper [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^WebZip [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Whacker [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Widow [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Wotbox [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Wget [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^wsr\-agent [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^WWW\-Collector\-E [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^WWW\-Mechanize [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^WWWOFFLE [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^x\-Tractor [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Xaldon [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Xenu [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^yandex [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Zao [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^zermelo [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Zeus [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^ZyBORG [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^coccoc [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Incutio [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^lmspider [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^memoryBot [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^serf [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Unknown [NC]

RewriteRule ^.* - [F]

</IfModule>

5. Ограничения на авторизацию

Один из распространенных способов взлома - это подбор пароля. Боты и специальные программы используют грубый метод подбора до тех пор, пока не будут определены верные реквизиты доступа. Причем половина дела сделано, если злоумышленник наверняка знает логин, который имеет права администратора. Возможен подбор по словарю или перечисление букв в слове из простых символов алфавита, так же распространен гибридный способ подбора, который за короткое время сможет подобрать пароли типа "VaSyA100500". Подобные способы взлома очень частно называют "метод грубой силы" (brute-force). Существует несколько основных способов, которые позволяют защитить себя от подобных атак, установив дополнительные ограничение на адрес формы авторизации, что позволит предотвратить несанкционированный доступ к закрытой части административного раздела Joomla:

- jSecure Lite - компонент который при входе в административный раздел сайта требует ввода ключа доступа. Расширенная версия имеет некоторые дополнительные функции, такие как разрешение по IP адресу или региональному признаку.

- AdminExile - удачный плагин, который базово на указанный URL, по-мимо требования ключа доступа, может устанавливать ограничение по IP-адресам или диапазонам сетей в виде формирования черных и белых списков доступа.

- Brute-Force Stop - еще одно хорошее расширение, которое запоминает информацию о неудачных попытках входа и, при достижение заданного порога подобных действий, блокирует IP с которого выполняются подобные попытки.

- RSFirewall - блокирует IP-адрес, если с него часто выполняются неуспешные попытки авторизации.

- pFirewall - распознает запросы ботов и блокирует их, при это корректно определяя полезные запросы поисковых систем не применяя каких-либо действий к ним.

- Настройки web-сервера: сочетая инструкции в файлах .htaccess и .htpasswd возможно защитить каталог /administrator от попыток несанкционированного доступа а административную часть сайта.

Если атаки грубой силы происходят на регулярной основе, полезно собрать некоторую информацию и провести анализ. Как правило, подобные попытки - это угадывания пароля типа "qwerty". Если запросы продолжаются, то IP-адреса могут быть заблокированы через файл .htaccess, ниже приведен пример:

Apache configuration код:

# 2016 bruteforce botnet list

Order Allow,Deny

Allow from all

Deny from 79.141.167.19

Deny from 192.42.116.16

Deny from 63.141.226.34

Deny from 128.153.145.125

Deny from 64.61.155.42

Deny from 78.32.129.58

Deny from 79.39.183.124

Deny from 5.39.76.158

Deny from 52.59.254.232

Deny from 85.17.14.21

Deny from 37.48.80.101

Deny from 37.187.7.74

Deny from 77.247.181.165

Deny from 94.242.222.40

Deny from 109.237.1.139

Deny from 128.72.91.30

Deny from 176.115.124.21

Deny from 178.238.229.54

Deny from 185.61.138.125

Deny from 46.165.208.105

Deny from 149.202.47.181

Deny from 178.162.198.109

Deny from 93.120.140.200

Deny from 185.3.32.23

Deny from 42.118.62.213

Deny from 212.74.201.244

Deny from 80.35.16.63

Deny from 83.70.178.60

Deny from 90.182.73.81

Deny from 94.113.137.129

Deny from 145.253.122.66

Deny from 131.109.59.90

Deny from 151.8.12.213

Deny from 188.13.39.226

Deny from 188.219.193.186

Deny from 212.121.116.65

Deny from 212.183.165.15

Deny from 217.7.249.243

Deny from 217.111.161.229

Deny from 217.128.175.91

Аналогичным способом возможно заблокировать трафик из определенный страны, например когда среди посетителей нет жителей Китая, но из этой страны постоянно приходят запросы от ботов. С помощью онлайн-сервисов возможно сгенерировать список IP-адресов стран или регионов, которые в последствии можно добавить в .htaccess, пример такого сервиса http://www.ip2location.com/free/visitor-blocker

6. Удаление неиспользуемых расширений и шаблонов

Важно, чтобы в инсталляции Joomla присутствовали только те расширения и шаблоны, которые действительно нужны и используются. Удаляйте компоненты, которые больше не нужны. Не рекомендуется устанавливать шаблоны, плагины и компоненты из ненадежных источников или от сомнительного автора. Силы хакера могут быть направлены именно на конкретное расширение, будьте бдительны и с осторожностью относитесь к установке дополнений.

7. Установка фаервола

Для предотвращение взлома и атак возможно использовать плагины или компоненты, которые обеспечат дополнительные меры безопасности. Есть несколько популярных решений, которые реализуют функции сетевого экрана (firewall), они представлены как в базовых, так и в расширенных версиях для коммерческого использования:

Akeeba Admin Tools

RSFirewall

Securitycheck

DMC Firewal

В заключение

Представленные выше советы действительно смогут помочь и обеспечить дополнительные меры безопасности для сайта. Несмотря на то, что все они носят сугубо рекомендательных характер, настоятельно рекомендуем использовать их на практике. Не дайте сделать из себя легкую наживу!

Опубликовано: 19-05-2016

www.joomfox.org

Способы защиты сайта Joomla от нецелевого взлома -

class="eliadunit">

Вступление

Говоря о взломе сайта, важно понимать, что существует два принципиально разных типа взлома, это целевой и нецелевой взлом. Если ваш сайт хотят взломать целенаправленно, то подобрав «хорошего» специалиста и потратив некоторое количество денег, сайт рано или поздно взломают. Другое дело нецелевой или случайный взлом. Нецелевой взлом сайта происходит, в результате массовых атак на CMS или на серверы хостинг провайдера. Именно защита от такого взлома, и направлена работа администратора или собственника сайта по обеспечению безопасности сайта.

Существуют классические правила защиты от нецелевого взлома сайта Joomla. Некоторые веб мастера выделяют 10 правил, некоторые 12. Я набрал 16 простых правил защиты Joomla сайта.

16 Способов защиты сайта Joomla от взлома

Пойдем от простого к сложному, или от необходимой защиты до защиты для «параноиков».

1.Сложный логин и пароль авторизации

Довольно простое, но необходимое правило безопасности Joomla: создавайте сложные логин и пароль для user (суперадминистратора). Не используйте стандартное мышление и для создания пароля, да и логина, воспользуйтесь онлайн инструментом создания паролей.

2.Важные сайты «спрячьте» в отдельный аккаунт

У каждого владельца сайтов, есть важные сайты. Эти сайта приносят максимальную прибыль, у них устойчивая аудитория, хорошие позиции в выдаче. Сюда второе правило: важные сайты разместите на отдельном аккаунте хостинга. Один аккаунт - один сайт.

Размещение нескольких сайтов на общем аккаунте shared хостинга делает уязвимым сразу все сайты единого аккаунта. Если взломают один сайт из ряда сайтов единого аккаунта, то под угрозу попадут все сайты этого аккаунта. Причем заражение может быть настолько вирусным, что оно может, ходит по кругу и заражать сайты один за другим.

Конечно, выполнение этого правило несколько накладно, ведь каждый аккаунт виртуального хостинга, это отдельный тарифный план. Сэкономить позволит переход с shared хостинга на выделенный сервер. На нем можно самостоятельно настроить устойчивую систему безопасности для каждого сайта, в том числе создавать отдельные аккаунты для каждого домена.

3.После установки Joomla сразу удалите каталог Installation

Это правило понятно и без пояснения.

4.Защитите FTP доступ к каталогу сайта

Не откладывайте в долгий ящик и сразу защитите FTP доступ к сайту. Для защиты от перехвата по FTP используйте протокол SFTP, а не FTP. Это обезопасит FTP соединение с каталогом сайта.

5.Защитите сайт Joomla правильными правами CHMOD на директории и файлы сайта

По умолчанию, система выставляет права CHMOD на директории сайта 755, а для файлов системы 644. Проверить права можно в любом FTP клиенте, правой кнопкой мыши. Но таких правил доступа много для надежной безопасности сайта Joomla.

На наиболее важные для безопасности файлы сайта, а именно, файлы configuration.php и .htaccess, обязательно выставить права read-only (chmod 444).

Желательно усилить безопасность и на все системные файлы корня сайта, так же, выставить chmod 444, а на файлы хранящие данные базы данных (configuration.php) выставить права chmod 400.

Примечание: не системные файлы, которые вы будете подгружать самостоятельно (sitemap.xml, файлы подтверждения прав для сервисов веб-мастеров и т.п.) нужно оставить с правами chmod 644.

CHMOD директорий Joomla

На все директории сайта должны стоять права chmod 755. К сожалению настройки некоторых хостингов могут требовать выставить права chmod 777, как минимум, для директорий caсhe и tmp, как максимум почти для всех директорий корня сайта. Это нехорошо. Правильно настроенный хостинг прекрасно работает на chmod 755. Так же, некоторые расширения могут потребовать chmod 777. В этом случае:

- Выставите требуемые права chmod 777;

- Установите нужные расширения;

- Полностью настройте сайт;

- Смените права chmod 777 на chmod 755;

- Проверьте работу сайта.

6.Пользуйтесь только расширениями и шаблонами с официальных сайтов

Это простое правило позволит закрыть проникновение вируса, особенно Трояна, вместе с расширений, скачанных с ненадежных источников.

7.Пользуйтесь только необходимыми расширениями

Не ставьте расширения «впрок». Ненужные расширения удаляйте и чистите кэш сайта и базу данных сайта, если нужно вручную, от таблиц удаленных расширений.

8.Следите за обновлением системы

Следите за выходом новых версий Joomla. С переходом на long версии Joomla, каждое обновление Joomla, типа обновление 3.4.6 на 3.4.7 это обновление безопасности системы и устранение вновь выявленных уязвимостей системы.

9.Следите за обновлениями рабочих расширений системы

Подпишитесь на новости ваших расширений или просто включите в менеджере плагинов, плагин тип - guickcon ID=438, слежение за новыми версиями расширений.

10.Периодически сканируйте сайт на вирусы

В Интернет есть достаточно online сервисов для проверки сайтов на вирусы. Используйте не один, а несколько сервисов проверок, у них могут быть разные базы данных с вирусами.

class="eliadunit">11. Защитите отдельные директории сайта файлами .htaccess

Это более серьезная защита. Установите в каталоги tmp, cache и любой другой каталог системы, который нужно защитить, свои файлы .htaccess. В этих файлах пропишите одно правило:

Это глобально закроет каталог для всех пользователей, включая вас.

Как альтернатива, откройте в правиле доступ для определенных IP:

|

order deny,allow deny from all allow from xxx.xxx.xxx.xxx |

,где xxx.xxx.xxx.xxx это ваш IP. Помните, IP вашего компьютера может меняться.

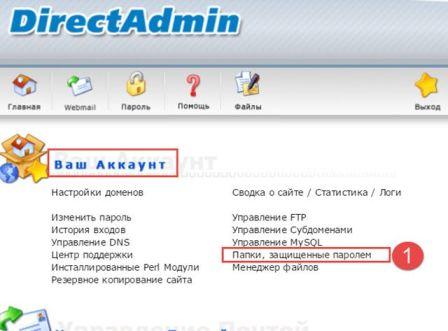

12. Используйте для защиты возможности CPanel или Directadmin хостинга

Нет желания или «боитесь» работать с файлами .htaccess, используйте для защиты директорий возможности административных панелей хостинга. Для этого,

- Авторизуйтесь в панели хостинга;

- Найдите вкладку типа: Защита директорий;

- Защитите любой каталог вашего сайта паролем.

13.Защитите каталоги сайта самостоятельно

Можно защитить каталоги сайта логином и паролем самостоятельно. Для этого: Воспользуйтесь генератором пароля и логина для файла .htaccess. Например, http://www.htaccesstools.com/htpasswd-generator/.

Работать с генератором просто: Вводите пароль и логин, генератор их шифрует в MD5 и создает защитное содержание файла .htaccess.

Для каждого каталога, который нужно защитить, создаете свой файл .htaccess с генерированным содержанием и размещаете файл .htaccess в этом каталоге.

14.Продумайте систему резервного копирования сайта

Защита защитой, но нельзя забывать о резервном копировании сайта. Периодическое копирование сайта позволит в любой момент откатиться к безопасной версии сайта. Для резервных копий применяйте:

- Самостоятельное резервное копирование сайта;

- Резервное копирование на хостинге;

- Расширения Joomla для резервного копирования. Лучший из них: Akeeba Backup (www.akeebabackup.com).

15. Используйте расширения безопасности Joomla

Для периодической проверки безопасности сайта, есть неплохие расширения безопасности Joomla. Например, компонент Securitycheck (http://extensions.joomla.org/extension/securitycheck). Попробуйте его.

16.Префикс базы данных Joomla

Совсм забыл. При установке joomla, смените стандартный префикс таблиц базы данных jos_ на любые четыре ( или больше) буквы и цифры.

Другие статьи по теме

class="eliadunit">

joomla-abc.ru

Защита сайта от взлома. Основные способы взлома.

Прочитайте тему перед тем, как задавать вопросы на форуме!

В последнее время я всё чаще натыкаюсь на вебмастеров, у которых разными путями взломали сайт на Joomla. Хоть эту CMS и считают довольно безопасной, но тем не менее, в ней есть довольно много уязвимостей. Как оказалось, даже не очень опытный хакер сможет взломать сайт на Joomla, если над ним не поработать и не обезопасить себя от этих ошибок. Ради интереса я пробивал основные ключевые слова по поводу взлома joomla и защиты joomla от взлома. Я заметил, что очень мало пользователей интересуются защитой сайта (как правило, люди начинают искать решение, когда уже поздно). Но я настоятельно рекомендую Вам досконально изучить защиту Joomla от взлома. Вот я в своё время отнёсся серьёзно к этому вопросу, и все мои сайты до сих пор целые и невредимые.Основные методы взлома сайта на Joomla и его последствия

- Вирус - один из самых опасных. При попадании на Ваш компьютер, вирус сканирует его на наличие FTP менеджера ити TotalCommandera. В этих программах хранятся Ваши пароли и адреса серверов, которые скрипт отправит злоумышленнику. Этого будет достаточно, чтобы потерять сайт. Самым опасным этот метод считается потому, что Вы рискуете остаться без всех своих сайтов сразу! Последствие попадания вируса - в код сайта вставляется iframe с вредоносным кодом, различные JS скрипты или ссылки на другие сайты и т.д.. После этого на Ваш сайт начнут ругаться все антивирусы и поисковые системы.

- SQL инъекция - довольно распространённый способ взлома. Основан на получении доступа к файлам базы данных. А если точнее, то к логину и паролю администратора. Таким образом злоумышленник может не только увидеть Ваш логи и пароль или другие данные, но и изменить их под свои нужды. Последствие SQL инъекции - взлом пароля Joomla к административной панели сайта. Так же злоумышленник может вообще удалить всю информацию Вашего сайта.

- Восстановление пароля администратора - в последнее время сайты на Joomla всё чаще пытаются взломать именно этим способом. Даже если у Вас на сайте стоит компонент генерации ЧПУ, можно всё равно прописать в адресной строке такой код: ВАШ_САЙТ/index.php?option=com_user&view=reset и Вам откроется окошко для восстановления пароля. Хакеры вводят туда специальный код и изменяют Ваш пароль. Последствия потери пароля администратора - думаю, тут и так всё понятно. Полный доступ злоумышленника в административную панель Вашего сайта. Только представьте, что может сделать , к примеру, Ваш конкурент?

- Через "дырявые" расширения - взлом сайта через дырки в различных компонентах, используя ввод методом POST на определённые страницы. Последствия взлома через дырки в расширениях - в папке с компонентом, который взломали, будет лежать много "левых" файлов. Такие сайты скорее всего заблокирует хостер. И поисковые системы тоже будут ругаться на то, что на сайте вирус.

- PHP инъекция - внедрение вредоносного кода через Вашего сервера.

- XSS или межсайтовый скриптинг - возникает во время генерации сервером страниц, в которых содержится "вражеский" скрипт. Эта атака так же может произойти из-за Вашего сервера. Например, если с Вами на сервере находится зараженный объект или сайт, то Вы так же подвержены опасности.

Защита и профилактика сайта Joomla от взлома

1. Установите хорошее антивирусное программное обеспечение. Но кроме этого нужно ещё регулярно проводить обновления базы вирусов.2. Не скачивайте расширения с непроверенных источников и старайтесь не использовать варезные (краденные или взломанные). Я, например, однажды скачал какой-то шаблон для тестирования и обнаружил на нём чужие ссылки на разные сайты. Этого урока мне хватило, чтобы больше не лазить по таким говно-порталам, а качать всё с официальных источников. Но если уж Вы скачали что-то с варезного сайта, то перед установкой сначала проверьте антивирусом на наличие сюрпризов, просмотрите файлы расширения на наличие "чужих" ссылок. Не рекомендую непроверенные расширения ставить на рабочий сайт, сначала лучше проверить на каком-нибудь демо-сайте на локальном хостинге. А потом, убедившись что всё в порядке, ставьте на рабочий.

3. Обязательно делайте резервные копии сайта и базы данных. Для этого можно использовать компонент резервного копирования JoomlaPack. Это поможет Вам защититься не только от хакеров, но и от своих собственных ошибок. Я делаю резервные копии после каждого изменения на сайте (написал статью - сохранился!). Только не забывайте скачать файл бэкапа на компьютер, а то хакеры могут его просто удалить с сервера.

4. Для того, чтобы спрятать свой сайт от глаз хакеров, нужно использовать SEF компоненты для генерации человеконятных ссылок. Можно пользоваться стандартным SEF или, к примеру, ARTIO JoomSEF. Дело в том, что Joomla по своему генерирует ссылки, и они выглядят вот так:

domen/sayt/index.php?option=com_content&view=category&layout=blog&id=4&Itemid=3.

И хакер может просто вбить в поиске "com_content" (если в нём есть "дырки") или другое уязвимое расширение и ему откроется список сайтов, в котором можете быть и Вы.

5. Кроме этого лучше вообще скрыть, какой CMS Вы пользуетесь. Тогда риск попадания Вашего сайта в поле зрения хакера резко снижается. Для этого необходимо удалить из кода Вашего сайта строчку:

<meta name="generator" content="Joomla! 1.5 - Open Source Content Management" />

Заходите на свой сайт и идёте по этому пути (актуально для joomla 1.5) ВАШ_САЙТ/libraries/joomla/document/html/renderer/. В этой папке находите файл head.php и открываете его, например, блокнотом. С помощью поиска ищете эту строку:

$strHtml .= $tab.'<meta name="generator" content="'.$document->getGenerator().'" />'.$lnEnd;

Удалите её и скопируйте файл обратно на сайт. Теперь у Вас уже стало на одну лишнюю строку меньше.

6. Установите плагин plgSystemJSecure. Используя этот плагин, злоумышленник не сможет даже увидеть вашу административную панель, введя просто ВАШ_САЙТ/administrator. Так как в этом плагине нужно будет ввести кодовое слово. После того, как Вы его введёте, ссылка на админ-панель Вашего сайта будет выглядеть так: ВАШ_САЙТ/administrator/?ваше_кодовое_слово. Это достаточно хорошая защита админки Joomla.

7. Ищите всегда только самые новые версии используемых Вами расширений. Или обновляйте те, которые уже стоят. Разработчики часто выпускают обновления своих продуктов, ибо хакеры вечно находят в них какие-нибудь изъяны.

8. Все неиспользуемые компоненты, модули, плагины, шаблоны и прочее лучше удалять полностью! Даже базу данных желательно почистить. Например, на каком-то компоненте хакеры нашли уязвимость. Если у Вас стоит именно этот компонент, а Вы им даже не пользуетесь и, естественно, не обновляли его (пусть он даже и выключен), то это всё равно не спасёт Вас от атаки. Так что лучше удалять всё подчистую. Оставляйте только самое необходимое и не ставьте все подряд для различных тестов на рабочий сайт.

9. Для того, чтобы хакеры не знали, какая версия уязвимого компонента установлена (версии постоянно обновляются и избавляются от "дырок"), нужно удалить номера версий всех сторонних расширений. Для этого скачайте себе на компьютер все сторонние компоненты, модули, плагины и шаблоны с помощью FTP менеджера FileZilla или другого клиента и с помощью любого текстового редактора удалите в этих файлах любые упоминания о версиях расширений.

10. Если Вы не используете на своем сайте модуль регистрации пользователей (у меня его тоже нету, кстати), то лучше удалить файлы, которые отвечают за восстановление пароля и его сброс. Можно удалить или всю папку com_user (которая находится по пути ВАШ_САЙТ/components) или отдельный файл, отвечающий за сброс - reset.php. Этот файл находится по пути ВАШ_САЙТ/components/com_user/models.

11. Для борьбы с SQL инъекциями есть два основный способа. Первый - это установка компонента jFireWall (хороший и довольно мощный компонент, есть бесплатная версия jFireWall Lite). Второй - это смена префикса к таблицам в базе данных. Второй способ я опишу поподробнее, так как изменение этого префикса может защитить Вас практически от всех SQL инъекций. Сначала рекомендую Вам отключить сайт в общих настройках joomla, так как он всё равно выйдет из строя на некоторое время и обязательно сделать резервную копию сайта и базы данных. А теперь поехали по порядку:

- заходите в админа панель своего сайта, переходите в общие настройки/сервер. В правой части экрана ищите "Префикс базы данных", там будет написано faqj_. Заменяете его на любую надпись, например, на asd_ и сохраняете;

- заходите в PhpMyAdmin и делаете экспорт своей базы данных на компьютер и сохраняете её. Для сохранения базы выберете её и в правой части экрана вверху ищите "Экспорт". Выделяете все части базы, внизу ставьте SQL и ещё чуть ниже "Сохранить как файл". Справа внизу нажимаете на кнопочку "Ok". Сделайте ещё одну копию на всякий случай и сохраните куда нибудь в другое место;

- после того, как Вы убедились в том, что база данных успешно сохранена, можно приступить к удалению базы из PhpMyAdmin. Для этого выберете Вашу базу, промотайте мышь в низ экрана и найдите там "Отметить все". Отмечаете и чуть правее ищите "С отмеченными" и выбирайте удалить;

- теперь открывайте сохранённый файл с базой данных, к примеру, блокнотом. Нажимайте Ctrl+H и видите такое окошко:

![[IMG]](/800/600/http/joomla-support.ru/proxy.php%3A%2F%2Fjoofaq.ru%2Fimages%2Fstories%2FFayli%2Fzamena-preficsa-tabliz.png&hash=ff08c5dfeff17d10d9fbbea34db01efe)

с помощью этой функции можно одним махом изменить все префиксы в Вашей таблице, нажав на "Заменить все";

- на а теперь заходите опять в PhpMyAdmin и нажимайте справа вверху "Импорт" и выбирайте Ваш файл с новыми данными. Кодировку поставьте UTF-8.

12. Необходимо правильно выставить права на файлы и папки. Сделать это можно с помощью FileZilla. Вообще для каждого сервера нужны свои определённые настройки, которые лучше узнать у своего хостера. Но обычно права ставят такие: на файлы, которые находятся в корневой директории 444, на папки в корневой директории ставят 755, на папки tmp и logs ставят 705, на паку своего шаблона поставьте 555, на папку image/stories можно поставить 755, на папку Cache 777.

13. { Добавил Draff } Смена ника админ и еще запрет на доступ к админ.части сайта/бекэнд через файл ".htaccess"

Код (CODE):

PHP код:

#### NO Enter

Order Deny,Allow

Deny from all

В принципе, я думаю этих мер безопасности должно хватить для хорошей защиты сайта на Joomla. Если Вы знаете ещё какие-нибудь хорошие способы защиты своего сайта от хакерских атак, то пишите их в этой теме. Я добавлю их в этот список.

Источник joofaq.ru

joomla-support.ru

Защита - Обзоры компонентов Joomla

- Тип – защита админки Joomla от несанкционированного доступа.

В статье «Обзор Siteguard. Проверка сайта на вирусы» я уже затрагивал тему повышения безопасности сайтов от несанкционированного доступа. В этой статье я хочу рассмотреть компонент (и плагин) для защиты админки сайта Joomla jSecure Authentication. Рассмотрение этого компонента будет проходить на примере системы управления контентом с открытым кодом Joomla версии 1.5.23. Версия jSecure Authentication 2.1.8. Сайт находится на локальном сервере (MySQL 5.1.4, PHP 5.3.3, Apache/2.2.4 (Win32) mod_ssl/2.2.4 OpenSSL/0.9.8k).

Хочу сразу отметить, что плагин Joomla jSecure Authentication, как и любое другое отдельно взятое средство, не защитит Вас на 100% от всех способов взлома сайта. Но это маленький шаг к повышению общей устойчивости сайта к атакам. Он просто помогает скрыть админку Joomla.

Возможно, у Вас может возникнуть вопрос: «А зачем вообще скрывать доступ к административной зоне сайта, если для входа в неё всё равно потребуется ввести логин и пароль?». С одной стороны, установка любого компонента, модуля и\или плагина добавляет в Ваш сайт код, в котором могут содержаться ошибки, открывающие новые способы для атаки, замедляющие Ваш сайт, увеличивающие нагрузку на сервер и время загрузки страниц сайта у пользователя в браузере. Так же есть вероятность возникновения конфликтов с уже существующими компонентами и с вновь устанавливаемыми. Для опытных веб-мастеров, возможно будет проще самостоятельно скрыть доступ к административной зоне. Например, при помощи .htaccess и\или правки исходного кода самой системы управления контентом. Однако это может оказаться несколько трудозатратным делом. Но в любом случае «стандартный» доступ ко входу в администраторскую зону сайта необходимо скрыть. Ведь не для кого не секрет, что для входа в администраторскую зону сайта Joomla необходимо просто дописать в конце имени сайта в строке адреса слово administrator. И перед вами откроется окно с полями ввода логина и пароля. Злоумышленник сразу увидит, что это Joomla (а скорее всего поймёт и какая версия 1.0, 1.5 и так далее), и начнёт применять скрипты, направленные на известные уязвимости в безопасности конкретно этой системы управления контентом. Можно сразу приступить к подбору логина и пароля (хотя есть куда более эффективные методы получения доступа к административной зоне сайта). Даже если лично Вы используете надёжные логин и пароль, то другой человек, имеющий доступ к административной зоне сайта может использовать что-то типа 123456 в качестве пароля. А увидеть логин можно, например, на форуме, где он в качестве администратора модерирует ту или иную ветвь. При использовании .htaccess Вы заставите вводить дополнительные логин и пароль для доступа к административной зоне сайта, что повысит безопасность. Однако это не всегда возможно и\или удобно и jSecure Authentication обладает ещё несколькими полезными функциями.

aleksius.com