4. Как найти вирус на вашем сайте Joomla. Joomla вирус

Как вылечить зараженный сайт на Joomla от вирусов. 10 шагов.

В этой статье приведено пошаговое руководство лечения сайта на Joomla от вирусов (приведенные шаги актуальны и для сайтов на других CMS). Выполните все шаги, и ваш сайт будет восстановлен.

В серии статей Защита Joomla мы уже рассмотрели различные способы и средства защиты Joomla от хакерских атак и вирусов. Но что делать, если ваш сайт уже заражен? Как его вылечить?

В этой статье приведено пошаговое руководство лечения сайта на Joomla от вирусов (приведенные шаги актуальны и для сайтов на других CMS). Выполните все шаги, и ваш сайт будет восстановлен.

Кто и зачем заражает сайты вирусами?

Предположим, что в один «прекрасный» день хостер или Яндекс.Вебмастер сообщили вам, что на вашем сайте обнаружены вредоносные скрипты. Первые мысли, которые приходят в голову после такой новости: «Да как так? Почему мой сайт? У нас ведь маленькая компания. Кто? Конкуренты? Зачем? Как?».

Давайте, в первую очередь, разберемся в теоретических причинах заражения. Предположим, что у вас действительно не столь посещаемый сайт, чтобы заинтересовать хакеров (его посещают десятки – сотни человек ежедневно). Кто, зачем и как заразил ваш сайт?

Не стоит сразу перебирать врагов и конкурентов. Скорее всего, заражение вашего сайта – это случайность и опосредовано, виноваты в нем ВЫ (или веб-мастер, который отвечает за ваш сайт компании).

Вы спросите: «Каким образом?». Приведу пример из обычной жизни. Скоро зима. Ожидается эпидемия гриппа. Вам уже все уши прожужжали о необходимости прививки, гигиены, избегания многолюдных мест в пик эпидемии. Но вы решили: «Фу, ерунда какая! Уже столько лет живу и не болею без всяких там прививок и советов!» и проигнорировали все предостережения. Пришла зима. Вы заразились гриппом. Кого в этом винить? Человека, который чихнул на вас? Или, может быть, государство, которое насильно не вкололо вам вакцину? Или, все-таки, себя любимого?

С большой долей вероятности точно также получилось и с вашим сайтом.

Спросите себя:

- Я регулярно обновляю Joomla и все используемые на сайте расширения?

- Я изменил стандартный адрес админки?

- На компьютере, с которого я вхожу в админку сайта, есть антивирус?

Невыполнение хотя бы одного из этих трех пунктов уже подвергает ваш сайт высокому риску.

Дальше в дело вступает лотерея. Предположим, в один прекрасный день кто-то обнаружил уязвимость в Joomla. Он отправил информацию о ней разработчикам Joomla. Они исправили уязвимость и выпустили обновленную версию. Через некоторое время о найденной уязвимости становится известно широкой публике, в которой встречаются и не очень хорошие личности. Одна из таких личностей пишет паука – программу, которая сканирует интернет на предмет поиска необновлённых сайтов с этой уязвимостью и, находя их, использует уязвимость для взлома.

Ну, вот скажите мне, кто здесь виноват? Сначала неопытные веб-мастера нагружают сайт на Joomla десятком-другим сторонних расширений, потом передают такой сайт заказчику, берут оплату и удаляются. Заказчик не очень в теме по поводу обновлений и уязвимостей. Он работает с контентом сайта. Так проходит пара лет. Потом сайт находит паук, настроенный на эксплуатацию одной из свежих уязвимостей в одном из расширений Joomla, установленных на сайте. А потом заказчик и веб-мастер, который делал сайт, в два горла кричат, что Joomla – дырявый движок.

Конечно, нельзя исключать и целенаправленной хакерской атаки на ваш сайт, но вероятность такой атаки очень мала по сравнению с тем, что вы поймали паука. Я бы сказал, 1% против 99%. С ростом популярности, посещаемости и показателей вашего сайта вероятность будет смещаться в сторону хакерской атаки, но пока ваш сайт не содержит ничего особо ценного, хакеры не будут тратить на него время, т.к. их время стоит дороже.

В общем, наиболее вероятные первопричины заражения должны быть вам ясны. Можно вырвать у себя на голове пару клоков волос, пару раз удариться головой о стену со словами «#@@*$#!!!» (или ударить головой о стену веб-мастера, который обслуживал сайт =)) и после этого приступать к лечению сайта.

Мой сайт заражен. Что делать?

Ваш сайт заражен. Чтобы вылечить его, а предлагаю вам использовать инструкцию, состоящую из 10 шагов. Выполнять шаги нужно последовательно, а не в произвольном порядке.

Шаг 1. Резервная копия.

Если ваш сайт заражен, то по уровню халатности вы попадаете в одну из двух категорий:

- Я регулярно делаю резервные копии своего сайта / Я настроил регулярное резервное копирование на хостинге.

- Резервные копии? Ээээ… Что это?

Если вы попали в первую категорию, то у меня для вас хорошие новости: вам не придется лечить сайт от вирусов. Просто восстановите резервную копию и переходите к шагу 7.

Если же вы попадаете во вторую категорию, то придется попотеть, либо потратиться на специалиста. Кроме того, для вас есть и очень плохая новость:

При чистке сайта от вирусов нет, и не может быть никакой гарантии полного излечения.

Давайте разберемся почему.

Представим столь популярные нынче фильмы про зомби. Один человек стал зомби, потом он покусал другого, тот третьего и так заразилось половина планеты. Спустя некоторое время человечество опомнилось и уничтожило всех зараженных. Воцарился мир и спокойствие. Спустя еще некоторое время оказалось, что в каком-то глубоком темном подвале оставался еще один зараженный, которого не смогли обнаружить. И затем в этот подвал зашел здоровый человек…

Примерно такой же принцип в заражении сайта. Файлы сайта, коих несколько тысяч, могут быть изменены. Также могут быть добавлены новые файлы, с названиями, которые себя ничем не выдают. Вирус может записать себя в любые каталоги и файлы файловой структуры сайта. Потом сайт почистят от вирусов. Все зараженные файлы удалят. Но где гарантия, что один из таких файлов не будет упущен? Ее нет. А такой файл может, в конечном итоге, привести к повторному заражению всего сайта.

Всё это не значит, что нужно опустить руки и пойти делать новый сайт. Всё-таки, шаги, описанные далее, позволяют в высокой долей вероятности вычистить весь вредоносный код, до последней строчки.

Подведем итог шага 1.

- Если вы делали резервные копии, найдите ту из них, которая еще не заражена и восстановите из нее сайт. Далее переходите к шагу 7.

- Если вы не делали резервные копии, будьте готовы к тому, что никто не даст вам 100% гарантии на полную отчистку сайта от вирусов. Переходите к шагу 2.

Шаг 2. Создание копии сайта и первичная проверка.

Если вы читаете данный шаг, то поздравляю, ваша халатность на высоте. Но нужно и в этом искать плюсы. Вы научитесь лечить сайты, а также узнаете много нового о работе с ними. Эти знания, определенно, будут вам полезны, как владельцу сайта.

На данном этапе вам нужно создать локальную копию файловой структуры сайта. Создайте на хостинге архив с фалами сайта и скачайте его на свой компьютер. Если вы не знаете, как это делается, обратитесь в тех. поддержку хостинга с просьбой создать и выслать вам копию сайта.

Стандартный Joomla-сайт состоит из двух частей:

- Файловая система сайта

- База данных

Вредоносный код может быть и в файлах и в базе данных, но всё-таки наиболее вероятно найти его в файлах.

После того, как вы скачали архив с файлами сайта и развернули у себя на локальном компьютере, проверьте его хорошим антивирусом, например Касперским. У антивирусных компаний есть бесплатные инструменты для разовых проверок. Воспользуйтесь одним из них:

Если у вас есть лицензионный обновленный антивирус на компьютере, то можете использовать его.

Антивирусы для операционных систем не предназначены для лечения сайтов, но, тем не менее, некоторую долю вирусов они могут обнаружить и удалить. Всё-таки, это наиболее профессиональные инструменты. Не стоит ими пренебрегать.

После проверки будет найдено несколько вирусов или не найдено ничего. Найденные зараженные файлы лечим (вручную отчищаем от вредоносного кода) или удаляем. Переходим к шагу 3.

Шаг 3. Проверка специализированными инструментами

На этом этапе разминка закончилась. Впереди рутиный и нудный труд. Пришло время проверить зараженный сайт специализированным средствами поиска вредоносного кода. К таковым относятся:

- AiBolit – бесплатный сканер вирусов и вредоносных скриптов. Он удобен тем, что может быть очень легко запущен под Windows.

- Manul – антивирусная утилита от Яндекса.

Советую использовать AiBolit, поскольку проект Manul закрыт Яндексом и более не обновляется. По результатам проверки для вас будет сгенерирован отчет о подозрительных файлах и уязвимостях.

Проверка AiBolit.

- Скачиваете с официального сайта AiBolit для Windows.

- Копируйте файлы зараженного сайта в папку site.

- Запускаете файл start.bat.

По результатам будет сгенерирован файл отчета AI-BOLIT-REPORT.html

Проверка Manul.

Manul – это php-скрипт. Чтобы его запустить, нужен локальный web-сервер. Вы можете использовать для этих целей Open Server или Denwer. Далее следуйте инструкциям с официального сайта Manul.

Важно! Ни в коем случае не запускайте на локальном сервере зараженный сайт. Не вылеченные на данном этапе вредоносные скрипты могут размножиться.

После проверки сканерами, на руках у вас будет два отчета с подозрительными файлами. Будьте уверены: многие из них являются вирусами или содержат вредоносный код.

Далее следует довольно нудный этап. Нужно вручную пройтись по всем подозрительным файлам и проверить код, расположенный в них. Зачастую вредоносный код выделяется форматированием из основного. Код Joomla стройный и не содержит ничего лишнего. Код вредоносных скриптов часто внедряется без форматирования. Посмотрите пример ниже.

Код вредоносного скрипта:

Код Joomla:

Подсказки:

Не бойтесь открывать зараженные php-файлы для просмотра через текстовый редактор. Пока не запущен интерпретатор PHP (локальный сервер, который может выполнить PHP-код), вирусы и вредоносные скрипты не представляют опасности.

Если зараженных файлов найдено слишком много, можно воспользоваться такой хитростью: уточните текущую версию Joomla на вашем сайте, скачайте именно эту версию с официального сайта. Скопируйте файлы скачанной версии в папку с зараженной, переписывая совпадения. Таким образом, вы сможете переписать большую часть зараженных файлов оригинальными. Аналогичным образом можно заменить файлы крупных расширений Joomla. Более подробно это описано в шаге 5.

Перед удалением зараженных файлов, аккуратно записывайте фрагменты кода вредоносных скриптов и названия файлов, в которых они найдены, в отдельный файл. Они понадобятся нам на следующих шагах.

Данный шаг может отнять много времени, а также может быть сложен для тех, кто не очень хорошо разбирается в PHP-коде. Общий совет: если сомневаетесь вредоносный перед вами скрипт или нет, считайте, что да. Не бойтесь удалять зараженные файлы Joomla и расширений. На следующих шагах мы их восстановим. Исключение составляют лишь файлы, находящиеся в каталоге используемого вами шаблона сайта. Их не получится восстановить и работать с ними нужно очень осторожно.

Когда все файлы из отчетов проверены/отчищены/удалены, проведите сканирование файловой структуры сайта повторно. Не должно быть найдено ничего. После этого можно переходить к шагу 4.

Шаг 4. Поиск повторений и работа с датами создания файлов.

Теперь пришла пора постепенно включать голову. Надеюсь, что вы последовали моему совету, на предыдущем шаге и копировали фрагменты кода вредоносных скриптов в отдельный файл.

Если вирус, которым заражен ваш сайт, писал не гений, а скорее всего это так, то от файла к файлу зараженные фрагменты кода должны, так или иначе, повторяться. Этим мы и воспользуемся для того чтобы найти то, что пропустили сканеры и антивирусы.

Для выполнения данного шага нам понадобится программа Total Commander или любая другая утилита, умеющая искать по файлам. Я все же советую использовать Total Commander.

Открыв файловую структуру сайта через Total Commander, переходим в Команды –> Поиск файлов…

Здесь нам интересны две вкладки.

Вкладка «Общие параметры»:

Позволяет указать текст, который нужно искать в файлах. У вас уже есть сохраненные фрагменты кода вируса. Смекаете? Выбираем фрагмент и ищем его повторения в файлах по всей файловой системе сайта. Будьте уверены, что-то найдется. Далее проверяем найденные файлы, чистим/удаляем.

Вкладка «Дополнительно»:

Еще одна прекрасная возможность найти все зараженные файлы – использовать дату изменения файла. Посмотрите еще раз внимательно отчет AiBolit. Он показывает дату создания/изменения подозрительных файлов. Вероятнее всего все зараженные файлы были созданы примерно в недельный временной промежуток или даже в один день. Вычислите его, а затем задайте на вкладке Дополнительно этот промежуток или день. Так вы сможете определить все подозрительные файлы.

Данный способ не является полностью надежным, поскольку качественные вирусы могут изменять дату своего создания, но попробовать его, определенно, стоит. Мне он очень помогает.

После выполнения всех описанных действий можно выполнять шаг 5.

Шаг 5. Восстановление файловой структуры сайта.

К данному этапу файловая структура вашего сайта, скорее всего уже не содержит вирусов, но, она уже и не является работоспособной. Вы изменили и удалили множество файлов. Наверняка среди них были и «невинно погибшие». Теперь пришло время восстановить файловую структуру сайта, а заодно и выполнить еще один шаг по его отчистке.

Этапы тут следующие:

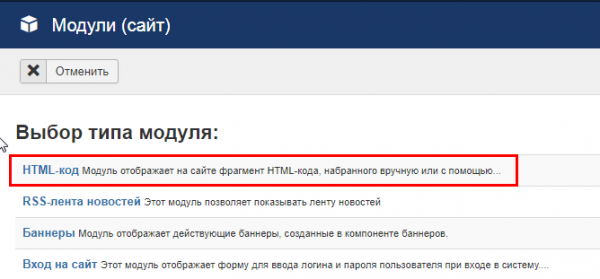

- Откройте админку зараженного сайта (старого, не отчищенного!) и перейдите в Расширения –> Менеджер расширений –> Управление.

- Перепишите себе все установленные сторонние расширения и их версии. Запишите версию Joomla.

- Скачайте Joomla заданной (не последней!) версии и все расширения заданных версий.

- Обновите вручную файловую структуру Joomla путем копированием скачанной версии с заменой.

- Обновите вручную файловую структуру расширений путем копирования с заменой.

Выполнив эти пункты, вы можете быть уверены, что все исполняемые файлы сайта чисты. Теоретически, зараженными могут остаться только файлы, которые были созданы вирусом и которые создали вы. Также, если у вас на сайте установлено несколько шаблонов Joomla, очень внимательно нужно проверить их файлы. Файлы шаблонов не перезаписываются при обновлении.

На данный момент, мы сделали всё, что было в наших силах, чтобы отчистить и восстановить файловую структуру сайта. Пришло время базы данных. Переходим к шагу 6.

Шаг 6. Чистка базы данных сайта.

Вредоносный код может содержаться не только в файлах сайта, но и в его базе данных. Чистить базу, в некоторой степени, сложнее, чем файловую структуру. Я бы выделил два этапа:

- Скачать дамп базы данных сайта и проверить его вручную. Вы можете скачать через PhpMyAdmin базу данных сайта в виде текстового файла и открыть ее через Nodepad++ или другой текстовый редактор. Данный файл желательно просмотреть на предмет присутствия странных фрагментов, проверить на наличие опасных элементов, таких, как iframe.

- В таблице #__users базы данных сайта, найти всех пользователей с правами суперадминистратора и проверить, нет ли там посторонних.

После этого нужно развернуть и запустить сайт на локальном сервере (шаг 7).

Шаг 7. Тестовый запуск.

Поскольку я, в некоторой степени, параноик, советую на этом шаге запускать сайт на локальном сервере с отключенным интернетом.

Перед запуском нужно морально быть готовым к тому, что сайт запустится с ошибками. Возможно, вы удалили какой-то файл Joomla или расширения во время чистки, но при этом не восстановили его в дальнейшем. Ничего страшного в этом нет. Главное, чтобы запустилась админка. Если это произошло, делаем следующее:

- Обновляем Joomla до последней версии путем установки обновления через менеджер расширений Joomla.

- Обновляем все расширения до последних версий путем установки обновлений через менеджер расширений Joomla.

После этого сайт должен работать корректно и без ошибок. Если что-то осталось, исправляем вручную и переходим к шагу 8.

Шаг 8. Смена всех паролей.

Изменяем:

- Пароли администраторов

- Пароль на сервере базы данных

- Пароль FTP

- Пароль от панели управления хостингом

На этом всё, ваш сайт отчищен. Осталось убедиться, что уязвимость, которая привела к заражению, закрыта.

Шаг 9. Анализ и устранение причин заражения

Снова включаем голову (да знаю, она у вас уже устала и ничего не соображает). Что же всё-таки привело к заражению? В начале статьи я дал пару мыслей на этот счет.

Постарайтесь понять, где на вашем сайте могут быть уязвимости. Не обязательно быть большим специалистом. Важно просто здраво мыслить.

Советую проверить домашний компьютер на вирусы, а также обратить внимание на хостинг, на котором размещен сайт. Какие о нем отзывы в интернете? Быть может, причиной заражения стал плохо настроенный сервер.

Также почитайте информацию о расширениях Joomla, которые вы используете на сайте. Какое-то из них может быть уязвимым.

Если вы видите какие-то, пусть даже теоретические причины заражения, то будет правильным избавиться от них до перезапуска сайта.

Шаг 10. Запуск сайта и отслеживание изменений.

Если вы дошли до этого шага, то поздравляю! Это большой путь. Теперь вы гораздо больше знаете о сайтах и их безопасности. Полностью удалите с хостинга зараженную копию сайта и перенесите туда отчищенную. Также замените базу данных, если вы вносили в нее изменения.

Первую неделю я советую отслеживать изменения в файловой системе на предмет повторного появления вируса. Вероятность того, что какой-то из зараженных файлов всё-таки остался, всегда существует.

Если ничего не помогает.

Но что делать, если даже после чистки и восстановления сайта вирусы появляются вновь? Здесь есть два варианта:

- Вы можете отдать уже отчищенную копию специалистам по безопасности, чтобы они проверили ее на предмет того, что упущено вами.

- Вы можете создать новый сайт (в некоторых случаях это может быть дешевле), но надеюсь, что до этого, всё-таки, не дойдет.

Главный вывод.

Надеюсь, данная статья помогла вам вылечить сайт от вирусов или, по крайней мере, дала большее представления о безопасности, возможных уязвимостях и способах их устранения.

Главное, что нужно делать, чтобы не оказаться один на один с взломанным сайтом – регулярное резервное копирование. Позаботьтесь о том, чтобы у вас на компьютере хранилась хотя бы одна резервная копия за каждый месяц, и спите спокойно ;-).

Об авторе

Wedal (Виталий). Веб-разработчик полного цикла (Full Stack). Создатель и автор сайта Wedal.ru.

Основной профиль – создание сайтов и расширений на CMS Joomla.

Понравилась статья? Сохраните себе на стену:

Вконтакте

Одноклассники

Google+

Ваша оценка материала очень важна для нас. Просим вас оценить статью или оставить отзыв в комментариях.wedal.ru

В поисках семантики: Joomla и вирусы

Обратились ко мне за помощью - есть сайт, ему уже больше, чем полгода, но... гугл его не видит и видеть не хочет (забанил), все страницы сайта, кроме первой - не открываются. Вместо них грузятся всяческие левые сайты, реклама и порнуха. Итак, симптомы заражения: открывая некоторые страницы, происходил редирект на другие сайты; не отображался список пунктов меню. Внешний антивирус при тестировании ничего не обнаружил. Сайт сделан студентом на Joomla. Этого движка я не знаю. Да и вообще - противник я CMS, особенно если сайт небольшой. Первое подозрение - сайт заражен вирусом. Погуглив про вирусы "под Joomla", выяснила во-первых, что информации как-то маловато, вменяемых рекомендаций почти нет. Очень многие используют joomla, даже не зная ни пхп, ни джаваскрипта. Большинство рекомендуют ручками чистить зараженные файлы index.php от открывающихся iframe (http://www.homepg.ru/index.php?option=com_content&task=view&id=31&Itemid=40 - лечение от джаваскрипта window.onload). Очень похожее описание на мое заражение нашла у http://varankin-blog.ru/?p=64, но в папке libraries ничего из описанного автором не обнаружила. Поскольку мой комп защищен, то проявления вируса пришлось выслушивать от пользователя - у него-то он и проявлялся во всей своей красе. Получив с муками доступ к исходникам на сервере, первым делом стала искать эти фреймы и - ... не нашла. Но мне очень повезло - просматривая пхп, увидела странный код. Некоторые базовые php-файлы имели в первой строчке странный код: eval(base64_decode("ВСЯЧЕСКАЯ-ДЛИННАЯ-АБРАКАДАБРА")).Выполнив echo base64_decode этой строки, я и увидела заветный код переброса посетителя на сайт порнухи. Вот и весь вирус оказался.-- (как мне показалось ! - прим. автора позже :))Как он туда попал - не знаю, хотя интересно было бы на досуге поразмыслить. Конечно, пришлось ручками почистить - поиск с заменой по подстроке eval(base64_decode. Зараженными были только несколько файлов в корне. Надеюсь, на этом и закончится эта эпопея.Сменила пароль на ф-типи доступ.

Продолжение.../03-10-2010/Эпопея не закончилась. Первого числа мне снова позвонили - вирус опять на месте!!!Поскольку разбираться не было времени - просто залила старую исправленную версию (это о пользе бекапов).Файлы в корне имели новую дату модификации - первое число. Поскольку подстрока была просто закомментирована - эти файлы не изменились, а вот файл в корне (configuration.php) до этого заражен не был - в него была дописана все та же закодированная строка редиректа.

Поставила запрет на запись на файлы и каталоги (см. http://www.zarabotay-s-nami.info/prava-na-papki-dlya-dzhumly/).

Да, по мере влезания в проблематику интересная ссылка попалась - http://www.joomlaspan.com/webtools/url-cloaking-checker.php -URL Cloaking Checker , проверяет что видит поисковый бот.

Посмотрим дальше...

Пока составляю перечень полезных ссылок для таких случаев и рекомендации.

Рекомендации1. Перед тем, как лечить сайт необходимо убедиться, что Ваш персональный компьютер здоров. Если лечение производится с чужого компа или на компьютере стоит неизвестный антивирус, рекомендую проверить его свободной версией Доктор Веб: ftp://ftp.drweb.com/pub/drweb/cureit/cureit.exe

Полный набор антивирусных сканеров можно загрузить с официального сайта DrWeb:DrWeb Official Site

Отдельный файл можно проверить тут, воспользовавшись формой:

2. Проверка сайта Dr Web: http://www.freedrweb.com/aid_admin/или воспользовавшись формой:

Проверить сайт на безопасность по Google и по Яндексу, и на фишинг, можно тут: http://xseo.in/viruscan

3. На будущее - можно подключить к броузеру плагин, сканирующий веб-страницы: http://www.freedrweb.com/linkchecker/

4. Ну и можно использовать мой любимый плагин Web Of Trust - Читать подробнее про WOT - Web Of Trust... Очень рекомендую установить и пользоваться, а также самим активно проставлять рейтинги неблагонадежным сайтам. Одним кликом устанавливается плагин к броузеру - и вы всегда будете предупреждены про качество сайтов, а на красные - вас и не пустит.

5. Простейший способ - хранить бекапы, и залить по новой из архива. Сложнее - взять исходники на машину и искать вирус самому.

6. Обязательно сменить пароль на ф-типи, входа в админку. Проверить права доступа - к админке, фтипи, проверить htaccess. Проверить права на создание-запись файлов и каталогов.

7. Некоторые вирусы блокируются автоматически. Если скопировать зараженный сайт на диск - вируса там может не оказаться. Так, например, Нортон антивирус блокирует запись файлов на диск, которые содержат в себе вирус. Об этом надо помнить.

8. Антивирусник NOD (первый раз про такой услышала в связи с этой задачей) - фигня полная. Об этом свидетельствует море отзывов, особенно на форумах по Joomla в разделах "заразился вирусом". Практически все авторы, писавшие про заражение, имели у себя этот NOD (и мои знакомые тоже :().

9. А вообще лучше брать исходные коды только из проверенных источников. Многие рекомендуют не гнаться за шарой - и пользоваться покупными версиями. Версии joomla я пока в продаже не нашла, а вот разработчики плагинов, официально продающие через интернет, - есть:

- Joomla Extensions Club фирмы СomponentsLab. Часть плагинов бесплатна.

- RSJoomla предлагает платформу для блогов, расширения календаря и событий, SEO Suite - RSSeo! (Search engine optimization suite for Joomla! 1.5), почты, Download Manager и много других. Важно - есть расширения по безопасности - Joomla Security - RSFirewall!. RSFirewall! предоставляет защиту от SQL-инъекций, сканирование и исправления дырок в защите и проч.

in-search-of-semantics.blogspot.com

Удаление вирусов с сайта на Joomla

Подробности Создано: 17 апреля 2015 Технологии взлома постоянно меняются, поэтому становится все более сложным обнаружить "левые" файлы в папке Joomla и удалить их, пока они не натворили бед. По моему опыту варианты взлома были такие:- Изменена index.php сайтаВ этом случае надо просто из бекапа закачать старую страницу index.php и все станет на свои места.

- На сайте появились "лишние" зараженные файлы, но неизвестно гдеЕсли у вас на компьютере стоит хороший антивирус, то стоит скачать сайт целиком на компьютер, а антивирус уже покажет какие файлы заражены, затем по пути указанному антивирусом пути к ним - найти их на хостинге и удалить.

- На сайте появилась новая директория, которой нет в виде физической папки, в которой чужие странички, показываемые по iframeНадо посмотреть изменения в .htaccess, там скорее всего будет строка RewriteRule, где и будет указана замена файла (путь к нему, по которому надо пройти и удалить его) на виртуальную папку. Вражескую строку в .htaccess надо тоже удалить.

- Рассылка почты с сервера сайта в огромных количествахпока решение не найдено

- Подмена контента рекламы SAPE на контент 18+, тогда как в файлах sape такой рекламы и ссылок нетпока решение не найдено, но показ рекламы на той странице отключен

- Проверить на вирусы компьютер (полная проверка).

- Поменять пароли на FTP, доступ к хостингу и админ панели сайта.

- Сделать резервную копию сайта.

- Бесплатно проверить сайт на вирусы можно на сайтах: http://antivirus-alarm.ru/proverka/, http://2ip.ru/site-virus-scaner/, https://sitecheck.sucuri.net

- Если проверка покажет, что вирусы на сайте есть, то точное их расположение поможет найти программка AiBolit - http://www.revisium.com/ai/

- Затем лишние файлы надо удалить из файловой системы на ФТП, а зараженные заменить верными из бекапа.

- Обновление Джумлы и перезапись до очистки сайта от вирусов не поможет, если только не создать сайт в отдельной папке, все в него перенести, а старый сайт удалить.

miladyad.ru

Подробное описание как найти вирус на сайте и очистить сайт Joomla от вирусов

Если вы не имеете ни малейшего представления как выглядит вирус на сайте, как найти вирус и как удалить вирус и вам необходимо быстро очистить от вирусов сайт Joomla то эта статья именно для вас. Я уже писала в своих статьях, что если у вас вирус на сайте, на то, чтобы очистить сайт от вирусов поисковики дают всего лишь 2-3 дня. После этого ваш сайт выпадает из поисковой выдачи и восстановить позиции сайта в дальнейшем будет достаточно трудно.Достаточно часто вижу в интернете следующие рекомендации: "чтобы очистить сайт Joomla от вирусов залейте поверх сайта чистый движок Joomla, той же версии что и сайт, без папки инсталляции." При этом уверяют, что этот метод поможет на все 100%. Уверяю вас, не поможет, даже на 1%. Объясняю почему:

1. Во время работы с сайтом вы наверняка устанавливали различные расширения Joomla (модули, плагины, компоненты). Когда вы зальете движок джумла поверх сайта в надежде очистить сайт Joomla от вирусов, то перезапишутся только те файлы, которые были в дистрибутиве Joomla.

Все расширения, которые вы устанавливали останутся в том же виде. Именно там может находиться вирус. Чаще всего вирус проникает на сайт именно через уязвимости в расширениях сторонних разработчиков. А если вы скачивали расширения где попало, то вы сами могли занести вирус на сайт.

2. Злоумышленники могли забросить на сайт какие-то свои файлы. Они тоже останутся в неизменном виде и никуда не денутся с сайта.

3. Шаблон вы наверняка поменяли. Он у вас тоже не перезапишется. Не исключена вероятность, что вредоносный код будет именно в шаблоне. Хотя следует отметить, что попадание вируса на сайт через шаблон более характерно для сайтов на Wordpress. На сайт Joomla вирусы чаще всего попадают через уязвимости в плагинах.

Надеюсь, я вас убедила, что не стоит тратить время и заливать поверх сайта чистый движок Joomla.

А теперь о том, что нужно делать, чтобы очистить сайт Joomla от вирусов. Притом делать нужно будет строго в том порядке, который у меня описан ниже. Шаг вправо, шаг влево,... нет не попытка побега, а вероятность, что ваш сайт тут же будет заражен снова.

1. Включаете на своем компьютере антивирус и очищаете свой компьютер от вирусов. Вирус у вас в компьютере наверняка сидит, а возможно и не один. В подавляющем большинстве случаев вирус на сайт попадает именно с зараженного компьютера.

2. Меняете все пароли доступа к сайту. (Читайте как поменять пароль администратора Joomla).

3. Делаете резервную копию сайта.

4. Все сносите и устанавливаете чистый движок Joomla, притом той же самой версии, которая у вас была установлена на последний момент. Если у вас была версия Joomla 2.5.9 и вы ее не обновляли до 2.5.14, то устанавливаете Joomla 2.5.9. (Читайте как загрузить сайт на хостинг быстро)

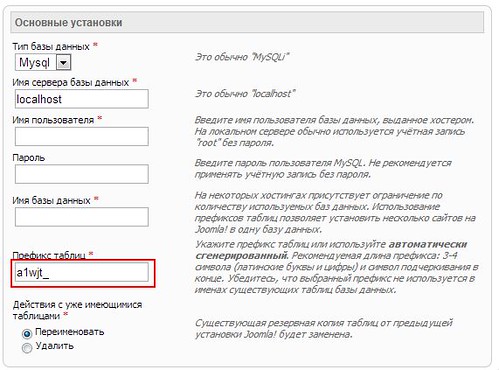

При установке движка Joomla необходимо учесть такую особенность, как префиксы. Если в Joomla 1.5 по умолчанию установлен префикс "Jos_", то в Joomla 1.7 и Joomla 2.5 префиксы разные и генерируются автоматически. Делается это для большей безопасности Joomla.

Поэтому если у вас Joomla 1.7 или 2.5, то при установке движка Joomla необходимо указать с какими именно префиксами сайт должен работать. Для этого при установке в поле "Префикс таблиц" сразу указать префикс своей базы данных.

Впрочем если вы сразу не прописали префиксы с которыми сайт должен работать, то в дальнейшем вы сможете изменить их в файле конфигурации, там есть строка:

"$dbprefix ="

5. После того, как вы установили движок Joomla, идете в phpMyAdmin, в свою базу данных, удаляете оттуда все таблицы, которые создала Joomla и загружаете туда свою последнюю базу данных из резервной копии.

Если вы все сделали правильно, то сайт у вас заработал, все материалы отображаются корректно. Но!!! Все расширения и шаблон, которые вы устанавливали ранее нужно устанавливать заново. Брать из резервной копии ничего нельзя, там может быть вирус. Идете на сайт extensions.joomla.org и скачиваете все расширения оттуда. Это официальный сайт Joomla.

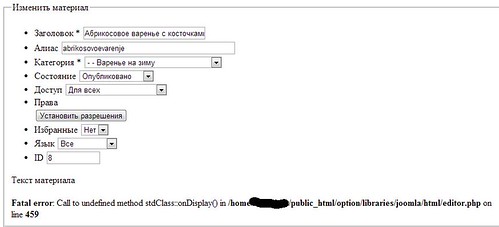

На этом проблемы не закончились. Хотя все материалы на сайте нормально отображаются, но при попытке создать материал или откорректировать уже имеющийся получаем грозное предупреждение:

Лечится следующим образом: В файле editor.php находим строку:if ($temp = $plugin->onDisplay($editor, $this->asset, $this->author)) Заменяем на следующую:if (method_exists($plugin,'onDisplay') && $temp = $plugin->onDisplay($editor, $this->asset, $this->author))

Путь к файлу: libraries/joomla/html/editor.php

Если и после этого вы не можете создавать и редактировать материалы, то скачиваете и устанавливаете JCE редактор, после этого точно все заработает.

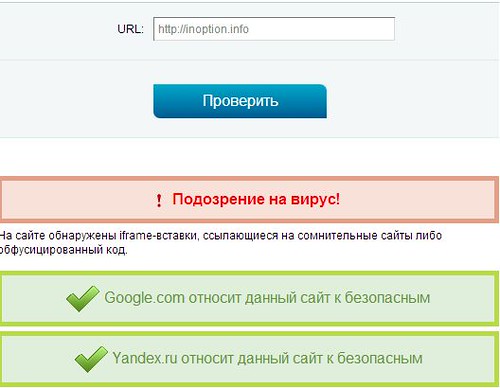

6. Заходите на сайт http://2ip.ru/site-virus-scaner/ и проверяете свой сайт на вирусы. Если проверка покажет, что есть подозрение на вирус, то начинаете проверять коды кнопок социальных сетей, коды рекламных баннеров, которые вы устанавливали на своем сайте.

Начинаете с кнопок социальных сетей. Именно в них обычно запрятаны перенаправления на другие сайты либо обфусицированный код. Если у вас установлены кнопки социальных сетей от odnaknopka.ru, то именно с нее и начинайте.

Оптимальным вариантом будет если вы снова скопируете коды с тех сайтов, с которых вы их устанавливали, так как при визуальной проверке не всегда можно заметить подмену. После каждой замены снова проверяйте сайт на вирусы, пока сервис 2ip.ru не покажет, что ваш сайт полностью чист.

В общей сложности на то чтобы очистить свой сайт Joomla от вирусов уйдет не более одного дня. Во всяком случае так было у меня. Я экспериментировала с Joomla 1.5 и с Joomla 2.5. Притом у меня перед глазами не было такой четкой инструкции, что и как нужно делать. При возникновении проблем приходилось еще искать информацию в интернете.

А что можно сделать тем, у кого сайт не на Joomla, а на Wordpress? Не секрет, что движок Wordpress наиболее популярен среди пользователей рунета. С уверенностью могу сказать, что аналогично можно очистить от вирусов не только сайт Joomla, но и Wordpress тоже.

Но там уже будут свои подводные камни. Какие именно я не знаю. Сайтов на Wordpress у меня сейчас нет. Поэтому в данном случае Google вам в помощь. Чистых вам сайтов.

Автор: Tatjana Rodionovskaja

inoption.info

4. Как найти вирус на вашем сайте Joomla

Примечание автора: данный раздел и предыдущий - самые технические разделы руководства. Эти методы более сложные и я постарался представить информацию о средствах, которые можно использовать и как ими пользоваться. Как я уже упоминал во введении, вам понадобятся некоторые технические навыки, чтобы выполнить эти задачи. Предполагается, что вы можете решать основные технические задачи, как, например, использовать SFTP. Кроме того, вы будете работать с потенциально вредоносными файлами. Из-за этого, важно, что у вас есть антивирусное программное обеспечение. Не запускайте исполняющие файлы потенциально вредоносных программ (например, файлы или программы со странными названиями, а также не открывайте просмотр картинок, которые не узнаете и т. д.) Наконец, перед тем, как соберетесь что-либо удалять или редактировать, сделайте сначала резервную копию!

Когда сайт на Joomla взломан, вы всегда найдете измененные файлы или записи базы данных. Однако, иногда вы можете обнаружить, что вредоносная программа была загружена в файловую систему вашего сайта. Вредоносное ПО включает в себя вирусы, шпионские программ, руткитов, червей и троянов. Это неприятные вещи, которые обычно ориентированы на компьютеры ваших посетителей.

К счастью, находить вредоносные программы легче, чем производить поиск взломанных файлов или записей базы данных. Причина в том, что вредоносная программа является большой угрозой для всех, а также в том, информации о данных угрозах и идентифицирующих сведениях (подписях) намного больше, даже об очень новых вирусах. (McAfee, Norton и другие работали над этим более 20 лет.)

Для сканирования вредоносных программ, мы используем файловый сканер Clam AV. Это кросс-платформенное программное обеспечение с открытым исходным кодом, которое имеет функцию автоматического обновления вирусных сигнатур.

Если у вас есть шелл и sudo/root-доступ к вашему веб-серверу, вы можете установить его там, и выполнять необходимое сканирование без необходимости иметь отдельную безопасную среду для анализа (хотя в данном случае вам должно быть комфортно работать в командной строке).

Для сканирования на наличие вредоносных программ вам необходимо просто установить его и использовать утилиту clamscan на каталог сайтов. Например:

clamscan -r mysite/

Единственный нюанс этого вариант в том, что в зависимости от успешности атаки на ваш сайт, ваш сервер также может быть “инфицирован”, из-за чего сканирование может пропустить работающие вредоносные программы, находящиеся вне структуры сайта. К счастью, это не частый случай, поскольку хакер должен будет пробить не только защиту сайта, но и сервера. Сценарий, при котором данная ситуация более или менее реально, произойдет только если сервер неправильно настроен или на сервере включен shell- и root-доступы, либо root- и sudo- пароли пользователя очень легко угадываются.

Что делать если вы обнаружите какие-либо зараженные файлы? Удалить их.

В следующем разделе мы рассмотрим, что делать, чтобы вас не взломали снова.

joomla.ru

Как определить, есть ли вирус на сайте Joomla?

Основным недостатком CMS Joomla есть ее уязвимость в системе безопасности, что связано с тем, что Joomla имеет открытый код. В одной из статей «Борьба с вирусами на сайте» этот вопрос уже немного обсуждался. В этой статье мы рассмотрим компонент Eyesite, который поможет Вам определить, есть ли вирус на сайте Joomla.

Расширение Eyesite позволяет следить и извещать вас по e-mail обо всех изменениях на вашем сайте (любые изменения в файлах или папках): какие файлы или директории доданы, изменены или удаленны. При установке Eyesite создает структуру папок и записывает их параметры в базу данных. Компонент Eyesite так же поддерживает планирование запуска повторного сканирования. Поэтому, в случае заражения вирусами файлов на сервере, Вы сможете быстро определить, какие файлы изменяли Вы, а какие – не Вы, т.е. Вы сможете найти подозрительные файлы вашего сайта, в которых может быть вирус.

Скачать компонент Eyesite можно здесь (там есть ссылка внизу):http://extensions.lesarbresdesign.info/en/extensions/eyesite

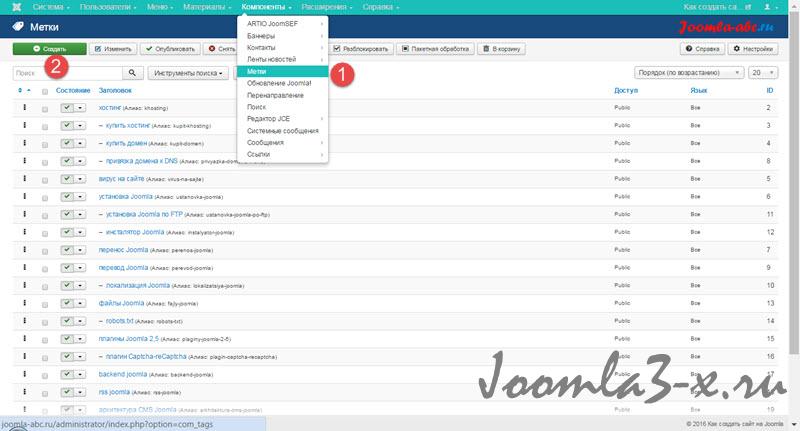

Установка компонента Eyesite стандартная: в админ-панели через меню «Расширения» - Установить/Удалить (рис. 1). После установки он появится в меню компонентов (рис. 2). Вид компонента Eyesite показан на рис. 3.

Рис. 1. Установка компонента Eyesite

Рис. 1. Установка компонента Eyesite

Рис. 2. Eyesite в меню компонентов Joomla.

Рис. 2. Eyesite в меню компонентов Joomla.

Рис. 3. Панель компонента Eyesite

Рис. 3. Панель компонента Eyesite

Перед тем, как начать сканировать файлы на наличие подозрительных файлов и папок, желательно зайти в настройки – кнопка «Configure», где можно настроить секретное слово для сканирования, папки для сканирования, типы файлов, электронную почту для отчетов, файл логов и формат даты.

Настроить периодический запуск Eyesite на сканирование можно с помощью утилиты Cron, которая должна быть у Вашего хостинг провайдера, но можно сканировать файлы вручную. Для этого в панели управления компонента Eyesite нужно нажать кнопку «Scan Now», после чего начнется процесс сканирования фалов на сервере, который может занять некоторое время. После сканирования Вы увидите отчет, где можете выбрать и удалить файлы, которые Вы подозреваете на вирусы. Это делается с помощью кнопок «Accept» (Принять) и «Reject» (удалить). Конечно, перед удалениям этих файлов нужно их проверить с оригиналами, которые должны быть у Вас сохранены в надежном месте.

www.joomla-master.com

Joomla 1.5 - Как найти вирус? | Страница 3

Добрый день, сайт mama-nana.ru взломали. Как я понял: 1) Нет контента, хотя через просмотр кода html контент виден. 2) пришло письмо счастья от Яндекса: ++++++++++++++++++++++++++++++++++++++ Здравствуйте!Приношу свои извинения за задержку с ответом. Фрагмент обнаруженного на сайте скрытого текста прилагаем:

<p> <a href="http://scripts.mit.edu/~larryv/blog/?p=0">faux cialis</a> <a href="http://scripts.mit.edu/~larryv/blog/?p=1">ou trouver du viagra a paris</a> <a href="http://scripts.mit.edu/~larryv/blog/?p=2">generique levitra 20</a> <a href="http://scripts.mit.edu/~larryv/blog/?p=3">vente viagra generique</a> <a href="http://scripts.mit.edu/~larryv/blog/?p=4">commander viagra en ligne</a> <a href="http://scripts.mit.edu/~larryv/blog/?p=5">vente cialis</a> <a href="http://scripts.mit.edu/~larryv/blog/?p=6">viagra pharmacie belgique</a> <a href="http://scripts.mit.edu/~larryv/blog/?p=7">ou avoir du viagra</a> <a href="http://scripts.mit.edu/~larryv/blog/?p=8">generique cialis</a> <a href="http://scripts.mit.edu/~larryv/blog/?p=9">prix de cialis</a> <a href="http://scripts.mit.edu/~larryv/blog/?p=10">achat viagra en suisse</a> <a href="http://scripts.mit.edu/~larryv/blog/?p=11">cialis in france</a> <a href="http://scripts.mit.edu/~larryv/blog/?p=12">acheter viagra belgique</a> <a href="http://scripts.mit.edu/~larryv/blog/?p=13">posologie du cialis</a> <a href="http://scripts.mit.edu/~larryv/blog/?p=14">cialis dosage</a> <a href="http://scripts.mit.edu/~larryv/blog/?p=15">tadalafil e20</a> <a href="http://scripts.mit.edu/~larryv/blog/?p=16">sildenafil tablets 100mg</a>

…и т.д.

Как я уже писал в предыдущем письме, в настоящее время эти ссылки уже не видны на сайте, поэтому после переобхода роботом страницы автоматически восстановятся в поиске.

Скорее всего, данный вид спама появился на сайте в результате взлома. Если Вы не удаляли приведенный нами скрытый текст сами, то это значит, что он исчез из кода произвольно, и может вновь появиться там в любой момент. Рекомендуем сменить все пароли доступа и проверить сайт на наличие уязвимости.

-- С уважением, Платон Щукин Служба поддержки Яндекса http://help.yandex.ru/

Сделайте сайт более заметным в результатах поиска: http://content.webmaster.yandex.ru/?from=support Здравствуйте Платон, Настоящим сообщаю, что ничего и не было. Я абсолютно ничего не исправлял, так как не знал, что исправлять. Как избежать в будущем таких эксцессов? Ведь робот автоматом убрал все страницы сайта из поисковой базы, а так как с индексированием страниц у Яндекса не совсем хорошо: очень долго индексируются страницы. Получается робот может еще раз так поступить? На сайте mama-nana.ru посещаемость упала с 800чел до 80, кто возместит издержки за ошибку?

С уважением, Руслан.

14.03.2011, 21:08, "Yandex.Addurl" <[email protected]>;;;: Здравствуйте!

Приношу свои извинения за задержку с ответом. Во время последнего посещения Вашего сайта наш робот обнаружил в исходном коде его страниц большое количество ссылок, скрытых от глаз пользователей и ведущих на сторонние спамовые ресурсы. По этой причине страницы были временно исключены из поиска, а Вы получили автоматическое сообщение в сервисе Яндекс.Вебмастер.

Так как в настоящее время данные ссылки уже удалены с сайта, страницы автоматически восстановятся в поиске после переобхода роботом.

-- С уважением, Платон Щукин Служба поддержки Яндекса http://help.yandex.ru/

++++++++++++++++++++++++++++++++++++++

3) В инструменте для вебмастеров (https://www.google.com/webmasters/tools/keywords)в ключевых словах сайта такие слова как:

Ключевое слово Важность 1. viagra

2. cialis

3. ребенка (формы слова: 5)

4. pris (формы слова: 2)

5. acheter

6. месяц (формы слова: 7)

7. рода (формы слова: 7)

8. беременны (формы слова: 7)

9. levitra

10. generique (формы слова: 2)

11. kamagra

12. france

13. мама (формы слова: 6)

14. achat (формы слова: 2)

15. vente

16. pharmacie

17. tadalafil

18. ordonnance (формы слова: 2)

19. новорожденные (формы слова: 6)

20. 20mg

Помогите, пожалуйста, удалить вирус и закрыть дырку.

joomla-support.ru