Топ 7 расширений безопасности Joomla. Безопасность joomla

Улучшаем безопасность Joomla

Создатели CMS Joomla хорошо позаботились о безопасности системы, но вы должны понимать, что не бывает гарантий и полной стопроцентной защиты от злоумышленников. Для того, чтобы максимально защитить сайт на CMS Joomla ознакомьтесь с этой статьей и при необходимости выполните ряд действий, которые помогут улучшить безопасность Joomla.

1) Используйте последнюю версию CMS Joomla

Специалисты CMS Joomla постоянно анализируют и повышают безопасность системы проверяя ее на прочность временем и тестировщиками. Очень важно иметь обновленную CMS Joomla, ведь с каждым обновлением разработчик словно нитками на полотне зашивает дыры, исправляет так называемые уязвимости, которые были обнаружены в первоначальных версиях.

Узнать какая версия CMS Joomla установлена просто:

1) В CMS Joomla 1.5 номер пакета обновлений указан в правом верхнем углу панели управления2) В CMS Joomla 2.5 номер пакета обновленийуказан в футере панели управления

Процесс обновления CMS Joomla:

Если Вы используете CMS Joomla 1.5, то для обновления нужно:

1) Скачать пакет обновления с официального сайта CMS Joomla. Обязательно проверьте скачиваемую версию, т.е., если текущая версия 1.5.0 и нужно обновить до 1.5.26, то скачиваемый архив будет называться Joomla_1.5.0_to_1.5.26-Stable-Patch_Package.zip

2) Процесс обновления простой, нужно скачать этот архив, распаковать его на компьютере, зайти на хостинг используя FTP и закачать все файлы заменяя существующие.

Если Вы используете CMS Joomla 2.5.х, то для обновления нужно:

Авторизоваться в панели управления сайтом, зайти в раздел "Компоненты > Обновление Joomla!" и нажать соответствующую кнопку "Установить обновления". После успешного обновления Joomla уведомит о завершении установки.

Итог первого пункта: постоянно проверяйте систему на наличие обновлений, обновляйте как CMS Joomla так и шаблоны и расширения. Остерегайтесь шаблонов и расширений скачанных с подозрительных сайтов, перед установкой таких расширений внимательно читайте комментарии. Обычно атаки производятся через слабые места в плагинах и компонентах малоизвестных разработчиков.

2) Сложный пароль и логин - гарант безопасности

Не нужно оставлять логин по-умолчанию "admin" - это одно из главных уязвимых мест. Смените его на любой другой, а также поставьте максимально сложный пароль используя прописные и заглавные буквы в перемешку с цифрами и символами. Программе, которая подбирает доступ к панели управления не пройти через хорошую, крепкую связку из длинного логина и пароля.

3) Безопасный хостинг для Joomla

Сколько развелось хостинг-провайдеров, а безопасность гарантируют единицы. На какие параметры хостинга нужно обратить внимание:

- возможность отключения безопасного режима для PHP (safe_mode должен быть выключен)- использование последней версии PHP (версия 5 лучше четвертой)- возможность со стороны хостинг-провайдера включать защиту (капчу) на страницу авторизации в панель администрирования

4) Ограничение активности пользователей

Если необходимость в регистрации пользователей отсутствует, то просто закройте ее, удалите модули с формой авторизации и регистрации. Если пользователи нужны для создания живой атмосферы усложните процедуру регистрации включая дополнительные поля, активизацию аккаунта через email и включите captha, чтобы хоть как-нибудь избежать спама.

5) Защита системных файлов и папок

Поставьте правильные атрибуты и права записи на файлы и папки (например для корневых index.php и configuration.php можно поставить 444), это позволит избежать зловредного вмешательства в систему.

Удалите неиспользуемые шаблоны и расширения.

Выполнение всех действий описанных выше поможет избежать взлома, однако, никто и никогда от этого не застрахован, поэтому возьмите за правило создавать самостоятельно резервные копии базы данных и файлов сайта на Joomla. Пусть даже хостинг-провайдер делает это автоматически, все равно, собственноручно делайте их хотя бы раз в неделю. Всем удачи, кому понравился материал - ставьте лайк:)

В случае возникновения вопроса или проблемы по безопасности Joomla - пишите в комментарии. Всегда ваш, JoomlaTPL.ru

joomlatpl.ru

Топ 7 расширений безопасности Joomla

Есть много причин, почему тысячи веб-дизайнеров выбирают систему управления контентом Joomla, для того чтобы создавать сайты и интернет приложения. У неё открытый исходный код, она многоязычна, очень гибка, интуитивна и хорошо поддерживается. В соответствии с последней статистикой от W3Techs, Joomla используется в 3.4% всех сайтов, и её процент на глобальном рынке составляет 7.2% на февраль 2017.

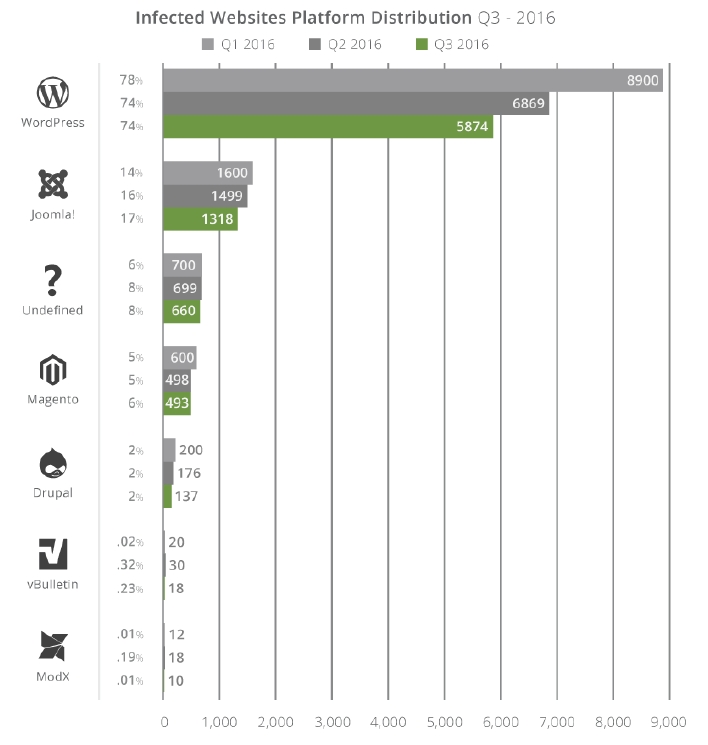

К сожалению, популярность и злоупотребление часто идут рука об руку. Обратной стороной широкого использования CMS является то, что кибер-преступники зарабатывают деньги на взломе сайтов, созданных с ней. Недавний отчет от Sucuri показывает, что 17% всех сайтов, собранных в Q3 2016, используют Joomla. Из-за такого высокого процента Joomla является второй самой взламываемой платформой сайтов.

Исследуя известные лазейки в безопасности CMS, преступники могут выкрасть детали входа администратора, испортить сайт, удалить или удерживать его содержимое для выкупа, или оставлять за собой заднюю дверь. Последний негативный эффект особенно смущает, потому что злоумышленники смогут скомпрометировать веб-сайт снова даже после того, как веб-мастер оправился от первоначального нарушения.

Чтобы избежать худшего сценария и уменьшить ущерб от возможной атаки, настоятельно рекомендуется усилить защиту веб-сайта на основе Joomla, установив надежное расширение безопасности. Ниже приведен список самых популярных расширений, которые добавят дополнительный уровень безопасности вашей Joomla установки и защиты вашего сайта от взлома.

Akeeba Backup

Это выигравшее награды расширение Joomla существует с 2006. Как следует из названия, его основная цель — создавать и поддерживать резервные копии веб-сайтов. Эта функция не только находка и исправление ущерба от атак типа ransomware, но она также облегчает передачу сайта. Расширение выполняет резервное копирование в архив, который включает содержимое веб-сайта, моментальный снимок базы данных и установщик. Процесс настраиваемый, что позволяет создавать резервную копию только файлов или базы данных, но не и того и другого. Резервная подпрограмма работает под управлением AJAX, поэтому она работает плавно и быстро работает даже с большими сайтами.

Перейти на страницу расширения.

Admin Tools

Установив расширение Admin Tools,

www.templatemonster.com

Безопасность Joomla: теория и практика

Published on10-Apr-2017

View293

Download0

DESCRIPTION

Безопасность Joomla теория и практика Григорий Земсков, компания «Ревизиум» 04/08/2016 [Не]безопасность…

Transcript

Безопасность Joomla теория и практика Григорий Земсков, компания «Ревизиум» 04/08/2016 [Не]безопасность Joomla Нужно ли защищать Joomla? — Суперпопулярная — Опенсорсная — Огромное число плагинов, часть из которых уязвимы — CMS и плагины хорошо изучены хакерами, многие инструменты для взлома/заражения «заточены» под Joomla, Wordpress и Drupal — Около 30% сайтов наших клиентов - на Joomla Специализированные «зловреды» Мифы и отговорки — “Мой сайт не интересен хакерам…” — “Мой сайт не содержит уязвимостей…” — “Зачем защищать, если есть бэкап?...” — “Мои программисты уже все защитили…” — “Я регулярно меняю пароли…” — “Сайт нормально работал три года, никто не ломал…” - Хьюстон,у нас проблемы… Статистика Imperva Incapsula 7 m / 6 Тренды 2015-2016 — полная автоматизация разведки, взлома и эксплуатации — активная эксплуатация публичных уязвимостей, 0-day — динамические payload’ы — активный спам и фишинг — больше заражений в базе данных (инжекты напрямую без шеллов через уязвимости) — обфусцированные шеллы и большое число бэкдоров — сложные клиентские скрипты, обходящие детекты — взломы для SEO: “японские” дорвеи После нецелевого взлома — рассылка спама — атаки на другие ресурсы — хостинг фишинговый страниц — мобильные редиректы на тизерные и wap-click«партнерки» — редиректы на сплойты — спам-ссылки или дорвеи После целевого взлома — сайт уничтожен (бэкапы, домен, аккаунт хостинга, …) — шпионаж — раскрытие конфиденциальных данных, «слив» клиентской базы — подмена информации на страницах и в базе — «черное» SEO — хулиганство Варианты взлома сайтов Веб-атаки на сайт Как атакуют сайты «Разведка», сбор информации: — Поиск уязвимых скриптов — Поиск системных, служебных файлов (бэкапы, конфиги), субдоменов — Поиск ошибок на сайте — Определение версий СMS, плагинов Атака: — Брутфорс аккаунтов (админ-панели CMS, FTP, SSH, панели управления хостингом) — Эксплуатация обнаруженных уязвимостей (Joomla SFTP, HTTP -> HTTPS) — Устанавливаем сервисы, расширения безопасности (naxsi, mod_security, mod_evasive, suhosin, fail2ban, ids/ips систему…) — меняем настройки логгирования, параметры аккаунтов, квоты Программное обеспечение — Обновление ядра CMS — Обновление плагинов Аутентификация — Отключаем root по SSH — Двухфакторная на панель хостинга/сервера — fail2ban — Защита от брутфорса: плагины jSecure, kSecure, Security Authentication, … — «Спрятать» админку «Цементирование» сайта — Настраиваем безопасные права на файлы и каталоги — Блокируем доступ к скриптам через веб в открытых на запись каталогах — Закрываем доступ к «чувствительным» файлам — Отключаем для сайта неиспользуемые системные функции (включая chmod) — Отключаем perl/python/др. cgi — Ограничиваем «свободы» (open_basedir, устанавливаем лимиты) Детали «цементирования» 37 m / 30 Детали «цементирования» Проактивная защита ? — RS Firewall — Admin Tools — jHackGuard — Centrora Security (ex. OSE Anti-Hacker) — Incapsula for Joomla HTTPS, CSP, и доп. защита Защита внешнего периметра ? — Проксирование трафика (внешний WAF) — Защита от DOS / DDOS Бэкапы — Вырабатываем стратегию резервного копирования: периодичность, интервал, количество, автоматизация — Выбираем место для хранения (не на сервере) — Проверяем резервные копии Мониторинг — Выбор показателей мониторинга: технические, бизнес- параметры — Доступность и «200 OK» не гарантирует нормальную работу сайта — Не забываем про сроки домена и SSL сертификата — Диагностика на вирусы и взлом: файлы, база, страницы Если Joomla неуязвима — взломают сайт через соседний по аккаунту — перехватят доступы через WI-FI в кафе, украдет троян на компьютере или в роутере, уведут через «фишинг» или взломанный email — «сбрутят» пароль от FTP/SSH/панели хостинга — внедрят вирусный код через phpmyadmin в базу данных — сам веб-мастер установит зараженный компонент — «рутанут» сервер VPS/хостинга 45 m / 37 Организационные меры Памятка по орг. мерам — Делаем безопасным рабочее место — Защищаем каналы передачи данных — Управляем доступами к домену, сайту и хостингу — Выбираем надежных подрядчиков, работа по договору — Инструктируем сотрудников и подрядчиков — Разрабатываем памятку безопасности и контролируем исполнение предписаний — Выполняем регулярный аудит безопасности Безопасность рабочего места — Выбираем операционную систему — Регулярно обновляем компоненты ОС (браузер, плагины браузера, софт для работы с сайтом) — Устанавливаем антивирусное ПО — Регулярно выполняем полную проверку антивирусом — Используем менеджеры паролей — Отдельный рабочий компьютер или терминал — Устанавливаем мониторинговые (например, антифишинговые) расширения Защищаем свое подключение — Выбираем безопасное подключение (домашний роутер, 3G/LTE) — Используем VPN для открытых сетей Управляем доступами — Регулярно меняем пароли от панели хостинга, FTP, SSH, админ-панели сайта, базы данных — Устанавливаем сложные и разные пароли — Включаем логгирование операций в панелях и логи сервисов — Выдаем подрядчикам минимально необходимые доступы с минимальным сроком валидности — Меняем / деактивируем доступы сразу после завершения работы — Включаем двухфакторную аутентификацию, где возможно — Используем SSH ключи для подключения — Не используем FTP (используем SFTP, крайний случай FTPS) Беда от подрядчиков — Раскрывают доступы — Небезопасное рабочее место — Небезопасный сетевой канал — Не учитывают элементы защиты на сайте — Вносят новые уязвимости — Размещают вредоносный код — Оставляют инструменты для работы с БД, файловые менеджеры, чувствительные файлы на хостинге — Объекты социальной инженерии 52 m / 43 Сотрудникам и подрядчикам — Разрабатываем политику безопасности для сотрудников и подрядчиков в виде инструкции — Знакомим подрядчиков с предписаниями и памяткой по безопасной работе с сайтом — Проверяем выполнение предписаний — Работаем по договору Аудит безопасности — Проводим аудит перед публичным анонсом проекта — Выполняем регулярные проверки на вирусы, взлом в процессе работы — Проводим аудит после работы подрядчиков — Своими силами или привлекая ИБ специалистов Безопасность и комфорт — Безопасность - это ограничения и запреты — Безопасность - это неудобно — Задача - найти соотношение между безопасностью и удобством работы — Автоматизация рутины, мониторинг, готовые предписания и безопасность как аутсорс Как делать диагностику — Сканирование файлов: https://revisium.com/ai/ — Сканирование страниц сайта: https://rescan.pro — Проверка базы данных http://revisium.com/ai/ https://rescan.pro Спасибо! Вопросы? Григорий Земсков Компания «Ревизиум» http://revisium.com http://vk.com/siteprotect http://facebook.com/Revisium http://twitter.com/revisium Telegram - @sitesecurity revisium.com/ai/ rescan.pro http://revisium.com http://vk.com/siteprotect http://facebook.com/Revisium http://twitter.com/revisium https://revisium.com/ai/ https://rescan.pro/

documents.tips

Безопасность Joomla

Чтобы добиться полной безопасности сайта на Джумле нужно все файлы и папки полность закрыть от изменений. Реально ли это?

Если больше не ставить никакие расширения, и обновлять сам дистрибутив, то почему бы нет? С другой стороны, новый релиз безопасности содержит заплатки, и желательно обновляться до последней версии.

Если все-таки вы решили проделывать дополнительную работу ради спокойного сна, то -

Установите на файлы index.html права 444. В них прописывается iframe. Чистый от вирусов index.html в Joomla "весит" 41 байт. К сожалению, index.html есть почти в каждой папке пакета Джумла. Кажется, их общее количество - не менее сотни. Iframe может поселиться ещё и в файлах default.php и php начинающихся с default, да и в некоторых других php. Лакомое место для вируса - Java скрипты (расширение .js)/ Можете и их закрыть от записи. Или закройте от записи папки, установив права 555.

Когда случилась беда.

На вашем сайте всё-таки поселился вирус. Что делать? Можно заменить все файлы дистрибутива Joomla. Можно заменить только те, которые оказались заражены.

Как найти зараженные вирусом файлы Joomla

Копируете файлы с хостинга на компьютер. Ваш антивирус будет ругаться, а вы заменять зараженные файлы на здоровые. Ищите файлы, измененные совсем недавно. Файлы, измененные в 2009 или 2010 году, наверняка чистые. В 90% случаев вирус прописывается в конце кода. Сравните незараженный файл и исправленный, разница в коде - это то, что надо искать и чистить.

Быстрое и кардинальное решение

Чистую от сторонних плагинов, компонентов и модулей систему надо снести и залить новую.

Вариант 1. Обновить Джумлу без удаления папок и файлов.

Вариант 2. Удаление папок administrator, components, includes, libraries, language, media, modules, plagins и файлов в корне. Потом распаковка дистрибутива.

Если расширения ставились, то первый вариант не исправит код в файлах этих дополнений. Примеры таких папок:

administrator\components\com_jcomments

components\com_jcomments

plugins\system\u24\lytebox

В заключение, хочу рассказать о самом качественном и легком восстановлении Joomla, который гарантирует идентичность сайта до и после после сбоев - это восстановление из архива. И не забывайте делать архив БД (баз данных). Шутки с безопасностью Joomla без своевременного архивирования сайтов, наполненных данными и сильно отличающимися от первоначального дистрибутива оканчиваются долгим поиском вредоносного кода и ручной чисткой кода.

joomzone.ru

Безопасность Joomla-сайта

Для всех стандартных систем управления посредством CMS общей неприятностью является их беспроблемный взлом. Для этого даже не обязательно быть высокоразрядным хакером – рекомендации по взлому представлены на многих сайтах. В большинстве случаев для их выполнения не нужно иметь в запасе какие-то специальные знания, нужно всего лишь уметь использовать браузер. Подобные инструкции не в состоянии выполнить только, не умеющий читать, человек.

Учтите, что если для сайта написана собственная CMS, вероятность его взломать существенно снижается. А все потому, что в Интернете не может быть инструкций по взлому индивидуально написанных CMS. Естественно взлому может быть подвержена любая система, но отсутствие стандартных инструкций не позволяет сделать это простому школьнику. Чтобы исключить подобные вскрытия, безопасность сайта должна стоять в числе первоочередных задач. Кроме того, не следует лениться проводить регулярный анализ сайта на вирусы.

К сожалению, Joomla-сайт относится к одной из стандартных систем, подверженных легкому взлому. Но при соблюдении некоторых рекомендаций и посещении сайтов, касающихся безопасности Joomla, можно значительно уменьшить вероятность взлома.

Как и у всех стандартных систем, у Joomla есть свои слабые места. На специальных ресурсах рассказывается, какой должна быть качественная защита от взлома сайта. Также можно отыскать заплаты («патчи») для закрытия дыр. Своевременная установка заплаты на сайт обезопасит его на какое-то время – до обнаружения новых уязвимых мест. Но лучше всего проверить сайт на вирусы и установить качественную антивирусную программу. При необходимости нужно провести лечение сайта от вирусов.

Полгода без взломов для сайтов Joomla – это приличный срок. Но не следует быть сильно самонадеянным, даже при таком успешном раскладе рекомендуется в обязательном порядке обновлять версию Joomla. Это поможет повысить уровень недоступности сайта для злоумышленников. Конечно же, перед этим должен быть проведен поиск вируса на сайте и, если нужно, должно быть выполнено удаление вирусов с сайта.

Пользователи, не желающие платить за разработку уникальных CMS и использующие уже готовый вариант, должны уделять особое внимание таким вопросам, как безопасность веб сайтов. Joomla существует уже два года, за этот период данная система использована для разных ресурсов, но случай взлома при этом зафиксирован только один. Тогда вскрыли сайт, который давно не обновлялся, к тому же защита сайта от вирусов была очень слабой. Хотя, объективности ради скажем, что настоящая причина взлома заключалась не только в использовании Joomla, но и в неправильных настойках хостинга. После того, как была проведена проверка сайта на безопасность, выполнено лечение сайта и также закрыта «дыра», взлом не повторился.

Безопасность сайта заключается не только в безопасности CMS. Нужно помнить и о безопасности хостинга, и о человеческом факторе (простой админ-пороль). В целом, если хотите избежать неприятностей, не забывайте регулярно проводить аудит безопасности сайта.

www.xn--80aaabumq4ahcizcaod0o.xn--p1ai

Безопасность в Joomla | AllForJoomla apps

Первые несколько месяцев существования сайтов на Joomla проходят бесхлопотно. Но потом, особенно если проект успешен, появляются определённые сложности, которые вначале могут выбить из колеи опытных администраторов. Даже для начинающих хакеров очень просто узнать, какая CMS управляет конкретным сайтом. Существуют сервисы, которые облегчают эту задачу (например, 2ip).

По умолчанию, файлы с административными скриптами устанавливаются в папку administrator. И так делают миллионы пользователей. Известны многочисленные и довольно успешные попытки взломать сайт разработчиков самой Joomla!

Хотя это и не служит утешением, но вы должны понимать, что абсолютную безопасность любого сайта гарантировать невозможно. Любые действия по защите направлены в первую очередь на то, чтобы избавиться от любопытных мальчишек, только освоивших первые азы брутфорса.

Почему взламывают сайты?

Потому же, почему и пишут вирусы для популярных операционных систем:

- Чтобы побаловаться.

- Чтобы добавить свои ссылки или файлы на сайт.

- Чтобы собрать информацию о пользователях сайта.

- Украсть базу данных.

- Навредить и так далее.

Элементы безопасности, встроенные в Joomla

Наверняка любопытные уже заметили, что во всех папках с файлами Joomla обязательно присутствуют файлы с именем index и расширением html. Он там находится для того, чтобы такой же «любопытствующий» недоброжелатель вместо списка файлов и директорий увидел пустой экран. Возможно, это не самое сильное средство против взломщиков, но если оставить ключ на самом видном месте, то войти к вам смогут абсолютно все желающие.

Устанавливаем права доступа

Самое первое действие, которое необходимо выполнить по завершении всех работ, связанных с установкой и настройкой сайта, заключается в установке прав доступа к определённым файлам и директориям Joomla. Обычно это осуществляется в административной панели хостинга или, если есть доступ по SSH-протоколу, то с помощью него заходите на сервер и выполняете необходимые процедуры.

Вот перечень самых необходимых действий:

- Для файла configuration.php запрещаете запись в него всем (в том числе и себе, как создателю). Вернее, разрешается только чтение: создателю, группе и всем остальным пользователям. Как правило, все современные хостинги используют UNIX-подобные операционные системы (Linux), в которых права изменяются с помощью пакета chmod. Впрочем, это можно выполнить и в популярных файловых менеджерах, работающих в Windows (например, Total Commander). Для файла configuration.php числовое представление прав «только чтение» следующее: 444.

- Для всех файлов CMS Joomla устанавливаете такие права: владелец (то есть вы) – может и читать и записывать в них информацию, а все остальные могут только читать (644).

- Для папок нужно установить такие права: владельцу (создателю) – читать, писать и выполнять, а остальным только читать и выполнять (755).

Но если вы хотите установить новые расширения, то права должны быть 777. Иначе у вас просто не будет доступа к папкам и файлам.

Устанавливаем пароль на директорию administrator

Это одна из самых важных директорий. В ней хранятся самые главные файлы со скриптами, управляющими работой сайта. Пароль на эту папку устанавливается также в административной панели хостинга.

Выполняем обновления движка и расширений Joomla

Многие усовершенствования, выполняемые авторами этой CMS, касаются безопасности. На сайтах, посвящённых Joomla, появляются сообщения об уязвимостях. Например, последняя проблема была обнаружена 19.06.2010 года и связана она была с работой расширения Alpha User Points. Соответственно, необходимо периодически интересоваться новыми версиями и по возможности устанавливать их.

Мы также внимательно следим за безопасностью наших расширений. Пока что не было замечаний, но мы будем признательны за любые тематические комментарии.

allforjoomla.ru

Новости о безопасности Joomla - Joomla! по-русски

Компания Sucuri, специализирующаяся на web-безопасности, опубликовала отчет за третий квартал 2016 года по самым взламываемым CMS. По результатам анализа за подотчетный период было скомпрометировано 7937 сайта. Чаще всего злоумышленники успешно взламывали сайты под управлением WordPress, Joomla и Magento.

Исследователи Check Point выявили три уязвимости нулевого дня в PHP7, представлявшие серьезную угрозу для любого веб-сайта, использующего данный язык программирования.

26 декабря было объявлено о том, что в библиотеке PHPMailer обнаружена критическая уязвимость CVE-2016-1003, которая позволяет удаленно выполнить код в контексте web-сервера и скомпрометировать web-приложение.

14 декабря 2016 года разработчики Joomla выпустили релиз безопасности Joomla 3.6.5, в которой исправили ряд проблем, одна из которых фактически позволяет перехватить контроль над сайтом.

В сети появился спам-бот, который делает скомпрометированные серверы частью ботнета для рассылки нежелательных писем, атакуя уязвимые CMS.

Лаборатория безопасности Sucuri выявила новую угрозу безопасности для сайтов на Joomla! и WordPress. Новая кампания называется Realstatistics, названия лабораторией из-за доменов, которые используются в вредоносных JS-скриптах.

Softpedia и Forkbombus Labs сообщают о новой вредоносной кампании, направленной против сайтов на базе CMS Drupal. Злоумышленники взламывают сайты, используя SQL-инъекции, а затем внедряют на сайт фальшивое вымогательское ПО. Злоумышленники сканируют сайты в поисках /CHANGELOG.txt и /joomla.xml. Бот извлекает информацию о версии системы, на базе которой работает сайт, а затем эксплуатирует уязвимость CVE-2014-3704, чтобы сменить пароль администратора.

Компания Sucuri опубликовала отчет о тенденциях хакерских атак на сайты за 1 квартал 2016 года. Отчет основан на ключевых платформах управления сайтом — WordPress, Joomla!, Magento, Drupal, vBulletin и ModX. Отчет посвящен анализу причин компрометации ресурсов, работающих под управлением данных платформ.

В сети наметился новый тренд атак на сайты под управлением Joomla и WordPress. Так исследовательская компания Sucuri рассказала об обнаруженной активной вредоносной кампании злоумышленников, которые внедряют в код взломанных сайтов редиректы, отправляя посетителей пострадавших ресурсов на вредоносные веб-сайты.

В сети появился новый вредоносный код под названием MosQUito. Об этом сообщила компания eZanga на страницах Softpedia. Хакеры взламывают сайты, на которые установлены WordPress или Joomla, и добавляют туда вредоносный код, после чего MosQUito начинает отправлять посетителей на другие адреса.

joomlaportal.ru