Исследование безопасности CMS от Яндекса. Cms безопасная самая

Самые уязвимые CMS с точки зрения Яндекса

Добрый день, уважаемые читатели! Яндекс не перестает удивлять. Не прошло еще и недели как было объявлено о начале войны с переоптимизацией страницы и введения новой формулы ранжирования, как в выходные на официальном блоге ребята из команды безопасного поиска затронули тему безопасности сайтов и опубликовали любопытный рейтинг уязвимых cms (Content Management System).

Сегодня в большинстве случаев при создании интернет ресурса мы используем движок. Это удобно, так как без особых знаний можно воплотить все задуманное – от самого сайта до галереи или форума, но как и любое ПО они содержать уязвимые места. Зная о которых хакеру ничего не стоит взломать сайт и разместить вредоносный код, сделать перенаправление читателей на другой ресурс, разместить сомнительный материал или же заражать компьютеры вирусом. От таких действий может пострадать не только репутация ресурса, но и его владельца.

Все наши попытки защитить сайт от взлома порой сводятся к нулю по причине того, что cms в большинстве случаев состоит из отдельных модулей, плагинов, которые не проверяются на безопасность, в отличие от самого движка. При чем хочу заметить, что чем популярнее движок тем больше и чаще будут искать лазейки чтобы его поломать.

Известно, что поисковая машина Яндекса достаточно оперативно находит на ресурсах вредосные скрипты или коды. В этом случае его владелец получает на e-mail предупреждение, а рядом с ссылкой в поисковой выдаче появляется предупреждение, “Сайт заражён вирусом”, в итоге количество читателей заметно сокращается.

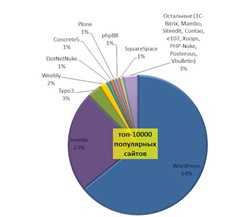

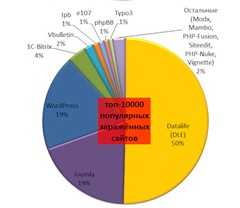

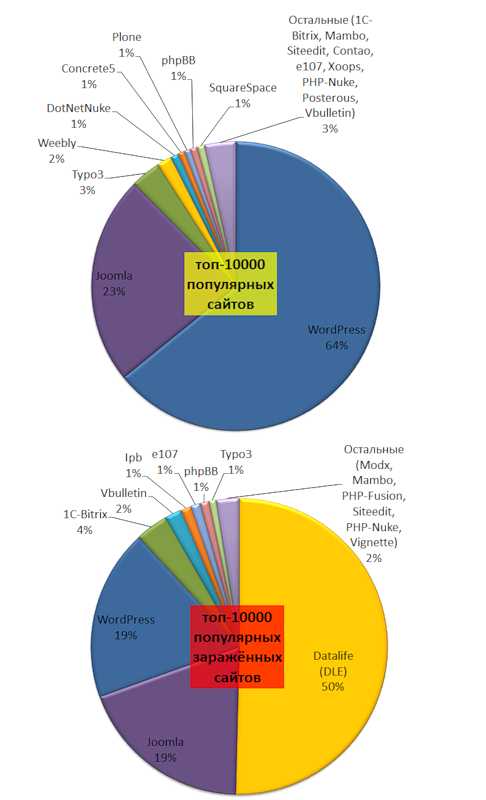

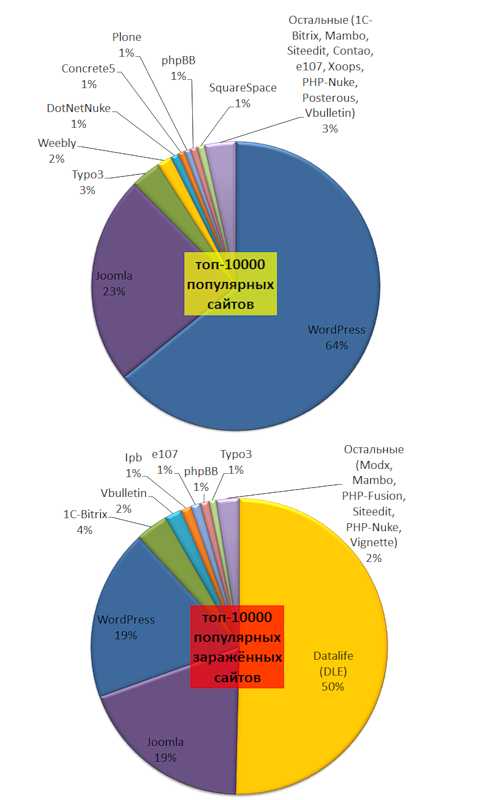

Яндекс проанализировал топ-10000 и определил что самым популярным движком является wordpress, далее следует joomla. Более наглядную картину можно увидеть на диаграмме

Благодаря исследования команды безопасного поиска выяснилось, что самая уязвимая cms — DLE, которая не так популярна. Далее следует по уязвимости Joomla 1.5 и Wordpess.

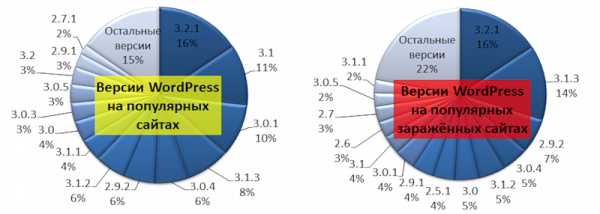

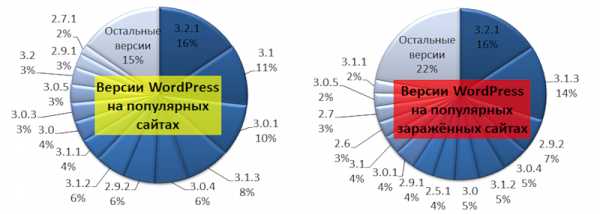

При чем особую уязвимость у wordpress представляют версии 3.2.1, 3.1.3 и 2.9.2, которые имеют широкое распространение и не на зараженных сайтах. Яндекс просто рекомендует тщательнее соблюдать правила безопасности вебмастерам, работающим на этих версиях, так только за полтора месяца было обнаружено 57 новых уязвимостей у wordpress, которые в основном находятся в дополнительных модулях. Опасность истекает из компонентов “wp-forum” , “wp-slimstat”, “wordpress automatic upgrade” и несколько других. Более полный обзор уязвимостей wordpress можно найти здесь.

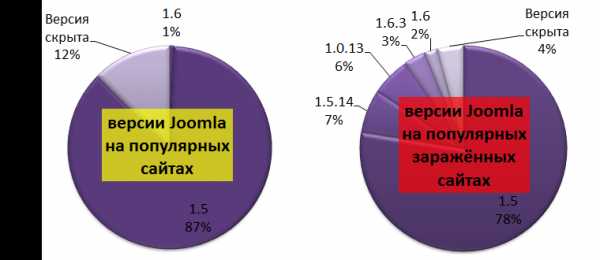

Если Вы работаете на Joomla 1.5 постарайтесь внимательно отнестись к вопросам безопасности, особое внимание стоит уделить модулям, которые используются для форума. Только с начала года было обнаружено 38 новых лазеек для взломов.Более полный обзор уязвимостей joomla можно найти на этой странице.

Обезопасить сайт от взлома и не санкционированного проникновения можно соблюдая простые рекомендации от службы безопасности Яндекс:

1.Следить за появлением обновлений движка.

2. Скрывать информацию о версии используемого движка и ее расширений. Это усложнит поиск “дыр” хакерам.

3. Использовать только движки с официальных сайтов разработчиков.

4. Проверяйте все что пользователи отправляют со страниц ресурса на сервер.

5. Использовать минимум дополнений.

6. Установить на компьютер антивирусные программы, не хранить пароли от ftp в программах, как можно чаще менять пароли к серверу и к админке ресурса.

7. Прежде чем на сервер устанавливать ПО рекомендуется узнать о его уязвимости и и о том как их можно устранять с помощью The Open Source Vulnerability Database.

Думаю стоит взять на вооружение исследование службы безопасности, ведь как говорится: “Предупрежден – значит вооружен”

Возможно Вам это будет интересно:

www.lediseo.ru

Исследование безопасности сайтов на различных CMS / Блог компании RUWARD / Хабр

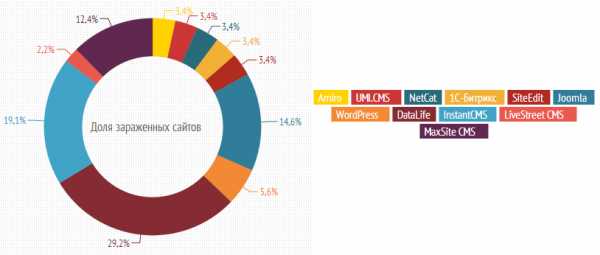

Привет, хабр! Совместно с сервисом SiteSecure мы провели комплексное исследование безопасности сайтов, разработанных на различных CMS-системах, в результате которого получили довольно интересные результаты.Сравнение безопасности сайтов на бесплатных и коммерческих CMS

По результатам исследования сайты, использующие, бесплатные CMS в среднем в четыре раза чаще подвергаются заражениями и попадают в черные списки, чем сайты на коммерческих CMS. Но и у бесплатных CMS ситуация с безопасностью сильно различается. Так, например, в черные списки попадает каждый двадцатый сайт на Datalife Engine. В то же время среди сайтов на CMS TYPO3 не было обнаружено ни одного зараженного сайта. Мы связываем этот с тем, что команда разработки TYPO3 уделяет значительное внимание повышению безопасности своей CMS. В частности, только в сентябре на сайте TYPO3 было опубликовано 9 новых уязвимостей, в том числе одна категории средней опасности в ядре CMS и 8 критических – в модулях сторонних разработчиков. Среди наиболее распространенных в Рунете коммерческих CMS мы не смогли выделить явного лидера – все они имели примерно одинаковое количество сайтов с проблемами.

Но и у бесплатных CMS ситуация с безопасностью сильно различается. Так, например, в черные списки попадает каждый двадцатый сайт на Datalife Engine. В то же время среди сайтов на CMS TYPO3 не было обнаружено ни одного зараженного сайта. Мы связываем этот с тем, что команда разработки TYPO3 уделяет значительное внимание повышению безопасности своей CMS. В частности, только в сентябре на сайте TYPO3 было опубликовано 9 новых уязвимостей, в том числе одна категории средней опасности в ядре CMS и 8 критических – в модулях сторонних разработчиков. Среди наиболее распространенных в Рунете коммерческих CMS мы не смогли выделить явного лидера – все они имели примерно одинаковое количество сайтов с проблемами.Методика проведения исследования

Для исследования были выбраны случайным образом 30 000 действующих сайтов в домене RU, созданные на различных CMS. Выборка сайтов с определением типов CMS была предоставлена компанией iTrack.Исследование проводилось в период октябрь 2013 — январь 2014 года путем сканирования сайтов-респондентов техническими инструментами SiteSecure. В рамках исследования проводился анализ следующих характеристик сайтов:

- Версия CMS и веб-сервера;

- Наличие вирусов на сайте;

- Наличие сайта в черных списках Google и Yandex;

- Наличие сайта в черных списках Phishtank, DNSRBL, UCE PROTECT и других;

- Корреляция между версией CMS и наличием проблем на сайте.

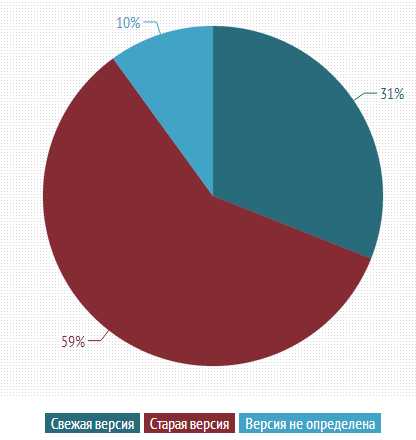

Использование обновленных версий CMS

Наблюдается заметная корреляция между использованием наиболее свежих версий CMS и наличием проблем на сайтах, как среди коммерческих, так и среди бесплатных CMS. Своевременно обновляемые версии CMS снижают риск появления проблем в среднем в два раза. Наиболее явно польза от перехода на свежие версии заметна на примере Joomla и WordPress.Самую последнюю версию Joomla использовали только 3% сайтов на Joomla, а самую последнюю версию WordPress использовали 15% сайтов. При этом доля проблемных сайтов на Joomla в три раза выше, чем на WordPress. Очевидно, что своевременное обновление версии CMS повышает безопасность сайта.

Одной из гипотез авторов исследования является то, что сайты на коммерческих CMS чаще разрабатываются силами профессиональных разработчиков, которые своевременно следят за обновлением версий, что приводит к большей доле зараженных проектов на бесплатных решениях.

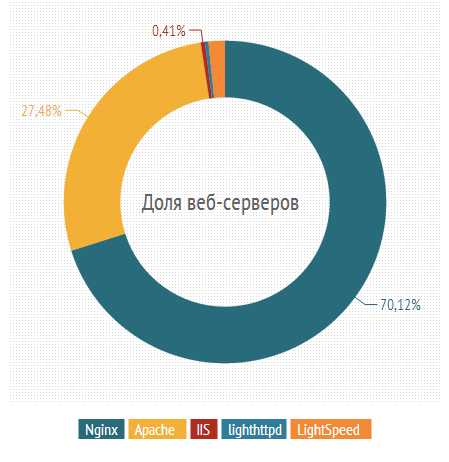

Отсутствие влияния типа веб-сервера

Распределение проблемных сайтов по типам веб-серверов в целом совпадает с рейтингом популярности веб-серверов, в связи с чем можно говорить, что версия того или иного веб-сервера не является решающим фактором безопасности сайта.

Сравнение черных списков поисковых систем

Яндекс заносит сайты в черный список в два раза чаще, чем Google. При этом пересечение списков Google и Yandex составляет всего 10% от общего числа занесенных в черные списки сайтов.Вывод: веб-мастерам, seo-оптимизатором и другим специалистам, которые отвечают за продвижение сайтов, следует обязательно отслеживать наличие сайта в черных списках обоих поисковиков.

Осведомленность владельцев сайтов о наличии проблем

Одной из ключевых проблем на рынке является низкая осведомленность владельцев сайтов о возникающих угрозах.После завершения исследования была проведена попытка связаться с владельцами около 130 сайтов, которые были заражены вирусами или находились в черных списках поисковых систем. Более половины владельцев, чьи сайты активно используются для продвижения товара или услуги, не знали о наличии проблем с их сайтами. При этом треть из них продолжала тратить средства на обслуживание или продвижение сайта.

Подводная часть айсберга

В дополнение к первой части исследования мы проверили все 30 000 коммерческих сайтов на наличие в черных списках по признаку рассылки спама с IP-адреса, на котором размещен сайт. О масштабе проблемы, которую мы обнаружили, мы считаем важным рассказать. Почти 15% всех проверенных сайтов находятся в одном из списков UCE PROTECT, то есть непосредственно участвуют в рассылке спама или находятся по соседству с сайтами, которые рассылают спам. При этом 70% сайтов находятся в одной подсети, а 28% — на одном IP адресе с сайтами – источниками спама.Что это означает для владельцев сайтов. В первую очередь, это скрытые проблемы, которые не могут быть диагностированы без непосредственной проверки по черным спискам. Результатом наличия этих проблем может стать, в зависимости от конфигурации почтовых служб сайта, полная или частичная невозможность доставки исходящей почты, включая рассылки писем клиентам, а также заявки, оставленные потенциальными клиентами на сайте.

Для доменной почты чаще используются выделенные почтовые сервера провайдера, и тут за решением проблемы следит сам провайдер. А вот отправка автоматизированных маркетинговых писем и уведомлений, а также запросов клиентов, может выполняться через другие механизмы с того же IP-адреса, на котором размещен сайт, и он часто не имеет средств проверки успешности доставки. Для 15% проверенных нами сайтов это может означать неэффективную работу или остановку маркетинговой активности и приема запросов от потенциальных клиентов, то есть прямые потери для бизнеса.

– Владельцы 4500 сайтов, участвовавших в исследовании, подвержены риску финансовых потерь из-за имеющихся на сайте проблем. Это почти каждый седьмой сайт.

В заключение стоит сказать, что разработчики сайтов (веб-студии и агентства) зачастую не следят за вопросами безопасности, надеясь на надежность встроенных инструментов в CMS/фреймворке. При возникновении проблемы любого рода клиент, тем не менее, винит именно разработчика. Поэтому использование онлайн-сервисов для мониторинга и защиты сайтов вроде SiteSecure может закрыть проблемную зону и избежать конфликтов с заказчиком.

habr.com

Безопасные CMS

В настоящее время для управления структурой, контентом и дизайном сайтов часто применяются системы управления содержимым сайта – Content Management System (CMS). К CMS можно отнести:

- универсальные системы для управления контентом;

- интернет-магазины;

- блоги, форумы, wiki;

- фото- и видеогалереи, движки виджетов;

- другие компоненты для управления содержимым сайта.

Такие системы позволяют вебмастерам упростить программирование, дизайн, поддержку сайта и даже поручать работу с сайтом людям, незнакомым с программированием и архитектурой Web.

В то же время, CMS, как и другие виды ПО, содержат уязвимости. В отличие от CMS собственной разработки, если злоумышленники находят уязвимости в одной конкретной тиражируемой CMS – возникает угроза взлома всех CMS этой версии. При этом, чем более распространённой является система и чем чаще она применяется на популярных сайтах, тем больше усилий и денег злоумышленники инвестируют в поиск её уязвимостей.

Кроме того, большинство современных CMS состоят из множества модулей, и многие уязвимости связаны с плагинами, которые обычно написаны и протестированы на безопасность хуже, чем основной код системы.

Используя уязвимости CMS, злоумышленники стараются извлечь для себя выгоду за счёт чужих сайтов и посетителей. Например, на страницах сайта может быть размещён код, который заражает компьютеры посетителей вредоносными программами. Кроме того, на сайте со взломанной CMS могут без ведома вебмастера публиковать контент сомнительного содержания или автоматически перенаправлять пользователей на другие ресурсы с таким контентом. В результате страдает репутация сайта, и количество посетителей сайта может существенно уменьшиться.

Общая статистика по CMS

По данным Яндекса, доли CMS на популярных российских сайтах, CMS которых удалось определить, выглядят следующим образом:

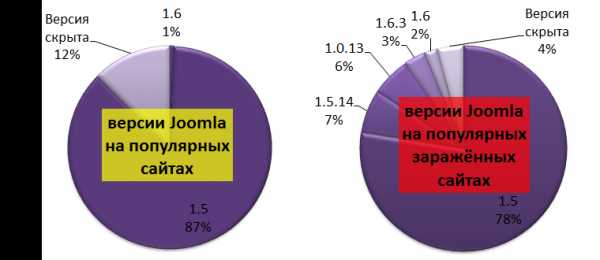

Видно, что 50% из топ-10000 заражённых сайтов используют систему DLE, а популярные сайты из топ-10000 либо отказались от неё, либо успешно её маскируют, чтобы избежать атаки. При этом они продолжают использовать WordPress и Joomla, которые тоже часто встречаются на заражённых сайтах.

WordPress

Из наших данных следует, что частота использования большинства версий CMS WordPress на обычных и на заражённых сайтах примерно одинакова. При этом чаще всего заражёнными являются сайты, использующие WordPress 3.2.1, 3.1.3 и 2.9.2, эти же версии широко распространены на незаражённых популярных сайтах. Вебмастерам таких сайтов стоит соблюдать правила безопасности особенно тщательно, чтобы не допустить взлома и заражения.Только за август и сентябрь 2011 опубликовано 57 новых уязвимостей WordPress, причём все они находятся в дополнительных компонентах. Уязвимости присутствуют в модулях wp-forum, wp-slimstat, wordpress automatic upgrade и других. С общим обзором уязвимостей WordPress можно ознакомиться здесь.

Joomla

Анализ показывает, что CMS Joomla версии 1.5 одинаково часто встречается как на обычных, так и на заражённых сайтах. Владельцам сайтов, использующих эту версию Joomla, тоже рекомендуется уделять безопасности особое внимание. С начала года было опубликовано 38 новых уязвимостей в компонентах Joomla. В частности, об уязвимости в Joomla Datsogallery 1.3.1 можно прочитать на этой странице, а детальный список уязвимостей приводится здесь. Рекомендуем тщательно проверять на наличие уязвимостей модули Joomla, которые используются для реализации форумов.

Рекомендации

Чтобы CMS вашего сайта не взломали, нужно соблюдать следующие правила:

- Регулярно обновляйте CMS.

- Скрывайте тип и версию установленной CMS и её плагинов, не указывайте их в коде страницы. Кроме того, нужно следить за тем, чтобы сайт нельзя было обнаружить с помощью специальных поисковых запросов-“дорков», которые злоумышленники используют для поиска уязвимых CMS.

- Не используйте контрафактные версии CMS – в некоторых случаях в них умышленно снижена степень безопасности или даже внедрены готовые backdoor’ы (пример – некоторые выпуски CMS DLE от M.I.D. с backdoor от Zloy).

- Проверяйте все без исключения данные, которые пользователь может ввести на страницах сайта или напрямую передать серверным скриптам при помощи запросов. Это может потребовать самостоятельной доработки модулей CMS. Например, такая доработка фильтрации входных данных позволяет снизить уязвимость DLE Shop. Для тестирования этих проверок рекомендуем привлечь специалистов по тестированию на проникновение (penetration-тестированию).

- Использовать минимум сторонних скриптов, модулей, расширений. В самих пакетах CMS уязвимостей обычно немного, в основном они приходятся на дополнения, причём как сторонней разработки, так и официальные.

- Вебмастера и администраторы должны работать в безопасном окружении и выполнять правила безопасной работы в интернете (в частности, не сохранять пароли в браузере и FTP-клиенте, защищать рабочее место антивирусом и файрволлом).

- Перед тем, как устанавливать на веб-сервер какое-либо ПО, очень полезно узнать о его уязвимостях и способах их устранения с помощью The Open Source Vulnerability Database.

Надеемся, что эта информация позволит лучше защитить ваши ресурсы от уязвимостей и предотвратить их использование мошенниками.

horosh.ru

Исследование безопасности CMS-систем 2014

Сервис SiteSecure и проект Ruward представляют результаты комплексного исследования безопасности сайтов, созданных на различных CMS-системах, проведенного в октябре 2013 - январе 2014.

Заражение сайта вирусами, наличие уязвимостей, нахождение проекта в черных списках – являются одной из важных угроз для интернет-бизнеса в России. К сожалению, на данный момент в Рунете сложилась довольно плачевная ситуация с точки зрения мониторинга, своевременного выявления и устранений подобных угроз. Клиентская аудитория слабо информирована, а компании-разработчики зачастую не обладают профильной компетенцией по решению подобных задач, пуская дело на самотек.

По результатам нашего исследования каждый седьмой сайт в Рунете подвержен риску финансовых потерь из-за проблем, связанных с безопасностью. И если крупные игроки рынка решают проблему наймом профильных специалистов и использованием промышленных систем мониторинга и защиты, то сектор СМБ в большей части просто не задумывается о решении подобных проблем заранее, и вынужден реагировать по факту уже понесенных убытков.

Шабанов Илья

управляющий партнер информационно-аналитического центра Anti-Malware.ru

«Владельцы сайтов зачастую не понимают всех рисков, связанных недостаточным уровнем безопасности. Однако простое заражение веб-сайта может на практике обернуться большими проблемами для бизнеса: исключением домена из поискового индекса, попаданием домена в спам-листы, полной блокировкой сайта со стороны хостинговой компании и судебными исками со стороны клиентов и партнеров. В результате владелец сайта не обойдется лишь небольшими затратами на устранение последствий заражения. Ему придется восстанавливать репутацию ресурса продолжительное время, терпя значительные убытки и недополучая прибыль. Во многих случаях репутацию будет невозможно поправить вовсе.

К сожалению, массовая уязвимость веб-сайтов и связанные с этим проблемы безопасности затрагивают не только интересы владельцев ресурсов. Они затрагивают всю эко-систему глобальной сети Интернет, т.к. более 90% всех заражений персональных компьютеров происходит именно по причине посещения зараженных веб-сайтов. Киберпреступниками давно поставлен на поток процесс поиска уязвимых веб-сайтов, их заражение и дальнейшее инфицирование устройств всех посетителей. Часто владельцы взломанных и зараженных сайтов принимают инциденты на личный счет. Но, как правило, в этом нет ничего личного. Просто криминальный бизнес, поставленный на поток»

Методика проведения исследования

Для исследования были выбраны случайным образом 30 000 действующих сайтов в домене RU, созданные на различных CMS. Выборка сайтов с определением типов CMS была предоставлена компанией iTrack.

Исследование проводилось в период октябрь 2013 - январь 2014 года путем сканирования сайтов-респондентов техническими инструментами SiteSecure. В рамках исследования проводился анализ следующих характеристик сайтов:

- Версия CMS и веб-сервера;

- Наличие вирусов на сайте;

- Наличие сайта в черных списках Google и Yandex;

- Наличие сайта в черных списках Phishtank, DNSRBL, UCE PROTECT и других;

- Корреляция между версией CMS и наличием проблем на сайте.

Сравнение безопасности сайтов на бесплатных и коммерческих CMS

По результатам исследования сайты, использующие, бесплатные CMS в среднем в четыре раза чаще подвергаются заражениями и попадают в черные списки, чем сайты на коммерческих CMS.

Но и у бесплатных CMS ситуация с безопасностью сильно различается. Так, например, в черные списки попадает каждый двадцатый сайт на Datalife Engine. В то же время среди сайтов на CMS TYPO3 не было обнаружено ни одного зараженного сайта. Мы связываем этот с тем, что команда разработки TYPO3 уделяет значительное внимание повышению безопасности своей CMS. В частности, только в сентябре на сайте TYPO3 было опубликовано 9 новых уязвимостей, в том числе одна категории средней опасности в ядре CMS и 8 критических – в модулях сторонних разработчиков. Среди наиболее распространенных в Рунете коммерческих CMS мы не смогли выделить явного лидера – все они имели примерно одинаковое количество сайтов с проблемами.

Использование обновленных версий CMS

Наблюдается заметная корреляция между использованием наиболее свежих версий CMS и наличием проблем на сайтах, как среди коммерческих, так и среди бесплатных CMS. Своевременно обновляемые версии CMS снижают риск появления проблем в среднем в два раза. Наиболее явно польза от перехода на свежие версии заметна на примере Joomla и WordPress.

Самую последнюю версию Joomla использовали только 3% сайтов на Joomla, а самую последнюю версию WordPress использовали 15% сайтов. При этом доля проблемных сайтов на Joomla в три раза выше, чем на WordPress. Очевидно, что своевременное обновление версии CMS повышает безопасность сайта.

Одной из гипотез авторов исследования является то, что сайты на коммерческих CMS чаще разрабатываются силами профессиональных разработчиков, которые своевременно следят за обновлением версий, что приводит к большей доле зараженных проектов на бесплатных решениях.

Отсутствие влияния типа веб-сервера

Распределение проблемных сайтов по типам веб-серверов в целом совпадает с рейтингом популярности веб-серверов, в связи с чем можно говорить, что версия того или иного веб-сервера не является решающим фактором безопасности сайта.

Сравнение черных списков поисковых систем

Яндекс заносит сайты в черный список в два раза чаще, чем Google. При этом пересечение списков Google и Yandex составляет всего 10% от общего числа занесенных в черные списки сайтов.

Вывод: веб-мастерам, seo-оптимизатором и другим специалистам, которые отвечают за продвижение сайтов, следует обязательно отслеживать наличие сайта в черных списках обоих поисковиков.

Осведомленность владельцев сайтов о наличии проблем

Одной из ключевых проблем на рынке является низкая осведомленность владельцев сайтов о возникающих угрозах.

После завершения исследования была проведена попытка связаться с владельцами около 130 сайтов, которые были заражены вирусами или находились в черных списках поисковых систем. Более половины владельцев, чьи сайты активно используются для продвижения товара или услуги, не знали о наличии проблем с их сайтами. При этом треть из них продолжала тратить средства на обслуживание или продвижение сайта.

Подводная часть айсберга

В дополнение к первой части исследования мы проверили все 30 000 коммерческих сайтов на наличие в черных списках по признаку рассылки спама с IP-адреса, на котором размещен сайт. О масштабе проблемы, которую мы обнаружили, мы считаем важным рассказать. Почти 15% всех проверенных сайтов находятся в одном из списков UCE PROTECT, то есть непосредственно участвуют в рассылке спама или находятся по соседству с сайтами, которые рассылают спам. При этом 70% сайтов находятся в одной подсети, а 28% - на одном IP адресе с сайтами – источниками спама.

Что это означает для владельцев сайтов. В первую очередь, это скрытые проблемы, которые не могут быть диагностированы без непосредственной проверки по черным спискам. Результатом наличия этих проблем может стать, в зависимости от конфигурации почтовых служб сайта, полная или частичная невозможность доставки исходящей почты, включая рассылки писем клиентам, а также заявки, оставленные потенциальными клиентами на сайте.

Для доменной почты чаще используются выделенные почтовые сервера провайдера, и тут за решением проблемы следит сам провайдер. А вот отправка автоматизированных маркетинговых писем и уведомлений, а также запросов клиентов, может выполняться через другие механизмы с того же IP-адреса, на котором размещен сайт, и он часто не имеет средств проверки успешности доставки. Для 15% проверенных нами сайтов это может означать неэффективную работу или остановку маркетинговой активности и приема запросов от потенциальных клиентов, то есть прямые потери для бизнеса.

– Владельцы 4500 сайтов, участвовавших в исследовании, подвержены риску финансовых потерь из-за имеющихся на сайте проблем. Это каждый седьмой сайт.

И напоследок – последствия

В ходе исследования мы вручную проанализировали около 750 интернет-бизнесов из списка сайтов, на которых были обнаружены вирусы или другие критические проблемы. По полученным данным, 15% бизнесов прекратили свое существование, а владельцам 10% сайтов, до которых мы дозвонились, в результате заражения пришлось полностью переделывать свой сайт.

Шабанов Илья

управляющий партнер информационно-аналитического центра Anti-Malware.ru

«Результаты проведенного исследования наглядно демонстрируют масштаб проблемы, связанной с низким уровнем компетентности в вопросах информационной безопасности у владельцев веб-сайтов и специалистов, которые отвечают за их создание и обслуживание. В нашей практике помощи пострадавшим от действий киберпреступников на ресурсе VirusInfo.info мы регулярно сталкиваемся с просьбами о помощи в устранении последствий несанкционированного доступа к веб-сайтам. Поэтому мы можем со всей уверенностью подтвердить печальные выводы исследования.

Решить проблемы безопасности самостоятельно ни разработчики, ни владельцы ресурсов чаще всего не могут. Изменить негативную ситуацию, по моему мнению, могло бы повсеместное применение средств мониторинга и устранения уязвимостей веб-сайтов, а также периодический аудит и тестирования на соответствие принятым нормам безопасности. В настоящее время такие сервисы активно появляются»

Наши рекомендации

Владельцам сайтов

Для обеспечения сохранности вложений в сайт и эффективного возврата инвестиций в его продвижение мы рекомендуем регулярно уделять внимание мониторингу работоспособности сайтов и проактивной проверке на наличие проблем, таких как попадание сайта в черные списки, взлом или заражение.

Наиболее распространенные проблемы, как показало исследование, являются скрытыми и не поддаются диагностике без специальных средств мониторинга.

Агентствам и веб-студиям

Наша практика показывает, что в случае возникновения проблем с безопасностью основные претензии предъявляются заказчиком именно к разработчику проекта (несмотря на то, что зачастую эти вопросы выходят за пределы его компетенции и не прописаны юридически в договоре на создание/поддержку).

Также бесспорно, что в средней массе аудитория агентств и студий гораздо более компетентна в вопросах IT/безопасности, чем клиентская аудитория.

Учитывая вышесказанное, студии и агентства являются идеальным «первым эшелоном» в борьбе с подобными угрозами. Мы рекомендуем:

- Заблаговременно настроить базовые процессы по мониторингу и проактивной защите сайтов, которые разрабатывает и поддерживает агентство.

- Своевременно реагировать на обновления версий CMS, веб-серверов и других элементов ПО, участвующих в работе сайта.

- Использовать сервисы мониторинга и проактивной защиты по всему парку проектов (не важно, внешний ли это сервис или встроенный, например, в CMS).

- Проводить разъяснительную работу с заказчиками, объясняя возможность возникновения проблему и возможные способы решения.

Производителям CMS

Активное оповещение разработчиков и владельцев сайтов о выходе новых версий может ускорить процесс обновления и снизит количество сайтов, подвергающихся заражениям вирусов и попаданию в черные списки.

Мы также рекомендуем размещать на сайтах больше информации о безопасности CMS для повышения доверия к производителю CMS и разработанным на основе этой CMS сайтам.

Отдельное внимание стоит уделить информированию сообщества разработчиков, использующих платформу - как с точки зрения оповещения о новых версиях и используемых механиках защиты, так и с точки зрения продвижения идеологии сервисов проактивной защиты.

Комментарии экспертов

Дмитрий Васильев

генеральный директор NetCat

«Для несложных корпоративных сайтов цена взлома может быть достаточно высокой как минимум в случае дефейса. Если же говорить о сайтах с функциональностью выше простого корпоративного представительства, на которых хранится финансовая или закрытая информация (интернет-магазин, корпоративный портал, площадка для дилеров, СМИ или сообщество), последствия для владельца сайта вполне могут быть непоправимыми.

Поэтому проблему безопасности надо всегда держать в голове. Но рядовой пользователь никак не сможет составить впечатление о том, насколько безопасна выбранная им CMS, даже если на ее сайта об этом целый раздел с красивыми словами и картинками. Поэтому независимые исследования и сравнения продуктов в этом контексте для рынка были бы очень полезны»

Сергей Котырев

генеральный директор UMI.CMS

«Мы согласны со всеми результатами этого исследования, его выводы полностью совпадают с опытом нашей компании:

1. Последние версии CMS гораздо безопаснее устаревших, поэтому всегда надо обновлять вашу CMS до самой свежей версии.

2. Коммерческие CMS безопаснее бесплатных, т.к. уделяют гораздо более серьезное внимание безопасности своих продуктов. Например мы, помимо постоянного аудита безопасности и исправления ошибок в новых версиях еще и заботимся о старых клиентах, не обновляющих CMS. Им мы предлагаем пройти бесплатный аудит безопасности сайта в Центре безопасности и бесплатно получить патчи, если будут обнаружены уязвимости.

3. Большинство клиентов сайтов находится в неведении относительно потенциальных или даже состоявшихся проблем своих сайтов»

www.ruward.ru

| Fast Site EngineВысокопроизводительный движок для сайтовЗаказать сайт на основе движка | ||

|

||

fsen.ru

«Исследование безопасности CMS от Яндекса»

Яндекс опубликовал интересное исследование по безопасности CMS (Content Management System) — систем управления содержанием сайта.Оказывается, поисковый робот Яндекса может в большинстве случаев определить тип и версию системы управления. Плюс у них есть база зараженных сайтов. Объединив две эти выборки для Топ-10000 самых популяных сайтов они получили рейтинг самых «ломаемых» CMS.

Первое место, с большим отрывом у Datalife (DLE), второе место поделили Joomla и WordPress. На 3 месте как ни странно оказалась коммерческая CMS 1С Битрикс.

Полная версия статьи:

В настоящее время для управления структурой, контентом и дизайном сайтов часто применяются системы управления содержимым сайта – Content Management System (CMS). К CMS можно отнести:

- универсальные системы для управления контентом;

- интернет-магазины;

- блоги, форумы, wiki;

- фото- и видеогалереи, движки виджетов;

- другие компоненты для управления содержимым сайта.

В то же время, CMS, как и другие виды ПО, содержат уязвимости. В отличие от CMS собственной разработки, если злоумышленники находят уязвимости в одной конкретной тиражируемой CMS – возникает угроза взлома всех CMS этой версии. При этом, чем более распространённой является система и чем чаще она применяется на популярных сайтах, тем больше усилий и денег злоумышленники инвестируют в поиск её уязвимостей.

Кроме того, большинство современных CMS состоят из множества модулей, и многие уязвимости связаны с плагинами, которые обычно написаны и протестированы на безопасность хуже, чем основной код системы.

Используя уязвимости CMS, злоумышленники стараются извлечь для себя выгоду за счёт чужих сайтов и посетителей. Например, на страницах сайта может быть размещён код, который заражает компьютеры посетителей вредоносными программами. Кроме того, на сайте со взломанной CMS могут без ведома вебмастера публиковать контент сомнительного содержания или автоматически перенаправлять пользователей на другие ресурсы с таким контентом. В результате страдает репутация сайта, и количество посетителей сайта может существенно уменьшиться.

Общая статистика по CMS

По данным Яндекса, доли CMS на популярных российских сайтах, CMS которых удалось определить, выглядят следующим образом:

Видно, что 50% из топ-10000 заражённых сайтов используют систему DLE, а популярные сайты из топ-10000 либо отказались от неё, либо успешно её маскируют, чтобы избежать атаки. При этом они продолжают использовать WordPress и Joomla, которые тоже часто встречаются на заражённых сайтах.

WordPress

Из наших данных следует, что частота использования большинства версий CMS WordPress на обычных и на заражённых сайтах примерно одинакова. При этом чаще всего заражёнными являются сайты, использующие WordPress 3.2.1, 3.1.3 и 2.9.2, эти же версии широко распространены на незаражённых популярных сайтах. Вебмастерам таких сайтов стоит соблюдать правила безопасности особенно тщательно, чтобы не допустить взлома и заражения.Только за август и сентябрь 2011 опубликовано 57 новых уязвимостей WordPress, причём все они находятся в дополнительных компонентах. Уязвимости присутствуют в модулях wp-forum, wp-slimstat, wordpress automatic upgrade и других. С общим обзором уязвимостей WordPress можно ознакомиться здесь.

Joomla

Анализ показывает, что CMS Joomla версии 1.5 одинаково часто встречается как на обычных, так и на заражённых сайтах. Владельцам сайтов, использующих эту версию Joomla, тоже рекомендуется уделять безопасности особое внимание. С начала года было опубликовано 38 новых уязвимостей в компонентах Joomla. В частности, об уязвимости в Joomla Datsogallery 1.3.1 можно прочитать на этой странице, а детальный список уязвимостей приводится здесь. Рекомендуем тщательно проверять на наличие уязвимостей модули Joomla, которые используются для реализации форумов.

Рекомендации

Чтобы CMS вашего сайта не взломали, нужно соблюдать следующие правила:- Регулярно обновляйте CMS.

- Скрывайте тип и версию установленной CMS и её плагинов, не указывайте их в коде страницы. Кроме того, нужно следить за тем, чтобы сайт нельзя было обнаружить с помощью специальных поисковых запросов-«дорков», которые злоумышленники используют для поиска уязвимых CMS.

- Не используйте контрафактные версии CMS – в некоторых случаях в них умышленно снижена степень безопасности или даже внедрены готовые backdoor’ы (пример – некоторые выпуски CMS DLE от M.I.D. с backdoor от Zloy).

- Проверяйте все без исключения данные, которые пользователь может ввести на страницах сайта или напрямую передать серверным скриптам при помощи запросов. Это может потребовать самостоятельной доработки модулей CMS. Например, такая доработка фильтрации входных данных позволяет снизить уязвимость DLE Shop. Для тестирования этих проверок рекомендуем привлечь специалистов по тестированию на проникновение (penetration-тестированию).

- Использовать минимум сторонних скриптов, модулей, расширений. В самих пакетах CMS уязвимостей обычно немного, в основном они приходятся на дополнения, причём как сторонней разработки, так и официальные.

- Вебмастера и администраторы должны работать в безопасном окружении и выполнять правила безопасной работы в интернете (в частности, не сохранять пароли в браузере и FTP-клиенте, защищать рабочее место антивирусом и файрволлом).

- Перед тем, как устанавливать на веб-сервер какое-либо ПО, очень полезно узнать о его уязвимостях и способах их устранения с помощью The Open Source Vulnerability Database.

Теги: Яндекс , DLE , Joomla , WordPress , 1С Битрикс , казнет , IT-технологии

horde.me

Как выбрать CMS: безопасность, 1

Безопасность веб-сайтов и окружающие эту безопасность вопросы постоянно возникают при обсуждении CMS. (CMS – это система управления контентом: программный комплекс, исполняющийся большей частью на сервере и обеспечивающий публикацию материалов на сайте, а также удобное управление этими публикациями из веб-интерфейса.) Безопасность, как “сигнальный объект”, вообще очень популярна. И, конечно, “референсы” на “безопасность” используют при продвижении тех или иных CMS (которые, кстати, бывают коммерческие и бесплатные).

Безопасность веб-сайтов и окружающие эту безопасность вопросы постоянно возникают при обсуждении CMS. (CMS – это система управления контентом: программный комплекс, исполняющийся большей частью на сервере и обеспечивающий публикацию материалов на сайте, а также удобное управление этими публикациями из веб-интерфейса.) Безопасность, как “сигнальный объект”, вообще очень популярна. И, конечно, “референсы” на “безопасность” используют при продвижении тех или иных CMS (которые, кстати, бывают коммерческие и бесплатные).

Что тут нужно иметь в виду конечному потребителю, не желающему стать лёгкой добычей маркетологов? Оказывается, достаточно составить хоть и весьма общее, но строгое представление об этих самых вопросах безопасности и их связи с CMS.

Скажем, конечному пользователю весьма важно понимать, насколько “безопасный” (тут это несколько условный термин, понятно) веб-сайт ему нужен. Потому что одно дело – корпоративный сайт крупного банка, а другое – личная веб-страничка, посвящённая разведению сазанов в домашнем аквариуме. Да, безопасность, конечно, на первом месте. Но нужно понимать, что безопасность строится на оценках рисков, и верно эти самые риски оценивать для банка и для странички про сазанов. Дело даже не в наличии уязвимостей в конкретной CMS, а в том, интересен ли сайт профессионалам-взломщикам и сколь велик будет ущерб от нарушения работы сайта.

При составлении собственного представления о безопасности использования конкретной CMS нужно учитывать её отношения с уязвимостями. Тут есть свои важные моменты. Например, то, что сайты под некоторой CMS “Имярек” “за отчётный период” не были взломаны, никоим образом не означает, что “Имярек” сколь-нибудь надёжна и безопасна. Почему? Потому что отсутствие взломов сайтов ничего нам не говорит о безопасности CMS.

Понятно, что сайты под “Имярек” могли быть просто не интересны хакерам. Понятно, что внутри CMS “Имярек” может присутствовать шикарная уязвимость, которую обнаружат завтра. А послезавтра для этой уязвимости хакерская группа напишет бота, и через два дня все сайты под “Имярек” будут взломаны в одном потоке, автоматически. То есть оценить безопасность “Имярека” на основании “полного отсутствия взломов” – невозможно. А если нельзя оценить безопасность, то нельзя и прогнозировать риски.

И если отсутствие сведений о взломах не позволяет оценить безопасность, то информация об успешно залатанных уязвимостях (в том числе, что важно, использованных на практике для взломов) позволяет приступить к оценке безопасности CMS. Такой “парадокс”. Ведь если уязвимости обнаруживают, используют и латают, то это уже свидетельствует, по крайней мере, о том, что кто-то занимается аудитом безопасности данной CMS (хоть бы и хакеры), что CMS поработала в условиях “интереса взломщиков” и что CMS развивается. Конечно, плохо, если новые критические уязвимости обнаруживаются в CMS по нескольку штук в месяц, но ещё хуже, если об уязвимостях вообще нет сведений.

Вообще говоря, более-менее надёжную оценку “уровня безопасности” CMS может дать её аудит, заказанный специалистам. Но это недешёвый и трудоёмкий процесс. Впрочем, он как раз актуален для банков и вряд ли важен для “аквариумных страничек”.

Есть расхожее заблуждение, что можно “вслепую” использовать уникальную “проприетарную CMS”, разработанную специально для данного сайта небольшой дизайн-студией. Мол, “секретность” и “уникальность” внутреннего устройства такой CMS обеспечивает безопасность. В реальности же разработчики подобной CMS обычно наступают на все широко известные в кругах специалистов по взлому (и по безопасности) грабли, допуская шаблонные ошибки в архитектуре продукта. Эти самые шаблонные ошибки и станут отличным фундаментом для проведения атак даже без изучения исходного кода. Мало того, секретность исходного кода вряд ли можно обеспечить на практике: при малейшей необходимости исходники утекут. Есть много путей для такой утечки: “через хостинг”, через дыры в других программных системах, после “шаблонного взлома”. Или, скажем, исходники просто распространит создатель продукта. Главное правило таково: секретность исходного кода вообще не добавляет безопасности системе.

Можно предположить, что CMS с открытым исходным кодом сильно безопаснее. Однако это не так. Действительно, открытый код доступен для изучения всем и вся. Вопрос тут лишь в том, как оценить квалификацию специалистов, изучавших этот код. Одно верно: сама по себе открытость исходного кода не может снижать безопасность CMS.

Важный момент: из соображений дальнейшего сопровождения CMS, из соображений развития сайта необходимо выбирать продукт только с открытым исходным кодом (пусть хотя бы этот исходный код открывают не неопределённому кругу лиц, а только экспертам), подробное обоснование – в одной из следующих заметок.

Часто приходится слышать, что коммерческие CMS якобы более безопасные, так как в коммерческих компаниях дорожат имиджем и строго следят за безопасностью. Это неверное обоснование. Да, ничто не мешает коммерческой компании делать безопасный продукт и нанимать специалистов-архитекторов ПО высокой квалификации. Однако на практике коммерческие компании старательно ограждают себя условиями лицензирования от ответственности и используют низкоквалифицированных программистов (а архитекторов не используют вовсе), потому что такое поведение позволяет максимизировать прибыль при обычно небольшом числе инсталляций коммерческой CMS. Бесплатные CMS также имеют свой имидж, которым дорожат лидеры групп разработчиков. И при этом нет никаких оснований считать, что те же программисты, приложившие руку к той или иной бесплатной CMS, не работают в коммерческих компаниях над платными продуктами.

Выбирая бесплатную CMS, следует посмотреть, насколько ровно и планомерно она развивается. Нельзя использовать CMS (платную или бесплатную), которую разработчики забросили три года назад. Интересно, что при этом нельзя и надеяться на то, что коммерческая CMS не будет заброшена компанией-владельцем: коммерческие компании тоже успешно исчезают с рынка по самым разным бизнес-причинам.

Эта заметка – начало серии записок про выбор CMS и про безопасность CMS. Продолжение – в следующий раз. Кстати, в продолжении: нужно ли выбирать распространённую CMS? Платная или бесплатная? Что со “стоимостью владения”? и всякие другие интересные моменты.

()

Похожие записки:

dxdt.ru