Взлом сайта на битриксе

Взлом сайтов на CMS / Статьи / Блог хостинг провайдера CISHost.ru

Если сайт был взломан, мало просто удалить загруженный PHP Shell скрипт, или PHP скрипт рассылающий спам, нужно найти причину взлома сайта, чаще всего это уязвимость в самой CMS, или же в плагине(модуле) к ней, либо украденный пароль от FTP аккаунта.Процесс взлома сайтов происходит специальными ботнетами, сейчас в логах практически любого сайта, даже только что зарегистрированного домена можно увидеть что то вроде этого:

"GET /dbadmin/scripts/setup.php HTTP/1.1" 404 2445 "-" "ZmEu" "GET /myadmin/scripts/setup.php HTTP/1.1" 404 2445 "-" "ZmEu" "GET /mysql-admin/scripts/setup.php HTTP/1.1" 404 2449 "-" "ZmEu" Боты используют известные эксплоиты к популярным CMS(Чаще всего Joomla и Wordpress), взламывают сайты, устанавливают на них свои скрипты и дальше могут использовать взломанный сайт в любых целях. Троянские программы крадут пароли от Вашего FTP, подключаются к аккаунту и заражают Ваши сайты вирусным кодом, который в свою очередь заражает посетителей сайтов, после чего круг повторяется. Что обычно происходит с сайтом после взлома:- Дефейс сайта — главная страница сайта заменяется на другую, обычно с размещением Турецкого флага и устрашающей музыки на фоне, или же простые угрозы. Содержимое сайта обычно не удаляют.

- Заражение страниц сайта вредоносным кодом. Обычно вирусы прописывают в конец файлов и выглядит это примерно так:

- <script type="text/javascript" src="<?php eval(base64_decode("DjsdgY3b... или так

- <script src="http://*******.dyndns.info/rss.js"></script>

- Рассылка большого количества спама с Вашего аккаунта

- Редирект для мобильных устройств при посещении Вашего сайта, прописывают в .htaccess

- RewriteCond %{HTTP_USER_AGENT} "up.browser|up.link|windowssce|iemobile|mini|mmp" [NC,OR] RewriteCond %{HTTP_USER_AGENT} "symbian|midp|wap|phone|pocket|mobile|pda|psp" [NC] RewriteRule (.*) http://ссылка_для_перенаправления [L]

- Загрузка PHP Shell и выполнение любых вышеперечисленных действий, и даже попытки взлома сервера провайдера.

Каким образом скрипты попадают в аккаунт? Обычно это происходит по следующему сценарию:Через какую-либо уязвимость в скрипте загружают PHP Shell, или получают через уязвимость в CMS доступ к админ-панели самой CMS и загружают PHP Shell через встроенный менеджер файлов.Затем через PHP Shell могут сделать все что им нужно.Пример работы PHP Shell:Изнутри PHP Shell обычно выглядит так:

много-много кода в base64Наш сайт взломали и загрузили вредоносное ПО, приступим к поиску.Как правило, загруженные скрипты называются довол

blog.cishost.ru

Компания «1С-Битрикс» о правилах защиты сайтов от взломов

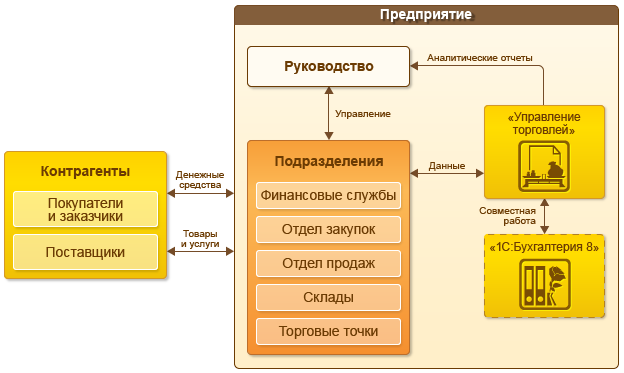

Исследования по безопасности CMS были не так давно опубликованы компанией «Яндекс». В этой статье мы прокомментируем результаты, полученные в ходе исследований, и советы специалистов «Яндекса» по поводу вопросов, связанных с защитой сайтов от взломов при использовании CMS «1С-Битрикс».Согласно исследованиям «Яндекса», коммерческие движки менее уязвимы, чем бесплатные, результаты показали насколько. Это можно объяснить таким же подходом разработчиков коммерческих CMS к безопасности системы, как и у специалистов поисковых систем.

Специалисты «1С-Битрикс», рассматривают веб-безопасность со сходных позиций уже давно и, для того чтобы оградить свои сайты и не допустить взлома, советуют придерживаться некоторых рекомендаций. Наши комментарии к советам «Яндекса».

1. Необходимо регулярное обновление CMS.

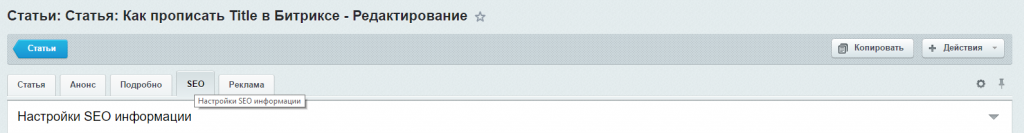

Нужно использовать технологию обновлений SiteUpdate «1С-Битрикс».

2. Версию и тип установленной CMS и ее плагинов необходимо тщательно скрывать и не указывать в коде страницы. Также нужно наблюдать за тем, чтобы сайт невозможно было обнаружить злоумышленникам, которые используют специальные поисковые запросы, «дорки», для обнаружения уязвимых CMS. Номер версии в «1С-Битрикс» скрыт.

3. Контрафактные версии CMS не следует использовать, поскольку степень безопасности в них может быть снижена намеренно, а также в некоторых случаях введены готовые backdoor’ы. Например, в некоторых из выпусков CMS DLE от M.I.D. с backdoor от Zloy.

4. Необходимо проверять абсолютно все данные, вводимые пользователем на страницы сайта или при помощи запросов напрямую передаваемые серверным скриптам. В этом случае, возможно, потребуется самостоятельная доработка модулей CMS. К примеру, доработка фильтрации входных данных поможет снижению уязвимости DLE Shop.

В «1С-Битрикс» ошибки веб-разработчиков закрывает система «Проактивной защиты». Предохранение от множества уже известных атак на веб-приложения обеспечивает проактивный фильтр (WAF — Web Application Firewal). Другими словами, благодаря ему происходит блокировка каких-либо вмешательств на сайт. С помощью «веб-антивируса» из кода сайта «вырезаются» подозрительные объекты и выявляются потенциально опасные участки в HTML-коде.

5. Необходимо использовать как можно меньше сторонних расширений, модулей и скриптов. Уязвимостей непосредственно в пакетах CMS обычно не так много и связаны они в основном с дополнениями. При этом неважно, какая разработка — официальная или сторонняя.

В продукт «1С-Битрикс: Управление сайтом» уже встроены механизмы, которые являются защитой сайта от ошибок. Они также позволяют эксплуатировать допущенные разработчиками сайтов недоработки и уязвимости.

6. Администраторы сайтов и веб-мастера должны соблюдать правила безопасности при работе в Интернете и выполнять все действия в безопасном окружении. Например, обязательно защищать антивирусными программами и файрволлом рабочее место, не сохранять свои пароли в FTP-клиенте и браузере.

Для аутентификации администраторов на сайте мы советуем использовать систему одноразовых паролей (ОТР) для «1С-Битрикс».

7. Заранее советуем выяснить степень уязвимости и способы устранения при помощи The Open Source Vulnerability Database, прежде чем устанавливать какое-либо ПО на веб-сервер.

Наш опыт свидетельствует о том, что многие проблемы, связанные с безопасностью сайтов, могут возникнуть по вине разработчиков вследствие их ошибок и из-за незащищенности хостинга. «Яндекс» занимается исследованием уязвимости сайтов, а не CMS. Наша задача — максимально защитить владельцев сайтов и их разработчиков от взломов. Целый комплекс предупреждающих мер по защите сайтов реализован именно в платформе «1С-Битрикс».

www.mcart.ru

Взломали сайт на Битриске или что другое? [Архив]

Просмотр полной версии : Взломали сайт на Битриске или что другое?

Вернулась из командировки, а тут сюрприз. Один сайт, который работает на Битриксе не работает.Выдается ошибка вида:[Fatal error: Unable to read 63841 bytes in /disk2/clients/a1922/site.ru/htdocs/bitrix/modules/main/tools.php on line 0]

Прекрасно знаю эту ошибку. Возникает она, если файлы на сервер не через бинарный режим заливаешь. Но это при установке Битрикса бывает, а сайт этот работает больше года уже.

Посмотрела, изменены некоторые файлы в папке bitrix причем в 2 часа ночи, я в это время в поезде ехала, ни у кого кроме меня доступа нет к этому сайту.

Не знаю на кого грешить и что делать. :gm: Может эта ошибка Битрикса? Если кто сталкивался с ней подскажите. Или все таки взломали?

seoneting

14.04.2007, 16:42

На каком хосте пациент лежит?

Пациент был на Infobox.Думаете дело в хостере? Я уже грешу на него. Но другие сайты на этом аккаунте работают нормально, хотя они не на Битриксе.

Я подумала может хостер переносил папки, но файлы тронуты далеко не все. Очень выборочно. прям не знаю что и делать. Тех поддержка у Битрикса сегодня не работает да и Инфобокс молчит.

stealthy

14.04.2007, 21:07

"Тронуты" это как? Скачайте к себе все что есть на хостинге, сравните файлы с исходной копией обычным fc. А то просто угадайка какая-то... Если файлы поменялись по содержанию - разбирайтесь. Если только по дате - спросите у хостера "а че это вдруг они у меня не той даты-времени вдруг встали?". Хостер признается только если вы будете корректны и сочтет изменение не особо критичным для вас. Иначе скорее всего будет все отрицать и концов не найдешь.

Margor, сейчас ходят слухи, что похищаются пароли от ФТП и злоумышленники портят сайты. У меня точно такая же беда была как и Вас, только не Битрикс стоял. Я пришел к мнению, что это Хостинг-компании взламывают, так как у меня на компьютере стоит и файервол и всякие другие примочки. Всегда проще сказать, что у нас хорошо, ищите проблему у себя..

DmitryShustov

14.04.2007, 22:28

Согласен с PIN_KOD по поводу атак на хостеров. У меня недавно злоумышленник получил доступ к whm панели управления сайтами, а пароль хранится только у меня в голове. Хорошо что вовремя успел все пароли сменить, снесли только часть сайтов.

stealthy, Мне не посмотреть точно. Файлы закодированы. Но стоит дата и время изменения. Т.е. я так понимаю файлы изменялись. Я ведь не программер и не админ. Все на выходных а тут такое.PIN_KOD, У меня тоже куча всего стоит, постоянно проверяю и на вирусы и на трояны. Ничего нет.

Восстанавливаю сайт заново, что делать то..... :( Вот ведь заняться кому то нечем. Маньяки.

Буду в понедельник решать чья это вина - Битрикса или хостера. Если все таки Инфобокса, заберу все свои сайты и уйду к другому хостеру......:madd:

neznaika

15.04.2007, 00:12

чья это вина Вина ваша! это пароли ФТП. Грешить на взлом скриптов можно после логов хостера к доступу. Есть правда сомнения в последнем....

opaHzheBb1u

15.04.2007, 02:18

При работе с Битриксом много внимания следует уделять правам на файлы/папки. МБ ваш косяк?

opaHzheBb1u, neznaika, Может мой косяк. Не отрицаю.

guardian

16.04.2007, 11:35

При работе с Битриксом много внимания следует уделять правам на файлы/папки. Ой, а поподробнее можно?Или сцылочку, где почитать.

opaHzheBb1u

16.04.2007, 12:15

Ой, а поподробнее можно?Можно. Дело в том, что битрикс ставит сам права на файлы/папки, следовательно папки и файлы должны быть доступны на запись только вебсерверу, а не 777, как я втречал несколько раз.Или сцылочку, где почитать.Вкратце тут http://www.bitrixsoft.ru/support/faq/faq.php?ID=2374#25275более полно - у них на форуме

Вполне возможно хостер виноват. У них (инфобокс) чуть ли не каждый месяц то перенос сайтов на другой сервер, то профилактические работы. После каждого второго раза сайт не работает по разным причинам.

opaHzheBb1u

16.04.2007, 13:05

У них (инфобокс) чуть ли не каждый месяц то перенос сайтов на другой сервер, то профилактические работы. После каждого второго раза сайт не работает по разным причинам.Странно, у меня не к чему придраться абсолютно.

Да последнее время Инфобокс грешит подобным.

opaHzheBb1u, У нас вроде права на папки и файлы правельно выставлены по рекомендациям Битрикса 0755 и 0644.

Сайт уже восстановили. Думаю все таки о смене хостера.

opaHzheBb1u, может мне просто с сервером не повезло :)

Kolyaj, У меня например около 30 сайтов у них и на разных серверах. И глюки у 70% сайтов. Думаю стали просто хуже работать.

opaHzheBb1u

16.04.2007, 14:47

Думаю стали просто хуже работать.Я так не думаю... возможно ошибаюсь =). Ждем Павла Гаврилина, может прокомментирует что-нибудь

Посмотрите что в файлах измененных, если iframe в конце, то точно пароли уперли.Прошу прощения за самопиар и эмоциональность поста: http://seorepa.com/blog/archives/2007/04/11/338

Margor, Попросите у infobox спросить про логи или выкачайте их, там можно точно узнать кто откуда заходил. Статистику разберите, если файлы были выборочно изменены, то всякие переносы тут вообще не при чем. Так просто отдельные файлы не меняются, если вы уже перетерпи старые файлы и заменили все поверх, то это не очень хорошо. Мало толку так решать проблему, а потом гадать на кофейной гуще - кто виноват.

vBulletin® v3.8.6, Copyright ©2000-2018, Jelsoft Enterprises Ltd. Перевод: zCarot

searchengines.guru